第4章 管制條例¶

管制條例是整個 INF 的精隨,同一個ZONE不同Port之間的封包接可以控管。每一個封包進出介面時,會從第一條逐條比對是否符合管制規則,當封包的條件符合某條管制規則中的 基本設定 時,就會按該管制規則的設定讓它通過或丟掉, **且不會再向下**與其他的管制規則進行比對。當封包比對到最後一條管制規則,仍然無法符合任何管制規則時,該封包就會被阻擋。因為封包的比對是從第一條管制規則開始逐條比對,所以條例的先後順序就會影響整個運作。管理者在設定時必須要確認想管制的目標是否有進入相對應的管制規則中,INF 提供封包的通聯跟統計機制,通聯記錄讓管理者可驗證封包是否在符合管制規則時進入或者出去,只要點選此條管制規則上的統計,INF 就會開啟新視窗顯示這個條例所有的進出封包。每一條管制規則包含 3 個部分「基本設定」、「通用工業協定」、「進階設定」與「防護設定」,用較白話的方式解釋:· 基本設定:哪些人從哪裡來,走哪一條路到哪裡。· 通用工業協定 : 工業協定 Modbus /TCP 封包的管控。· 進階設定:檢查攜帶的東西。· 防護設定:要不要保鑣保護。Tip

條例預設為全部阻擋,當沒有任何條例存在時,所有封包會全部阻擋。

4-1、管制規則¶

一進入管制規則,INF 會把目前已經建立完成的管制規則列出來,預設會顯示每一個介面的所有管制規則,每一頁共會顯示 16 條條例,管理者可以指定查看某介面的管制規則。• 圖示說明:在管制規則上,會用圖示說明該條條例執行的工作,方便管理者快速辨識,圖示的說明如下:

圖 示 |

名 稱 |

說 明 |

|

頻寬管理 |

頻寬管理功能已開啟。 |

|

時間排程 |

啟動時間表,在設定時間範圍內自動執行條例。 |

|

URL管制 |

URL 管制功能已開啟。 |

應用程式 |

管理哪一些應用程式,如 web、ftp、skype 等。 |

|

|

掃毒管制 |

WEB、FTP 掃毒。 |

|

IPS |

入侵偵測防禦。 |

|

紀錄管制 |

HTTP、郵件的紀錄。 |

指定閘道 |

從哪一個閘道走。 |

|

防護 |

啟用防火牆防護。 |

|

任何協議 |

任何協議包含 tcp/udp/icmp 等。 |

|

tcp |

tcp 通訊協議。 |

|

udp |

udp 通訊協議。 |

|

icmp |

icmp 通訊協議。 |

|

|

拒絕 |

拒絕符合該管制條例的封包進出。 |

暫停 |

暫停該管制條例的運作。 |

|

|

啟動 |

啟動該管制條例的運作。 |

修改 |

修改該管制條例的內容。 |

|

刪除 |

刪除該管制條例。 |

• 管制規則顯示頁面說明進入管制規則時,INF 會列出所有的管制規則,IPV4 跟 IPV6 的管制規則會分開列出,INF 預設顯示 IPV4 的管制規則,不論 IPV4 或是 IPV6,在這個頁面可讓管理者調整的項目如下:

圖 67. 圖4-1 管制規則列表¶

【優先權】:INF 會從第一條 IPSec 管制規則開始執行,所以比對順序對於網路封包的通過與否有關鍵性的影響,數字越小表示越優先。【啟用】:管制規則的暫停跟啟用按鈕,點選此處圖示後可以將原本啟用的管制規則暫停,原本暫停的改為啟用。【進階設定】:管制規則套用的進階管制項目。【編輯/刪除】:修改或是刪除此條管制規則。【統計】:每條管制規則進出的封包數量跟流量,暫停跟重新啟用都會把數值歸零,點選數字後,會出現符合這一個規則的所有網路封包詳細的進出記錄。當管理者在找尋網路問題或想確認設定的目標是否有進入管制規則中,此時就可以利用 INF 提供的網路封包即時通聯功能,點選管制規則上【統計】欄位的數字,INF 會把進出的網路封包擷取並開啟一個新的視窗讓管理者觀察。 (圖4-2)【更新】:立即更新管制條例的列表。【刪除所有規則】:把所有的管制規則刪除,回到 INF 初始的狀態。【計數器歸零】:把所有管制規則上【統計】欄位的數字通通歸零,重新計算。【條例動作】:複製某條管制規則,方便新增類似條件的規則。【搜尋條例】:針對要查看的來源網路介面或是IP顯示管制規則,或是針對自定搜尋,針對特定條件搜尋規則。• 管制規則的封包通聯記錄

圖 68. 圖4-2 管制規則的封包通聯記錄¶

【自動更新】:INF 每隔 3~30 秒,就會自動更新封包的通聯記錄,方便管理者觀察。【清除】:把通聯記錄的資料全部清除掉,重新記錄跟顯示。【時間】:封包通過的時間。【來源 IP/Port】:通過管制規則的來源 IP 位址跟 Port。【目的 IP/Port】:通過管制規則的目的 IP 位址跟 Port。【通訊協定】:通過管制規則的通訊協定,有 TCP/UDP/ICMP 三種協定。【封包大小】:這一個連線的封包大小,單位為 Bytes。• 管制規則的組合每條管制規則由 4 個部分組合而成,分別是基本設定、通用工業協定、進階設定跟防護設定,除了基本設定區的資料必填,另外 3 個區域的設定由管理者自行決定配置。

4-1-1、管制規則設定¶

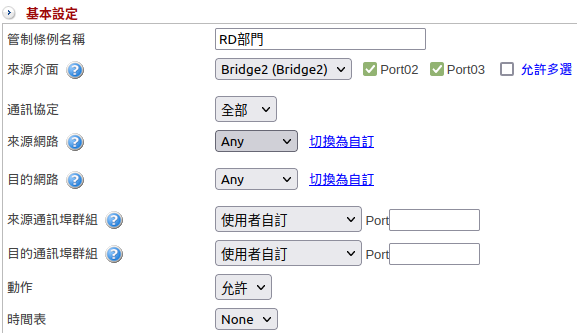

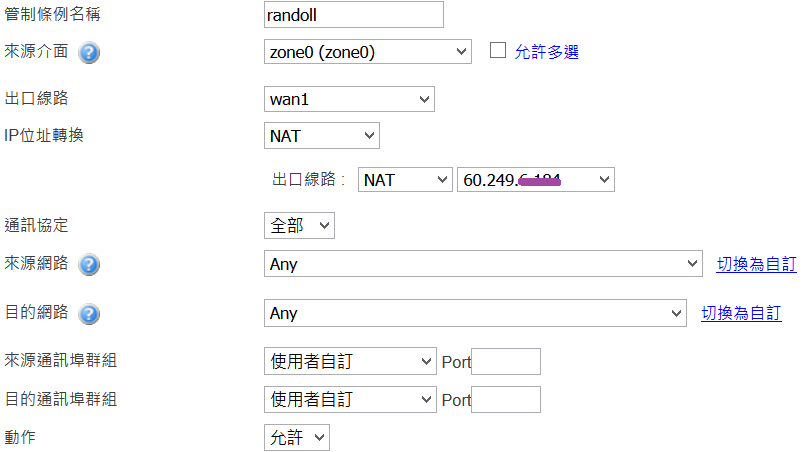

基本設定¶

每個管制規則的來源跟目的都在基本設定中定義,為了增加管理的方便性跟閱讀便利,管理者可以事先在【管理目標】中事先定義位址表、服務表跟應用程式,方便選擇套用。除了網路介面需要事先規劃外,其他的部分都有自訂方式讓管理者直接填入,例如:IP 位址、網路 Port 等。

圖 69. 圖4-3 管制規則的基本設定¶

【管制條例名稱】:管制規則的名稱,方便管理者辨識,可輸入任何中英文字,例如:禁止上網。【來源介面】:INF 是以 ZONE 為管理基礎,每個進出 ZONE 的網路封包都可以管理跟控制。因為是 ZONE 的管制,可以在細部選擇針對那一個Port,預設不選是針對該Zone 的 所有Port。【通訊協定】:通訊協定共有 4 個選項,全部、TCP、UDP 跟 ICMP,選擇此管制規則想要管制的通訊協定是屬於哪一個類型,預設為全部。【來源網路】:符合管制規則的來源 IP 位址,針對介面 (ZONE) 來說,就是從 INF 內部出去的 IP 位址。有 2 種模式讓管理者選擇,選項模式跟自訂模式,預設為選項模式。· 選項模式 :系統會自動把下列幾種來源 IP 位址加入,讓管理者選擇。A、在「網路設定 > 網路介面」中定義的內部 ZONE。B、在「管理目標 > 位址表」中建立的位址表或是群組。· 自訂模式 :管理者直接填入來源的 IP 位址或是 MAC 位址。【目的網路】:要到達的目的 IP 位址,對 Outgoing 管制規則就是外部網路的 IP 位址,有 2 種模式讓管理者選擇,選項模式跟自訂模式,預設為選項模式。· 選項模式 :系統會自動加入在「管理目標 > 位址表」中已建立的位址表或是群組,讓管理者選擇。· 自訂 IP 位址模式 :管理者直接填入來源的 IP 位址或是 MAC 位址。【來源通訊埠群組】:限制的來源通訊埠,共有 3 種可以選擇,預設服務表、自訂服務群組或是直接輸入 port,INF 會把常用的服務表列出,例如:HTTP、FTP 等,為了簡化管制規則數量,可把眾多服務整合在一個服務群組,這些都需要在「管理目標 > 服務表」事先定義,定義好的管理目標就會出現在選項中,若選擇【使用者自訂】則在後面空格中自行填入 Port。note

使用注意!在 IPV4 的環境下,大量使用 PAT 技術,所以來源 Port 通常不固定,有可能是 1~65535 中任何一個,所以使用時請特別注意是不是要特別指定來源通訊埠,當管理者沒有指定任何群組時,預設值為全部的通訊埠。【目的通訊埠群組】:限制的目的通訊埠,共有 3 種可以選擇,預設服務表、自訂服務群組或是直接輸入 port,INF 會把常用的服務表列出,例如:HTTP、FTP 等,為了簡化管制規則數量,可把眾多服務整合出一個服務群組,這些都需要在「管理目標 > 服務表」事先定義,定義好的管理目標就會出現在選項中,若選擇【使用者自訂】則在後面空格中自行填入 Port。note

使用注意!在 IPV4/IPV6 的環境下,目的 Port 就是要管制的網路服務,例如只允許 HTTP 進入,則這裡就需要填入 HTTP,當管理者沒有指定任何群組時,預設值為全部。【動作】:符合上述比對的封包該如何處理,可以選擇允許或拒絕;允許表示讓封包通過,拒絕則是將封包丟棄。note

使用注意!如果要使用進階設定中的功能,例如 IPS、URL 管制等,在【動作】上必須為允許,否則封包會被丟棄,當然就無法進入進階設定中。

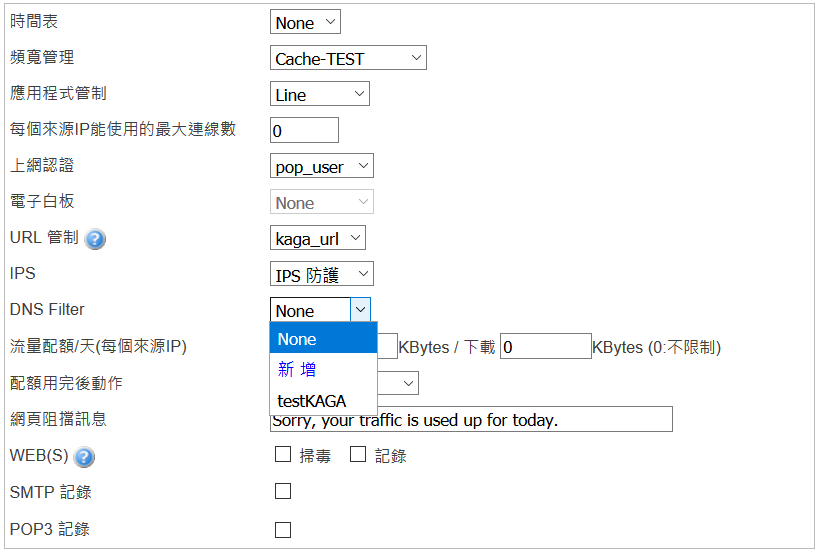

進階設定¶

對於符合【基本設定】規則且【動作】設定為允許的網路封包,INF 可以進行更進階的動作,包含時間表、IPS 跟掃毒等,每一個項目都需要事先在相對應的【管理目標】中設定,整個管制規則才會生效。

圖 70. 圖4-5 管制規則進階設定¶

tip

每個項目都有一個選項【新增】,當要設定的內容不在選項中,點選【新增】系統就會自動開啟新的頁面讓管理者快速新增管理項目。例如:選項中沒有想選擇的位址表,此時選【新增】,系統就會開新的視窗讓管理者新增位址表,而不用切換到「管理目標 > 位址表」設定。【時間表】:可直接在選項中點選新增,或前往「管理目標 > 時間表」設定。建立要管制的時間表,整個條例只有在時間表內才會有效,時間表外則無效。【頻寬管理】:可直接在選項中點選新增,或前往「管理目標 > 頻寬管理」設定。建立要管制的頻寬,整個條例每秒使用的流量會被限制。【應用程式管制】:可直接在選項中點選新增,或前往「管理目標 > 應用程式管制」設定。建立要管制的應用程式,套用後設定的應用程式就會被阻擋或是限制使用的頻寬。【每個來源 IP 能使用的最大連線數】:預設是 0,代表不管制,當設定最大連線數後,符合這個管制條例的每個來源 IP 位址能使用的最大連線數就會被限制。【URL 管制】:可直接在選項中點選新增,或前往「管理目標 > URL 管理」中設定黑名單跟白名單。套用後,黑名單的 URL 會被拒絕,白名單則允許通過。【IPS】:可直接在選項中點選新增,或前往「管理目標 > IPS 設定」中建立群組。套用後,這個條例的封包就會進入 IPS 特徵值中比對,由 IPS 設定比對符合的封包是記錄還是阻擋。【流量配額/天 (每個來源 IP)】:這個條例中的每個來源 IP 位址能使用的上、下載量,預設值為 0,代表不限制。設定上、下載限制時,當配額使用超過,就由【配額用完後動作】中設定的動作處理。【配額用完後動作】:超過配額後,後續的封包要拒絕或是繼續執行下一條。· 拒絕:超過配額的封包就全部丟棄,同時使用者的網頁會出現【網頁阻擋訊息】中設定的文字。· 繼續執行下一條:超過配額的封包進入下一條比對,由下一個管制條例處理。【網頁阻擋訊息】:超過配額後,使用者的網頁就會出現訊息,通知他不能再繼續使用網路的原因。【WEB(S)】:共有 2 個選項,掃毒跟紀錄。掃毒會對所有通過的 http / https 封包執行掃毒的動作;記錄則會記錄下 http/https 的網頁瀏覽紀錄。INF 內建 ClamAV 掃毒引擎是啟動的,Kaspersky 掃毒引擎則需要事先上傳授權碼。WEB 記錄不需要事先設定,啟動就生效,會記錄所有通過 INF 的 WEB 協定中 URI,不論是 http 或是 https 都會被記錄下來。要讓 INF 記錄 https 的 URI 有一個前置動作,也就是要讓每一個要被記錄的使用者先匯入 INF 的 SSL 憑證,此憑證存放的位址是 https://INF 管理IP/myca.crt ,IE / Chrome 瀏覽器均會自動執行此一憑證,而 Firefox 會自行管理憑證,因此使用 Firefox 時,需要再輸入一次,並將它的三個選項全部啟用。可參考 6-7、WEB 服務 。note

對於【WEB (S)】、【FTP】這 2 項功能是整台 INF 都套用同一套規則,無法根據每一個介面客製化規則,所以管理者只能選擇啟用或是關閉,啟用後在這一個條例都是套用相同的機制。

防護設定¶

對於進入介面的封包,要不要提供防火牆的保護。每一個管制規則都可以設定防火牆保護,但是整台 INF 只有一種防護能力的配置,防火牆的防護能力配置是在「管理目標 > 防火牆功能」中設置。

圖 71. 圖4-6 管制規則的防護¶

4-2、管制規則應用範例¶

以實際的範例及設定步驟,說明如何使用 INF 的管制規則,管理所有的網路行為。以下為實際環境常見的架構• 管制範例:

範例 |

環境架構 |

管理要求 |

|---|---|---|

1 |

不同部門 |

不同部門間,封包的控管。 |

2 |

跨Switch vlan |

有多台Switch,針對Switch間的 Vlan Tag 封包進行管控 |

3 |

不同部門同區段 |

不同部門之間,隸屬與不同Switch,但區段相同時。 |

4 |

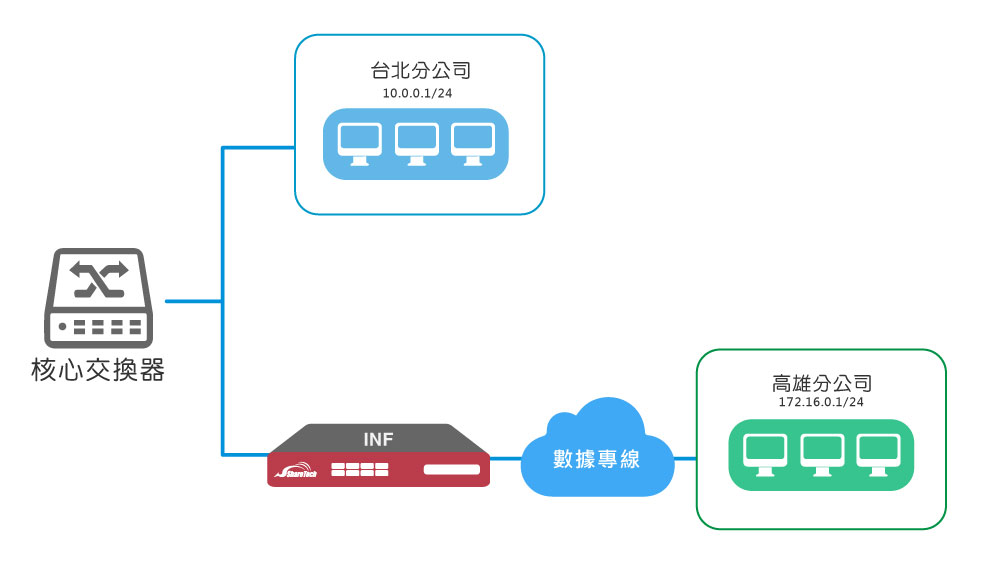

數據專線 |

公司內部有數據專線時,針對專線間的封包管理。 |

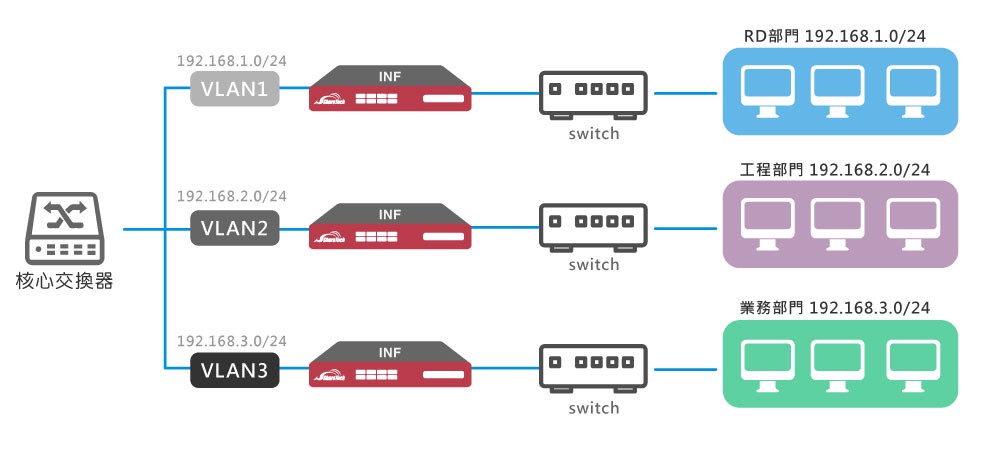

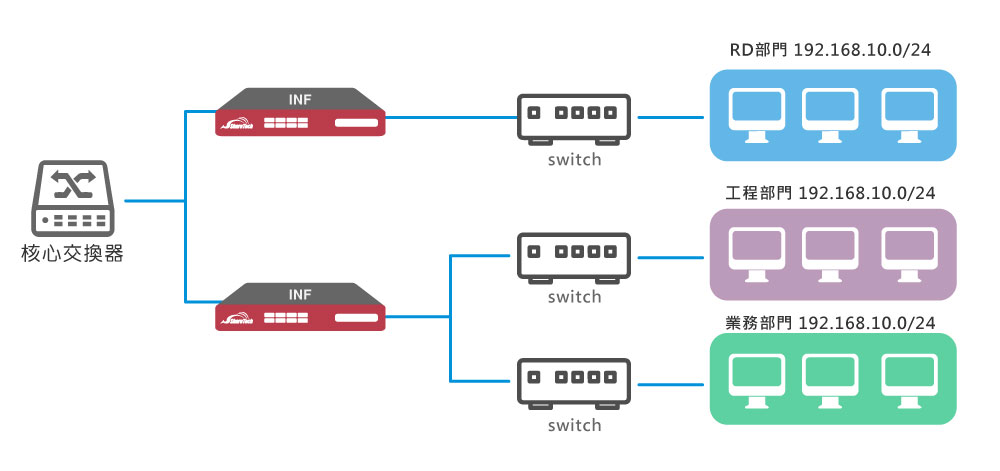

4-4-1、範例一:不同部門¶

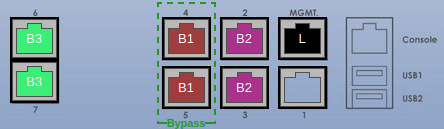

這個架構下,每個部門都以不同網段區分。在INF上可以劃出多個不同的Bridge介面,橋接在每個網段的核心交換器(core switch)和邊界交換器(edge switch)之間。透過在條例上指定不同介面並加上如應用程式管制、流量掃毒等功能,就能達到對不同部門做相對應的管制。1. 定義三對Bridge介面2. 將各部門邊界交換器與核心交換器的連線接入對應的Bridge介面3. 設定管制條例基本設定,定義受管理的介面4. 設定管制條例進階設定、防護設定,對此條例做需要的管制、監控設定完如下5. 也可以根據流量方向分開條例,這樣可以對進和出的流量做不同的管制、監控。note

使用注意!INF有 5 個 RJ45 自訂介面,兩個 SFP+ 自訂介面。若此範例要用一台 INF 達成,需有一對 Bridge 使用光電轉換。

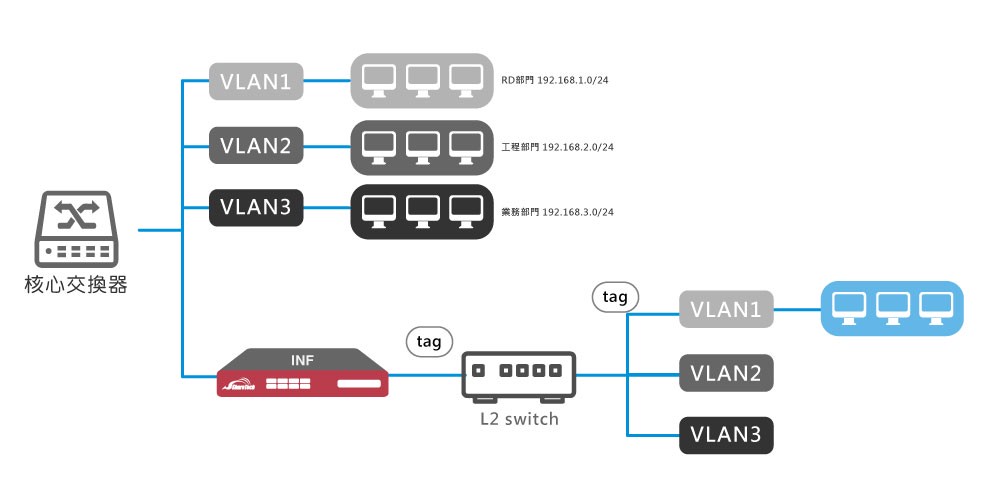

4-4-2、範例二:跨switch VLAN¶

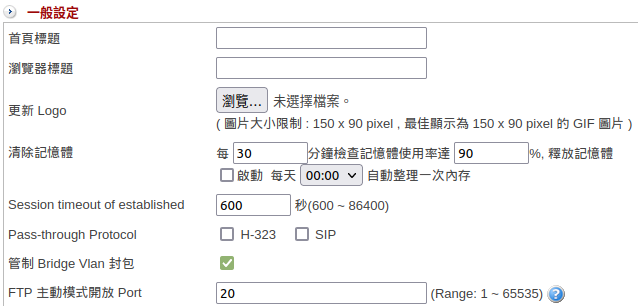

一般狀況下INF不會對帶有VLAN tag的封包做識別,只要在 系統設定 > 基本設定 > 一般設定,勾選 管制 Bridge Vlan 封包,再配上管制條例,就能達成對tag封包的管制。1. 建立Bridge介面後,在 系統設定 > 基本設定 > 一般設定,勾選 管制 Bridge Vlan 封包。這樣即使來源有不同的tag,INF也可以知道封包的來源和目的IP,2. 這個架構下,即使是同 VLAN,只要不屬於相同 L2 switch,INF 也能使用 IP 位址達到管理效果例如:讓192.168.3.10不能連到192.168.3.20。若 PORT 2 是接核心交換器的介面,只要指定 PORT 2 和來源、目的IP,就能達成拒絕同網段連線的管制

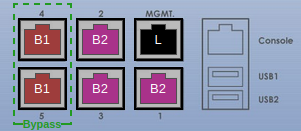

4-4-3、範例三:不同部門同區段¶

如果同一部門的 IP 來源為同一交換器但一開始沒有依照部門劃分網段,又想起到管理的作用。一樣可以將線路接進Bridge介面,再用 IP 進行管制。除了用 IP 做管控依據,也可以搭配指定來源介面。這樣在沒有劃分網段的狀況下,同樣有管制的能力。1. 建立多個實體介面的單一Bridge,並接上線路,如圖中的 Bridge 22. 建立各部門的群組3. 建立管制規則。例如:工程部門來源為 PORT1,業務部門來源為 PORT2,INF用 PORT3 接到核心交換器。要讓兩個部門不能互連,設定如下因為條例順序的關係,部門間的流量會先被第 1 和第 2 條條例阻擋,而兩部門和核心交換器之間的流量會透過第 3 條條例通行。若加上不在同一台 INF 管控的RD部門,同樣不可連到其他部門。則這台 INF 的條例可加上