第6章 網路服務¶

INF 提供的網路服務功能,說明如下:1、SNMP:SNMP 是專門用於管理網路節點(伺服器、工作站、路由器、交換器…)的協定。網路管理者透過 SNMP 接收到的訊息,能即時發現並解決網路問題,或協助其規劃網路資源的運用。2、病毒引擎:提供 ClamAV 跟 Kaspersky 掃毒引擎設定。3、Sandstorm:4、WEB 服務:INF 提供 WEB 掃毒,包含掃描圖形檔、掃毒連線數、掃描檔案大小,同時也可以針對 HTTPS 制定憑證資訊。5、FTP 服務:6、遠端記錄伺服器:

6-1、SNMP¶

SNMP 是專門用於管理網路節點(伺服器、工作站、路由器、交換器…)的協定。網路管理者透過 SNMP 接收到的訊息,能即時發現並解決網路問題,或協助其規劃網路資源的運用。• SNMP 介紹SNMP 管理的網路有三個構成要素:被管理的設備、代理、網路管理系統(NMSs,Network-management systems)。目前 SNMP 有 3 種版本:1. SNMPv1:欠缺加密及認證功能,皆以明碼傳送字串,使任何人皆可輕易攔截密碼,安全性備受爭議。2. SNMPv2:改進第一版的許多安全缺陷,但執行速度仍不如第一版快,且無法和其相容,因此不被廣泛接受。3. SNMPv3:修正了前兩版的問題,不僅會對所有傳輸資料進行加密,而且可使 SNMP 代理程式對管理系統做認證動作,並確保數位簽章訊息的完整性。另外,針對每項訊息有存取清單的限制。• 啟用 SNMP 服務

圖 98. 圖6-6 SNMP 設定¶

【開機自動啟用】:是否讓 SNMP 服務在開機後自動執行。【裝置名稱】:輸入 SNMP 的顯示名稱,例如:OfficeUTM。【裝置所在地】:預設為 Taipei, Taiwan,可以是任何英文字。【登入名稱】:預設為 public,只有讀的權限,管理者可修改。【聯絡人】:聯絡人的電子郵件帳號,預設為 help@common.com。【註解】:可填入描述文字,預設為 Firewall。【SNMPv3】:SNMPv3 是 SNMP 的安全版本,勾選啟動後將會套用以下的安全設定。若不勾選則使用 SNMPv2。【安全等級】:AuthPriv(認證且加密) / AuthNoPriv(認證但不加密) / NoAuthNoPriv(不認證且不加密)。【用戶名稱】:使用 SNMPv3 的使用者名稱。【認證協議】:提供 MD5/SHA 兩種認證方式,其中 SHA 較為安全。【認證密碼】:輸入認證用的密碼。【加密協議】:提供 DES/AES 兩種加密方式,其中 AES 較為安全。【加密密碼】:輸入加密用的密碼。【限制來源 IP 存取】:限制以下設定的 IP 可否存取 SNMP,或不做限制。

6-2、病毒引擎¶

INF 提供 2 個掃毒引擎,一個是免費的 ClamAV 跟需要付費的 Kaspersky,預設 ClamAV 掃毒引擎是開啟的,所以在管理介面套用的掃毒機制就是由它提供,上傳 Kaspersky 的授權後,主要的掃毒引擎就會換成 Kaspersky。

6-5-1、ClamAV 掃毒引擎¶

ClamAV 全名是 Clam Antivirus,它跟 Linux 一樣強調公開程式碼、免費授權等觀念。ClamAV 提供 24 小時更新及維護病毒資料庫,任何人發現可疑病毒可以隨時跟他們取得聯繫,立刻更新病毒碼。【ClamAV 掃毒引擎目前狀態】:預設都是啟用,也沒有關閉的選項。【引擎版本】:目前使用的掃毒引擎版本,例如:ClamAV 0.98.4。【更新紀錄】:每次掃毒引擎的更新紀錄都會列在這裡。【清除紀錄】:清除所有更新紀錄。【病毒碼自動更新時間】:每次更新病毒資料庫的時間,預設為 6 小時,設定範圍是 1~24 小時。【ClamAV Database mirrors】:選擇更新病毒資料庫的伺服器。【立即更新】:馬上更新病毒資料庫。

6-2-2、Kaspersky 掃毒引擎¶

Kaspersky 掃毒引擎需要授權碼才能生效。【Kaspersky 掃毒引擎目前狀態】:預設是關閉,需要上傳授權文件才可以啟用。【引擎版本】:目前使用的掃毒引擎版本。【病毒碼數量】:顯示最新的病毒碼數量。【更新紀錄】:每次掃毒引擎的更新紀錄都會列在這裡。【病毒碼自動更新時間】:每次更新病毒資料庫的時間,預設為 6 小時,設定範圍是 1~24 小時。【清除紀錄】:清除所有更新紀錄。【立即更新】:馬上更新病毒資料庫。【Licenses】:上傳掃毒引擎的授權文件。

6-3、SandStorm¶

釣魚郵件及惡意網址猖獗,使用者常誤開或誤點到惡意的網址,而這一些惡意的木馬軟體或網址並非傳統的防毒軟體可以防護的,防火牆是安全的第一道(由外對內)也是最後一道(由內對外)防線,所以 INF 在這道防線上加入新型的防護機制。

6-3-1、Sandstorm¶

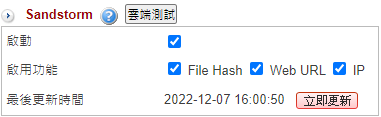

不論是使用者誤點惡意網址或是郵件中夾帶的附檔有惡意程式,Sandstorm 會自動比對,當有比對到這些惡意行為時,INF 會主動阻擋,且 Sandstorm 的資料會自動更新,讓 INF 維持有效阻擋。• Sandstorm

圖 99. 圖6-18 SandStorm 設定¶

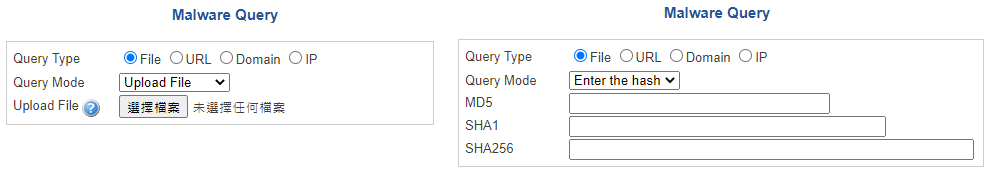

【啟用功能】:Sandstorm 可以掃描 2 種類型的木馬程式,一個是檔案類型另一個是網址類型,而這 2 種類型分別有可能透過 WEB 或是郵件方式傳遞,管理者須確認需要的服務是 2 者都要還是特定一種。檔案類型跟 URL 分別在 WEB 或是郵件中都會存在,管理者需要在不同地方設置,這裡會用超連接讓管理者快速進入設定。【最後更新時間】:Sandstorm 會定期去資料庫拉最新的資料,按下【立即更新】可以馬上更新黑名單的資訊。【雲端測試】:點選後,系統會開啟另一個頁面,選擇要比對的項目後上傳檔案或是輸入 URL、網址,資料庫就回應是否為在黑名單中。管理者可以上傳檔案或是 URL、網址到 Sandstorm 中比對是否在黑名單資料庫中。

圖 100. 圖6-19 SandStorm 雲端測試¶

勾選 Sandstorm 的啟用功能後,該項目的詳細設定即會展開:• FILE Hash【版本】:目前的版本,括號內數字為資料數量。【風險程度】:每個樣本都會被歸類為高、中、低 3 種風險,管理者可以根據自己的需求調整,若怕誤擋正常檔案傳輸,可以取消低風險的阻擋。【WEB服務】:若有使用 WEB 服務,可偵測流量是否有符合的 Hash 值,有符合則阻擋。• Web URL【版本】:目前的版本,括號內數字為資料數量。【風險程度】:每個樣本都會被歸類為高、中、低 3 種風險,管理者可以根據自己的需求調整,若怕誤擋,可以取消低風險的阻擋。【WEB服務】:可以在 URL 管理利用 SandStorm 阻擋 URL,點選連結跳至該頁面。【Url 測試】:點選後,系統會開啟另一個頁面,直接輸入 URL,資料庫會回應是否在黑名單中。• IP【版本】:目前的版本,括號內數字為資料數量。【風險程度】:每個樣本都會被歸類為高、中、低 3 種風險,管理者可以根據自己的需求調整,若怕誤擋,就可以取消低風險的阻擋。【網路介面】:可以在網路介面利用 SandStorm 阻擋 IP,點選連結跳至該頁面。【管制條例】:可以在管制條例利用 SandStorm 阻擋 IP,點選連結跳至該頁面。【IP 測試】:點選後,系統會開啟另一個頁面,直接輸入 IP,資料庫會回應是否在黑名單中。

6-3-2、Sandstorm 紀錄¶

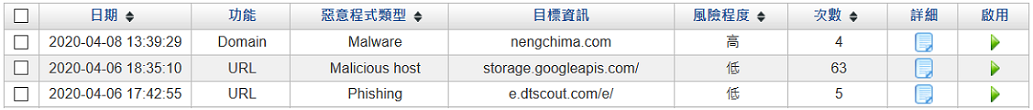

管理者根據日期、功能、服務類型、風險程度或是 IP 位址等條件搜尋,系統會根據每一種攻擊特徵統計攻擊次數。搜尋結果範例如下:

圖 101. 圖6-20 Sandstorm 紀錄¶

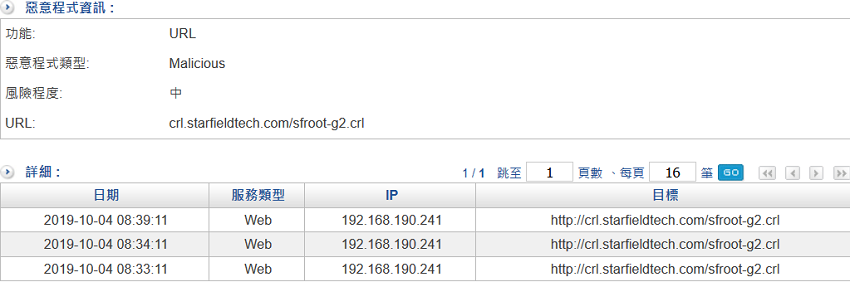

【功能】:這筆阻擋紀錄是屬於 Sandstorm 的 3 個阻擋項目 File Hash、Web URL 跟 Domain 中的哪一類。【惡意程式類型】:木馬或是釣魚郵件類型。【次數】:同一個項目在統計期間內發生的次數。如果管理者發現 Sandstorm 的阻擋誤擋了使用者正常行為,可以在啟用欄位把誤擋的項目停用,前往 Sandstorm 停用清單可查看完整停用資訊。➤ 點選詳細的圖示,可看到內部哪個 IP 位址點了這個木馬等詳細資訊。

圖 102. 圖6-21 Sandstorm 詳細紀錄¶

6-3-3、Sandstorm 停用清單¶

被 Sandstorm 阻擋的檔案、URL 跟 Domain 皆會詳列於此處。

6-4、WEB 服務¶

INF 可掃描 HTTP 跟 HTTPS 的通訊協定,並檢查傳遞的內容是否含有病毒。除了能夠檢查這 2 種協定的封包外,也能把使用者瀏覽的網址紀錄下來,方便管理者日後查詢跟管理。HTTP/HTTPS 的掃描跟紀錄方式是採用 Transparent Proxy 模式,使用者不需要在瀏覽器做任何設定即可運作。HTTPS 部分因牽涉到 SSL 憑證信任,使用前管理者須在 INF 產生一個 SSL 根憑證,再將這個根憑證安裝到使用者的電腦上。在信任根憑證上不同的作業系統有不同的做法,一般而言,APPLE 公司的電腦、手機不接受非它信任的根憑證,所以 WEB 服務功能在 APPLE 系統上會失效。Windows 系統信任的根憑證及 Firefox 信任的根憑證也在不同地方,使用上要特別注意使用的瀏覽器信任存放在哪裡的根憑證。

6-4-1、WEB¶

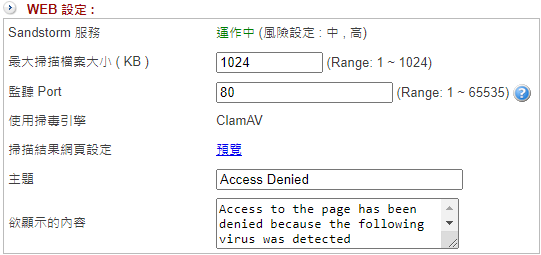

• WEB 設定設定 HTTP 掃毒使用的掃毒引擎,管理者根據網路的實際狀況,配置相關的規格,讓 WEB 服務運作正常。

圖 103. 圖6-22 WEB 設定跟中毒網頁警示預覽¶

【最大掃描檔案大小 (KB)】:當 WEB 傳輸的檔案超過設定值,就無法執行掃毒,預設為 1024KBytes。【監聽 Port】:哪一些 PORT 要導入 HTTP PROXY,預設為 80,管理者可以多筆輸入,例如:80,81,88,表示這些 PORT 都會導入 HTTP 檢查。【使用掃毒引擎】:有 ClamAV 跟 Kaspersky 2 種選擇,預設是 ClamAV。若 6-5、病毒引擎 中未啟用 Kaspersky 引擎,這邊就只會有 ClamAV。【掃描結果網頁設定】:當發現病毒時,出現的警告訊息給使用者。點選【預覽】可以查看輸入的主題和內容文字是否符合預期。【主題】:輸入顯示的主題文字。【欲顯示的內容】:輸入阻擋網頁顯示的內容。• 加密連線設定INF 除了可以對 HTTP 進行管理外,對於 HTTPS 也可以執行掃毒及網站的管理。要進行 HTTPS 管理前必須先產生 SSL 的根憑證,並把這個憑證匯入每一個使用者的電腦中。HTTPS 也是使用 Transparent Proxy 技術,所以使用者在匯入憑證後不需要再設定任何瀏覽器項目。

圖 104. 圖6-23 HTTPS 設定¶

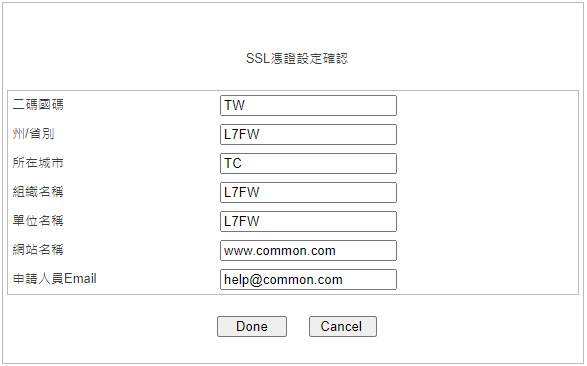

【加密連線監聽 Port】:哪一些 PORT 要導入 HTTPS PROXY,預設是 443,管理者可以多筆輸入。例如:443,8443,888,代表這 3 個 PORT 都會導入 HTTPS 檢查。【憑證產生時間】:目前本機產生的根憑證時間。【下載 SSL 憑證】:按下載就可以把 INF 本機的根憑證下載到管理者的電腦中,管理者再將這憑證傳給使用者,如果有修改 SSL 根憑證的內容,都需要再重新產生根憑證並下載,按下【重新產生憑證】就會出現對話框。

圖 105. 圖6-24 重新產生憑證¶

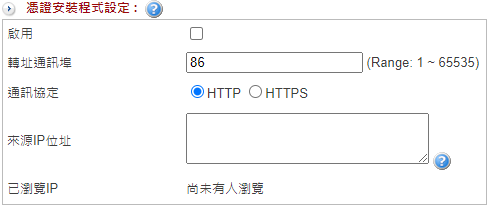

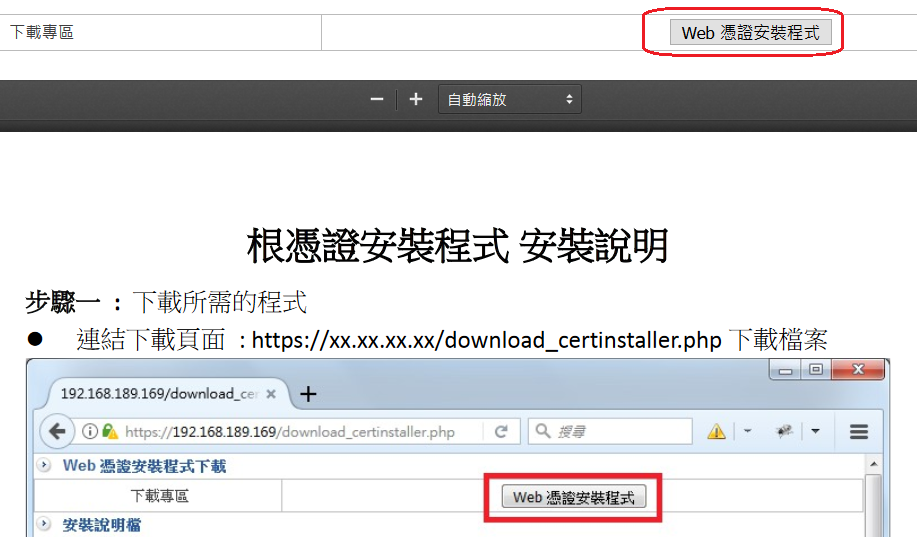

【憑證下載連結】:管理者也可以給每一個使用者一個 URL,讓使用者點選之後,自己安裝憑證,這個連結組合有三個部分。1. 網路介面 IP 位址或網域 ,例如:ZONE 1 介面 IP 位址是 192.168.1.254。2. 在「網路介面及路由 > 網路介面 > HTTPS Port」中設定的 PORT,預設是 443。3. myca.crt 是根憑證的名稱。在這個範例中,下載的 URL 就是 https://192.168.1.254:443/myca.crt ,使用者點選後就會自動安裝憑證。【憑證安裝程式下載連結】:原本,當使用者切換不同瀏覽器,信任的根憑證也要對應式的匯入;為避免麻煩,ShareTech 提供 Windows 系統下的安裝程式,使用 3 大瀏覽器 IE、Chrome、Firefox 的信任根憑證就可全部裝好。管理者給每一個使用者一個 URL,讓使用者點選之後,自己下載安裝程式,這個連結組合有三個部分:1. 網路介面 IP 位址或網域 ,例如:ZONE 1 介面 IP 位址是 192.168.1.254。2. 在「網路介面及路由 > 網路介面 > HTTPS Port」中設定的 PORT,預設是 443。3. download_certinstaller.php 就是安裝程式的頁面。在這個範例中,下載的 URL 是 https://192.168.1.254:443/download_certinstaller.php,使用者點選後就會自動下載安裝程式,執行安裝程式後,需要的根憑證就安裝完畢。【Apple 裝置不導入服務】:Apple 的信任憑證清單無法新增,使用 https proxy 時會導致無法連線,勾選後所有 Apple 的設備都不會進入 https proxy 中。【不導入服務來源 MAC 位址自訂】:連線若來自以下設定的 MAC 位址則不會導入 http/https 過濾。【不導入服務來源 IP 自訂】:連線若來自以下設定的來源 IP 位址則不會導入 http/https 過濾。【不導入服務 Domain 自訂】:連線到以下設定的網域不會導入 http/https 過濾。【不導入服務目的 IP 自訂】:連線到以下設定的目的 IP 位址不會導入 http/https 過濾。• 憑證安裝程式設定為了方便使用者下載 SSL 憑證,當使用者要瀏覽網頁時,如果 INF 發現這一個 IP 位址尚未安裝 SSL 憑證,就會自動將使用者的網頁轉向到下載憑證的網址。

圖 106. 圖6-25 SSL 憑證下載轉址¶

【轉址通訊埠】:使用的 PORT 號,必須是未被使用的。【通訊協定】:使用 http 還是 https 當作轉址的協定。【來源 IP 位址】:哪一些來源 IP 的人才會使用這項服務,不是這個 IP 範圍的人就不受影響。【已瀏覽 IP】:哪一些 IP 已瀏覽過。當設定的來源 IP 尚未安裝 SSL 憑證,他瀏覽的網頁會被自動轉址到下列的網頁,網頁中有 Web 憑證安裝程式及安裝說明:

圖 107. 圖6-26 轉址網頁及安裝說明¶

• SSL憑證資訊顯示目前 INF 使用的 SSL 憑證資訊,相關的憑證設定在「系統設定 > 2-11、SSL 憑證設定 」,如果 SSL 憑證有修改,每一個使用者的根憑證都需要再重新安裝及信任。• 匯入 SSL 憑證匯入 SSL 憑證,包含自行輸入或是申請的合法憑證。

6-4-2、HTTPS 連線記錄¶

選擇是否啟用 HTTPS 連線記錄,預設為關閉。若啟用則所有透過 HTTPS proxy 連線的紀錄都會在這裡,可依條件搜尋。

圖 108. 圖6-27 https 連線紀錄¶

6-4-3、白名單憑證¶

6-5、FTP服務¶

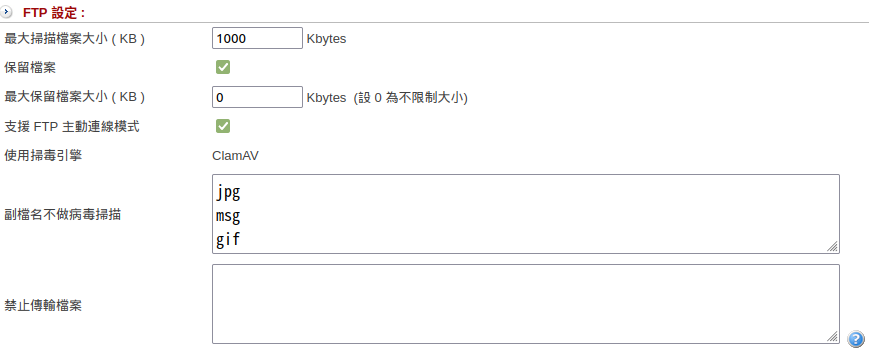

• FTP設定

圖 111. 圖6-33 FTP 服務¶

【最大掃描檔案大小】:設定掃描大小上限,超過此設定則該檔案不掃描【保留檔案】:在 FTP 記錄保留掃描的檔案【最大保留檔案大小】:設定保留大小上限,超過此設定則該檔案不保留【支援 FTP 主動連線模式】:主動模式會由 FTP Server 向 Client 主動連線傳送資料。勾選此選項讓 INF 主動開放需要的 Port 來完成連線。【使用掃毒引擎】:顯示現在使用那一個掃毒引擎做過濾【副檔名不做病毒掃描】:附檔名符合設定值時該檔案不做病毒掃描,避免佔用資源。【禁止傳輸檔案】:檔名符合設定值時會阻擋傳輸,支援正規表達式。

6-6、遠端記錄伺服器¶

• 遠端連線設定INF 可以把封包的通聯記錄用 Syslog 的方式送出給外部的 Syslog 伺服器,讓 Syslog Server 將這一些資訊保存或是進一步分析。

圖 112. 圖6-33 遠端連線設定¶

【啟用】:要不要啟用 Syslog 功能。【Server IP】:遠端 Syslog 的 IP 位址,例如:192.168.1.100。【Server Port】:遠端 Syslog 使用的 Port,預設為 UDP 514。【設備主機名稱】:設定的名稱會顯示於 syslog server ,這樣在 syslog server 就可以分辨紀錄來自哪一台設備。• Log 設定INF 能送出 2 種格式的 syslog,一個是標準 Syslog 格式,一個是 CEF 格式,使用哪一種格式由 Syslog Server 決定。• Log 項目目前可以送出 7 種紀錄給 Syslog 伺服器,每個項目後都有不只一個的細項,由管理者自行決定。1. 管理目標2. 進階防護3. 郵件管理4. 內容記錄5. VPN6. 日誌7. 系統狀態