第7章 認證與權限管理¶

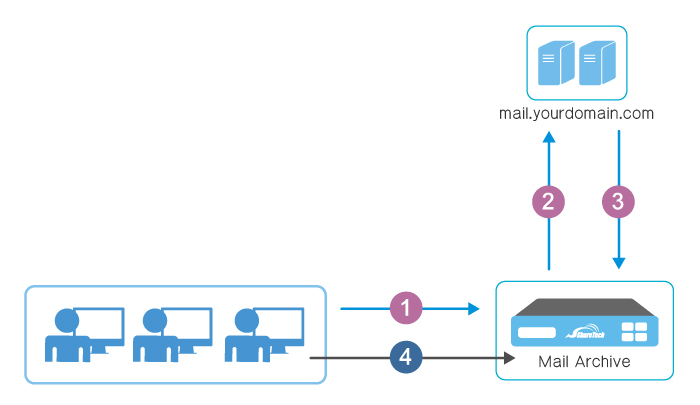

郵件歸檔伺服器的驗證模式有三種,分別是本機帳號、跟原本郵件伺服器要求驗證或是跟 Gmail、Office365 等認證入口網站驗證。驗證成功後才會讓使用者登入系統,同時執行管理者賦予的工作。除了本機帳號外,認證的示意圖如下,其中 mail.yourdomain.com 可能是自架的郵件伺服器、託管的郵件主機甚至是跟 Gmail、Office365 整合的認證機制。

Fig. 108 驗證程序¶

首先使用者向郵件歸檔伺服器發出認證要求,系統根據在「使用者管理」的設定,向認證伺服器(可以是郵件伺服器或是 Gmail、Office365 的認證主機)發出認證要求。使用的認證協定可以是 AD、POP3、IMAP、LDAP、Radius、Gmail OAuth 或 Office365 OAuth 其中一種,當認證伺服器確認輸入的帳號密碼無誤後,郵件歸檔伺服器就會讓使用者登入系統。認證的設定程序如下:步驟一:建立網域要用的認證方式郵件歸檔伺服器支援多網域,不同的網域可使用不同的認證方法。例如:a.com 的網域使用 AD 伺服器驗證登入的使用者,b.com 的網域用 POP3 協定驗證登入的使用者。步驟二:建立網域內使用者的角色及權限並不是設定的網域內所有帳號都能夠登入系統,管理者可決定網域內的哪一些帳號可以登入,並且設定該帳號的角色是管理者/查詢者/使用者這三者其一或皆是。

7-1、網域管理¶

不論是用 POP3 代收下的郵件或是透通模式攔截到的郵件,系統會自動根據網域內容分類,不同的網域可使用不同的驗證伺服器。驗證方式可以是 AD、POP3、IMAP、LDAP、Radius、Gmail OAuth 跟 Office365 OAuth其中一種,每一個網域只可以設定一種驗證方式。在此建立網域跟認證伺服器之間的對應關係,當建立完成後,查詢者/使用者的登入帳號跟密碼就會自動跟認證伺服器驗證,如此可讓查詢者/使用者不須記憶多組帳號密碼。

Fig. 109 網域管理列表¶

對於已經建立的認證機制,可以執行匯出動作,讓管理者可以保留這些詳細的資料,並且在日後系統重建時直接匯入。點選進入新增一筆網域:

• 一般設定

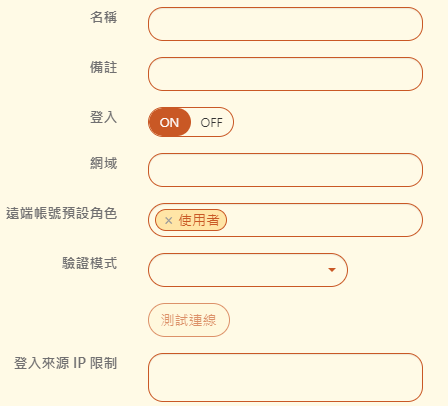

Fig. 110 新增一筆新的網域¶

【名稱】:替此網域取一個方便辨識的名稱,例如:ShareTech。【備註】:可新增說明文字,例如:ShareTech 網域。【登入】:是否要讓此網域的用戶可以登入。【網域】:被記錄下來郵件的網域名稱,屬於這個網域的使用者,都會用這一個驗證模式,例如:sharetech.com.tw。【遠端帳號預設角色】:預設帳號的角色是管理者/查詢者/使用者這三者其一或皆是,其中選擇查詢者則使用者也會一同選取。若選擇為管理者,下方會出現權限項目,可根據各項設定選擇其讀寫權限。此為預設的設定,而在「使用者管理」可以更改每個帳號的角色,同時改變使用者的權限。【驗證模式】:網域的使用者驗證,目前支援 7 種驗證模式,分別是 AD、POP3、IMAP、LDAP、Radius、Gmail OAuth 跟 Office365 OAuth,根據使用的網路環境挑選其中一種。設定完成後可以點選的按鈕,驗證設定的資料是否正確。

一般來說,為了避免查詢者/使用者記住太多組帳號跟密碼,認證模式會選擇跟郵件伺服器的認證方式相同。例如:原本的郵件伺服器的帳號密碼是跟 AD 伺服器整合,此時就可以選擇 AD 伺服器,讓使用者登入郵件歸檔伺服器的帳號密碼跟登入郵件伺服器的相同,都是向 AD 伺服器要求驗證。【登入來源 IP 限制】:這個網域的登入者如果不是使用設定的來源 IP 位址,將會被拒絕連線。可以一行一筆,多筆輸入。若空白代表不啟用此功能,任何來源 IP 位址都可以登入。針對不同的【驗證模式】會有不同設定項目,以下各別說明。1、AD:輸入 AD 伺服器的主機及網域名稱跟具有帳號查詢權限的管理者帳號及密碼。

Fig. 111 AD 伺服器驗證設定¶

以上圖為例,遠端主機是 192.168.191.176,AD 的網域名稱是 sharetech.com.tw,並以 administrator 為登入查詢帳號。2、POP3:選擇 POP3 驗證方式,就是希望登入的帳號密碼跟原本的郵件伺服器一樣,因此在設定區輸入 POP3 主機的 IP 位址或是網域名稱、埠號(預設是 110,如果有啟用 SSL 則是 995)、是否用加密連線及設定登入等待回應時間(超過設定值,驗證程序就會被中斷)。為了安全因素,建議採用安全連線驗證。

Fig. 112 POP3 驗證設定¶

3、IMAP:選擇 IMAP 驗證方式,就是希望登入帳號跟密碼是跟原本的郵件伺服器一樣,輸入 IMAP 伺服器的 IP 位址或是網域名稱、Port 號(預設是 143,加密是 993)跟是否使用安全連線。為了安全因素,建議採用安全連線方式驗證帳號密碼。

Fig. 113 IMAP認證方式¶

4、LDAP:輸入 LDAP 主機的 IP 位址或是網域名稱、LDAP 使用的 PORT 號(預設是 389)及選擇 Ldap 帳號認證的 DN 是使用 UID 還是 CN,後面的 dc=sharetech dc=com 就是網域資訊。

Fig. 114 LDAP 認證方式¶

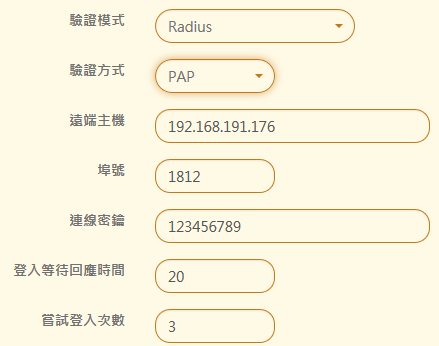

5、Radius:首先選擇驗證的方式是用 PAP 還是 CHAP,接著輸入 Radius 主機的 IP 位址或是網域名稱、使用的 Port 號(預設是 1812)、跟 Radius 伺服器連線時使用的密鑰、登入等待回應時間(超過時間將會中斷這次的驗證)及嘗試登入次數。

Fig. 115 Radius 認證方式¶

6、Gmail OAuth 跟 Office365 OAuth 驗證:欲選擇這兩種驗證模式,必須先到 7-3、OAuth 認證 完成設定。• IMAP 郵件還原當使用者更換電腦或是將郵件伺服器換新,導致使用者的郵件遺失,此時只要有 ShareTech 的郵件歸檔伺服器就可以將郵件還原至原本的郵件伺服器帳號中。

Fig. 116 郵件還原¶

【使用 IMAP 驗證模式的設定】:若一般設定的【驗證模式】選擇為 IMAP 則勾選此項,表示不需重複填寫。【還原遠端主機】:輸入後端的郵件主機的 IP 位址或是網域名稱。【埠號】:IMAP 的預設埠號是 143。【使用安全連線 (TLS/SSL)】:是否使用安全連線。• 透通模式

Fig. 117 透通模式¶

【郵件伺服器備援】:是否啟用郵件伺服器備援功能。【需備援的主機】:哪個郵件伺服器需要備援機制,輸入 IP 位址或是網域名稱。• 閘道模式

Fig. 118 閘道模式¶

【閘道模式】:是否啟用郵件閘道器模式。【完整 E-mail 當認證帳號】:認證時,須使用完整的郵件帳號。【內部郵件伺服器】:哪個郵件伺服器需要閘道模式,輸入 IP 位址或是網域名稱。

7-2、使用者管理¶

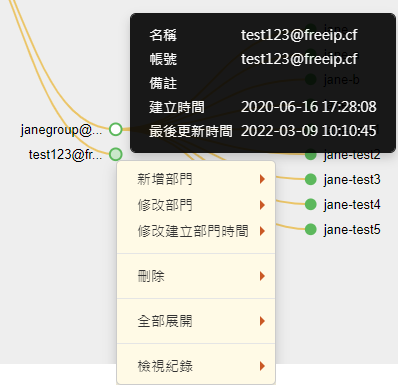

使用者帳號有 2 種,一種是本機帳號,另一種就是跟認證伺服器驗證的帳號。認證伺服器可以是郵件伺服器、LDAP、AD、Radius 伺服器或是 Gmail/Office365 入口整合帳號其中一種。在設定使用者之前,先了解關於帳號的限制跟角色,帳號的來源有本機帳號跟網域帳號 2 種,本機帳號只能執行管理者的角色而不能查詢任何網域的郵件,網域帳號則沒有此限制,可以是管理者、查詢者或使用者角色。郵件歸檔伺服器有 3 種不同的角色,以下分別說明:1. 管理者:擁有管理者權限的使用者只能登入郵件歸檔的管理者介面,設定整台或是部分功能及查詢郵件紀錄,但無法用這個帳號登入郵件內容查詢介面。2. 查詢者:帳號可以登入郵件內容查詢介面,執行管理者賦予的查詢郵件或查看轉寄郵件的權限,例如:全部網域或是指定的網域、使用者的郵件內容。3. 使用者:登入郵件內容介面後只能看自己帳號內的郵件。建立完成的使用者會列表如下,管理者可以對這些資料進行匯入、匯出等動作,也可以針對每筆帳號進行編輯或刪除。將滑鼠游標移至【設定】欄位可以快速查看此帳號的角色與權限設定。

Fig. 119 使用者帳號列表¶

點選進入新增一筆使用者帳號:

• 一般設定

Fig. 120 新增管理者帳號¶

【帳號類型】:這個帳號的認證來源是本機或是由網域的驗證伺服器提供,選擇本機後,需要輸入帳號、密碼跟驗證密碼;如果由驗證伺服器提供,則選擇網域名稱後輸入帳號即可。【名稱】:帳號的名稱,例如:Jordan。【備註】:關於這個帳號的說明,例如:管理部。【登入】:此帳號是否可以登入。【角色】:此帳號的角色。本機帳號只能是管理者,如果是經由驗證伺服器的網域帳號,角色可以多選,若選擇查詢者則使用者也會強制選取。【帳號】:登入系統的帳號。【權限】:若選擇為管理者才會顯示此設定,可編輯此帳號對於管理介面中所有設定項目的讀取或是修改權限。【登入來源 IP 限制】:登入者如果不是使用設定的來源 IP 位址,將會被拒絕連線。可以一行一筆,多筆輸入。若空白代表不啟用此功能,任何來源 IP 位址都可以登入。• 查詢者設定

Fig. 121 新增查詢者帳號¶

【可查詢目標】:設定此查詢者帳號可以查詢的目標,可選擇無限制/網域/郵件帳號/部門。若選擇網域或是帳號後,就會出現選單供管理者選擇或是直接輸入。選擇部門則會顯示部門架構圖。【IMAP 郵件還原】:是否啟用查詢者介面郵件還原功能,請先至「網域管理」設定 IMAP 郵件還原的遠端主機。【使用處理後的郵件】:若郵件曾因觸發設定而被系統執行過如「移除過濾郵件中的附件、RTF 格式轉換、更名」等處理,是否要以處理後的郵件作為操作的郵件檔案。• 使用者設定

Fig. 122 新增使用者帳號¶

【允許存取郵件的時間範圍】:影響查詢者和使用者能查看郵件的時間範圍。若不輸入表示為不限制。【帳號別名】:給查詢者一個別名帳號,可以隱匿真實的登入帳號。

7-3、OAuth 認證¶

郵件歸檔伺服器可以跟 Gmail / Office365 入口帳號整合,也就是使用者只要記住雲服務的帳號密碼就可以,當有使用者要求登入時,系統會自動去跟後端的認證伺服器執行驗證工作。• Google oAuth 2.0

Fig. 123 Gmail/Office365 帳號整合¶

【Google oAuth 2.0】:是否開啟此功能。【用戶端 ID 申請教學】:點選說明的圖示,就會顯示詳細的使用說明及網路連結。【用戶端 ID】:申請 Google oAtuh 服務時,Google 給的用戶 ID。【用戶端密碼】:輸入 Google oAuth 的密碼。【重新導向管理介面 URI】:具有管理權限的用戶 ID 在 Google 認證成功後,要轉向哪一個 URI,一般會設定轉向郵件歸檔伺服器的管理介面。【重新導向查詢介面 URI】:具有查詢者 / 使用者權限的用戶 ID 在 Google 認證成功後,要轉向哪一個 URI,一般會轉向郵件歸檔伺服器的使用者介面。• Office 365 oAuth 2.0

Fig. 124 Office 365 帳號整合說明¶

【Office 365 oAuth 2.0】:是否開啟此功能。【用戶端 ID 申請教學】:點選說明的圖示,就會顯示詳細的使用說明及網路連結。【用戶 ID】:申請 Office 365 oAtuh 服務時,Microsoft 給的用戶 ID。【用戶端密碼】:輸入 Office 365 oAuth 的密碼。【重新導向管理介面 URI】:具有管理權限的用戶 ID 在 Office365 認證成功後,要轉向哪一個 URI,一般會設定轉向郵件歸檔伺服器的管理介面。【重新導向查詢介面 URI】:具有查詢者 / 使用者權限的用戶 ID 在 Office 365 認證成功後,要轉向哪一個 URI,一般會轉向郵件歸檔伺服器的使用者介面。

7-4、帳號整合¶

帳號整合提供 AD 和 LDAP 兩種方式來自動同步帳號和部門。當有使用者要求登入時,系統會自動去跟伺服器執行驗證工作。

7-4-1、AD 帳號整合¶

Fig. 125 AD 帳號整合列表¶

點選進入新增一筆 AD 設定:

Fig. 126 AD 設定¶

【名稱】:給管理者辨識的名稱【啟用開關】:是否啟用此筆 AD 同步設定【AD 主機的 IP 位址】:AD 主機的 IP 位址【AD 網域名稱】:AD 的主網域【具有帳號管理權限的帳號 / 密碼】:填寫後可點選連線測試確定可連到 AD server【同步網域】:填寫要同步的網域【同步方式】:根據不同同步方式,下方會要求不同的資訊。• 自動同步帳號

Fig. 127 自動同步帳號設定¶

【同步間隔時間】:每隔多長的時間,跟 AD 主機執行同步工作。若有修改設定,可點選立即同步讓設定馬上生效【帳號參照項目】:要用 AD 帳號的什麼屬性做為歸檔伺服器的帳號。詳細可參照說明。【多網域參照項目】:若有多個網域,要使用什麼屬性區別不同網域的相同帳號。詳細可參照說明。【同步帳號設定參照】:帳號的使用者名稱和登入狀態要如何同步。有三種狀態1. 永不:完全參照本機的設定和變更2. 僅新增帳號時:只有在新增帳號時才會參照 AD 的變更。其餘以本機為主。3. 持續:完全參照 AD 的變更。當 AD 設定有變,同步時就會同步到歸檔伺服器。【不符合同步規則的帳號】:若帳號沒有在 帳號同步規則 被指定,則按照此項選擇同步或不同步。【帳號同步規則】:根據 AD 帳號屬性建立規則,若符合則同步或不同步。【如果 AD 帳號被移除,是否將該帳號移入回收桶】:若選 OFF,帳號不會被移入回收筒而是停用。【移至資源回收筒後多久刪除設定】:需先啟用 系統管理 > 系統設定 > 基本設定 > 移至資源回收筒後多久刪除設定。【帳號字元處理】:當帳號內遇到系統不處理的特殊字元要如何處理。詳細請參照說明。Warning

1. 歸檔伺服器可處理的特殊字元為 「_」 、 「-」 、 「.」,其餘不處理2. 若帳號有特殊字元不做取代,或取代、移除後的帳號只剩特殊字元,該帳號將無法被同步。詳細請參照說明。• 自動同步部門

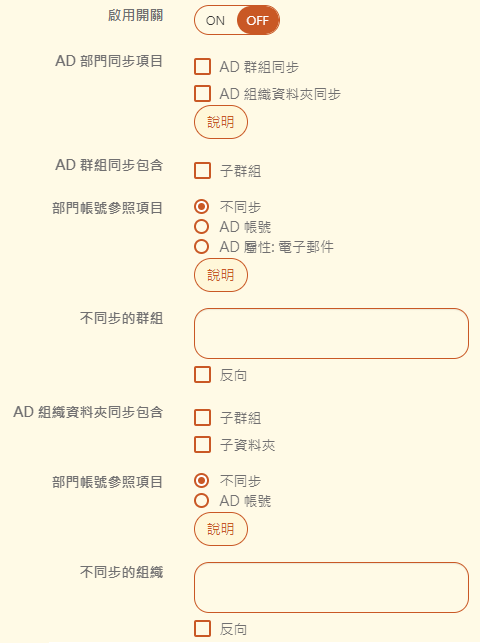

Fig. 128 自動同步部門設定¶

【啟用開關】:是否要同步部門【AD 部門同步項目】:選擇是否要同步 AD 群組或 AD 組織資料夾【AD 群組同步包含】:若同步 AD 群組,是否要同步子群組【部門帳號參照項目】:是否要同步部門帳號,若同步則選擇使用的屬性。詳細請參照說明。【不同步的群組】:列出的群組不同步,或勾選反向代表列出的群組才要同步。【AD 組織資料夾同步包含】:若同步組織資料夾,是否要同步子群組和子資料夾【部門帳號參照項目】:是否使用 AD 帳號建立部門帳號【不同步的組織】:列出的組織不同步,或勾選反向代表列出的組織才要同步。• 手動同步帳號【查詢本機帳號】:向 AD 主機查詢是否有和本機相同的帳號【AD組織資料夾】:選擇要從 AD 主機同步建立的組織【AD帳號】:選擇要從 AD 主機同步建立的使用者帳號

7-5、部門管理¶

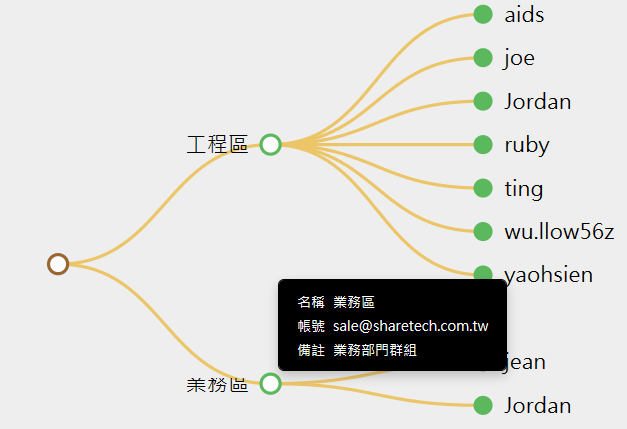

一般的郵件伺服器都有部門或是群組帳號的功能,可以用一個虛擬的帳號代表很多個實體帳號。若寄信給 sales@a.com,裡面的成員 (user1、user2..) 都會收到相同的郵件。但是在郵件歸檔伺服器沒建立群組帳號的情況下,郵件歸檔伺服器從網路上收下來的原始郵件收件者只會有 sales@a.com,而不會被歸檔到 user1@a.com、user2@a.com… 中。為了解決這樣問題,管理者需要在 部門管理 建立跟郵件伺服器一樣的部門或群組帳號,讓郵件歸檔伺服器有依據可以將郵件歸檔到每個使用者的信箱中。• 部門架構說明一個典型的部門或是群組帳號如下圖所示,網域內分 2 個部門(業務/工程),每一個部門下有多個成員,並且成員可以屬於多個部門。業務部門的虛擬帳號是 sale@sharetech.com.tw,當郵件歸檔伺服器記錄的郵件收件者有這個帳號,就根據設定,將此郵件歸類到部門成員中。

Fig. 129 部門群組架構¶

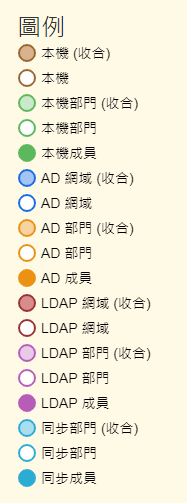

• 部門圖例說明「部門管理」以樹狀架構呈現,每個節點的顏色是依據此部門是以「本機/AD/LDAP/同步」何種模式建立來分類。

Fig. 130 部門圖例¶

· 本機: 在本機手動建立的部門。· AD: 在 7-1、網域管理 中【驗證模式】選擇為 AD,並在 7-4-1、AD 帳號整合 啟用自動同步部門;同步的過程中,會自動將 AD 伺服器中的部門及部門成員同步至郵件歸檔伺服器,並在「部門管理」中呈現。· LDAP: 在 7-1、網域管理 中【驗證模式】選擇為 LDAP,並在 7-4-2、LDAP 帳號整合 啟用自動同步部門;同步的過程中,會自動將 LDAP 伺服器中的部門及部門成員同步至郵件歸檔伺服器,並在「部門管理」中呈現。· 同步: 郵件歸檔伺服器搭配 ShareTech Mail Server 使用時,可以利用 6-6、ShareTech Sync 自動把 MS 的設定資料同步到歸檔伺服器中。• 手動建立部門點選要建立部門的節點後,可以用滑鼠右鍵開啟次選單,或是直接點選上方功能列中的。

Fig. 131 部門建立¶

【部門名稱】:為此部門命名,方便辨識,例如:工程部。【部門帳號】:輸入跟原本郵件伺服器相同的部門帳號或是虛擬帳號,例如:eng@sharetech.com.tw 代表是工程部的部門帳號。【備註】:可輸入說明文字。【部門成員】:點選此欄位可以從選單中選取,或直接輸入帳號(必須已在 7-2、使用者管理 建立)。• 啟用拖曳支援拖曳方式移動部門或成員。點選後,在欲變換位置的節點上長按滑鼠左鍵並直接拖曳至目的位置。

Note

1. 將滑鼠移至部門/成員上,查看詳細資訊。2. 在節點上點選滑鼠右鍵,即會顯示可對該網域/部門/成員操作的選項。

7-6、系統登入帳號限制¶

限制特定的帳號可以/無法登入郵件歸檔伺服器的管理或使用者介面。設定時務必注意,避免限制太多導致自己無法登入。在列表上方的控制要對此列表中的帳號做什麼樣的限制,

【僅允許符合下列設定之帳號】: 只有列表中的帳號可以登入系統。【僅拒絕符合下列設定之帳號】: 禁止列表中的帳號登入系統。

Fig. 132 系統登入限制帳號列表¶

選擇【僅允許符合下列設定之帳號】,預設是空白,代表沒有限制,只要新增一筆,代表這個限制規則生效。管理者在設定時務必把自己的帳號設為第一筆,否則就無法登入管理介面。新增帳號後,除了這些帳號外,系統會拒絕其他任何帳號進入,就算在使用者管理中有設定登入的權限也無用。點選新增一筆登入帳號限制設定:

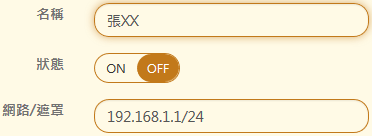

Fig. 133 系統登入限制帳號設定¶

【名稱】:替此帳號命名,方便辨識。【狀態】:是否要啟用這個帳號的限制。【帳號】:點選此欄位可以從選單中選取(必須已在 7-2、使用者管理 建立)。

7-7、系統登入 IP 限制¶

限制特定的 IP 位址可以/無法登入郵件歸檔伺服器的管理或使用者介面。設定時務必注意,避免限制太多導致自己無法登入。在列表上方的控制要對此列表中的 IP 做什麼樣的限制,

【僅允許符合下列設定之帳號】: 只有列表中的 IP 可以登入系統。【僅拒絕符合下列設定之帳號】: 禁止列表中的 IP 登入系統。

Fig. 134 系統登入限制 IP 列表¶

選擇【僅允許符合下列設定之 IP】,預設是空白,代表沒有限制,只要新增一筆,代表這個限制規則生效。管理者在設定時務必把自己的 IP 設為第一筆,否則就無法登入管理介面。新增 IP 位址或是範圍後,除了這些 IP 位址及區段外,系統會拒絕其他任何 IP 位址登入,使用前必須確認允許登入的 IP 位址都有填入,否則會造成無法登入系統的現象。點選新增一筆登入 IP 限制設定:

Fig. 135 系統登入限制 IP 設定¶

【名稱】:替此 IP 命名,方便辨識。【狀態】:是否要啟用這個 IP 的限制。【網路/遮罩】:輸入 IP 位址及範圍。