第9章 垃圾郵件管理¶

垃圾郵件的氾濫,不僅造成工作效率低落,病毒、木馬郵件更造成網路使用產生威脅,所以防範垃圾郵件是郵件系統必須執行的。郵件伺服器X 內建垃圾郵件的過濾功能,使用者不會收到堆積如山的垃圾信,不必從一堆無用的信件中,挑出真正需要的信件,或在刪除這些垃圾信時,誤刪重要的郵件。除了可以提升員工的工作效率,也不會錯失任何業務上往來溝通的訊息。而判斷垃圾郵件的機制,最怕將原本正常的信件誤判成垃圾信,所以可以設定取回信件的方法,並決定是由管理者還是個別的使用者來執行。若選擇由使用者決定是否為垃圾信,郵件伺服器會在設定的時間內,寄一封個人的垃圾郵件通知信給使用者,其中會列出時間、寄件者、收件者、主旨、綜合垃圾郵件判斷分數等資料,如果使用者覺得信件被誤判,直接下載該檔案就可以。Tip

影片參考|眾至MS教學 垃圾郵件管理、垃圾郵件通知與自動學習

• 垃圾郵件分數範例郵件伺服器會用整封郵件行為轉換成綜合判斷分數,一般垃圾郵件評分如下所示:0.1 MIME_HTML_ONLY BODY: Message only has text/html MIME parts0.0 HTML_MESSAGE BODY: HTML included in message2.2 HTML_IMAGE_ONLY_02 BODY: HTML: images with 0-200 bytes of words0.7 MIME_HTML_NO_CHARSET RAW: Message text in HTML without charset1.9 MIME_HEADER_CTYPE_ONLY ‘Content-Type found without required MIME headers1.6 FORGED_MUA_OUTLOOK Forged mail pretending to be from MS OutlookX-Spam-Status: Yes,hits=6.5 required=6.0 tests=FORGED_MUA_OUTLO針對信件的行為給予不同的分數,例如:某個收件者收到一封信,在信件的本文中只有網址超連結,沒有其他的文字說明,一般而言,它很有可能是要誘使收信者點選某一個特定網站,有相當程度的可能會是垃圾郵件,所以以上述的例子,給予 0.1 分。將這些行為的判斷分數全部加總起來,就是這封郵件的垃圾郵件分數。分數越高,是垃圾郵件的可能性越高。以上面的範例來說,加總為 0.1+0.0+2.2+0.7+1.9+1.6=6.5,會再根據管理者的設定判斷 6.5 分是否為垃圾郵件。

9-1、基本設定¶

• 垃圾郵件過濾的基本設定啟用後,郵件伺服器就會自動檢查郵件。如果企業已經有使用其他專門處理垃圾郵件判斷的機制,則可以關閉這個功能,減低郵件伺服器的負擔。

圖9-1 垃圾郵件過濾的基本設定¶

【目前垃圾郵件過濾狀態】: 顯示目前郵件伺服器的垃圾郵件過濾機制的運作狀態,是「正常運作中..」或是「停止運作」。因為有些垃圾郵件的判斷機制會使用網路檢查最新的狀況,網路不通的情況下,此處會顯示停止運作的狀態。【垃圾郵件過濾】: 是否啟用此功能,預設為啟用。因為垃圾郵件的過濾需要大量的系統資源,如 RAM、CPU 等,如果系統已經有其他的垃圾郵件過濾機制,可以將此處的功能關閉。【使用引擎種類】: 提供 2 種垃圾郵件辨識技術,分別是 SpamAssassin 跟 Rspamd,SpamAssassin 是比較舊的技術,建議使用 Rspamd 垃圾信辨識引擎。使用 Rspamd 時,系統會自動更新它的特徵值,把滑鼠移到「檢查更新」旁的更新成功文字,會顯示目前特徵值版本。【通過 SMTP 認證後的郵件】: 郵件伺服器對於使用 SMTP 認證成功的所有郵件,是否要再進入垃圾信過濾機制。· 再進入垃圾郵件過濾: 重新再跑一次垃圾郵件的過濾。· 皆視為正常郵件: 不再進入垃圾郵件的過濾程序。主要原因是一旦通過 SMTP 認證,確認這個使用者是本機用戶,可考慮減少相對應的管制動作。【DNS 伺服器 (IPV4)】: Rspamd 會去查詢黑名單資料庫,查詢使用的 DNS 伺服器。可以使用系統預設或是自訂 DNS 伺服器。【垃圾郵件學習共享】: 系統根據垃圾信的特徵自動學習,當學習的垃圾郵件越多,判斷的準確度越高,如果只用自己的郵件學習特徵值,樣本數太少,所以眾至資訊提出垃圾郵件學習共享的機制,把每次學習到的資料共享,提高樣本數與判斷的準度。把滑鼠移到「檢查更新」旁的更新成功文字,會顯示學習資料庫特徵版本。• EDM - 電子報

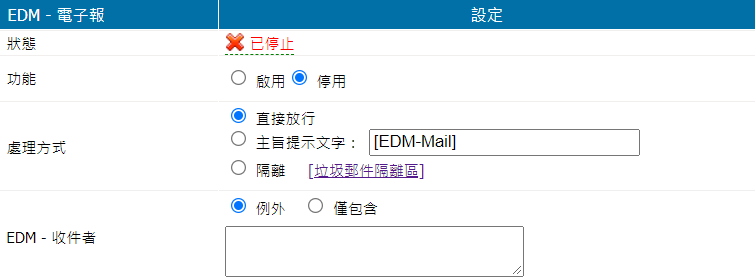

圖9-2 判斷為電子報信件設定¶

【狀態】: 顯示此功能的狀態為 正常運作中/已停止。【功能】: 啟用後依據 Rspamd 掃描結果,判定信件是否屬於「EDM - 電子報」類型的信件。【處理方式】: 針對「EDM - 電子報」類型的信件,設定其處理方式。· 直接放行:信件正常傳遞。· 主旨提示文字:主旨開頭附加提示文字後,再傳給收件者。· 隔離:將信件移至垃圾郵件隔離區,並發送通知清單。【EDM - 收件者】: 當這些收件者收到「EDM - 電子報」類型的信件時,要或不要執行【處理方式】的設定。支援萬用字元「? *」。· 當「例外」的設定值為空白,代表所有人都會執行 EDM 的【處理方式】。· 當「僅包含」的設定值為空白,代表所有人都不執行 EDM 的【處理方式】。note

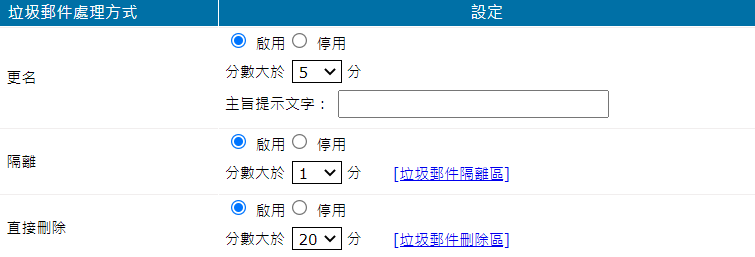

啟用「EDM - 電子報」功能,需套用以下設定:· 「垃圾郵件管理 > 基本設定 > 垃圾郵件過濾 > 啟用」· 「垃圾郵件管理 > 基本設定 > 使用引擎種類 > Rspamd」· 【檢查更新】Rspamd - 版本: 10.0.1.0.5 以上· 「垃圾郵件管理 > 基本設定 > 垃圾郵件學習共享 > 啟用」· 【檢查更新】學習資料庫 - 版本: 11.0.25 以上· 「垃圾郵件管理 > 基本設定 > EDM - 電子報 > 啟用」· 「垃圾郵件管理 > 參考資料庫 > 貝氏過濾法 > 啟用」• 垃圾郵件處理方式對於垃圾郵件的處理方法共有 3 種,這 3 個動作的綜合判斷分數可以分別設定,同時啟用。一開始設定分數時可以稍微調高一些,例如 7~8 分,管理者再根據使用者的反應,或自身郵箱的實際運作情況調整,如此就可以調整到適合公司運作的垃圾郵件判斷分數。

圖9-3 垃圾郵件處理方式¶

【更名】: 可以選擇啟動或停用這項功能。當被郵件伺服器判斷成垃圾信後,會在這封信的主旨最前面加上一段預設的文字,再將這封信傳給原來的收件者,收信時可以靠主旨文字,判斷是正常信件或是垃圾信件。垃圾郵件分數大於: 設定範圍 1~20分,原則上分數設定越高,代表容許較多的垃圾郵件。主旨提示文字: 當垃圾郵件分數大於設定值,在信件主旨加入的文字,預設為「Spam-Mail」,也可以是空白。Tip

垃圾郵件主旨提示文字設為空白時,不會影響使用者的收信內容。另外,由於被判斷成垃圾信件的信會顯示在「日誌查詢」中,管理者可以藉由日誌分析誤判的比率及實際應該設定的垃圾郵件分數為何?讓整體的判斷機制更準確。

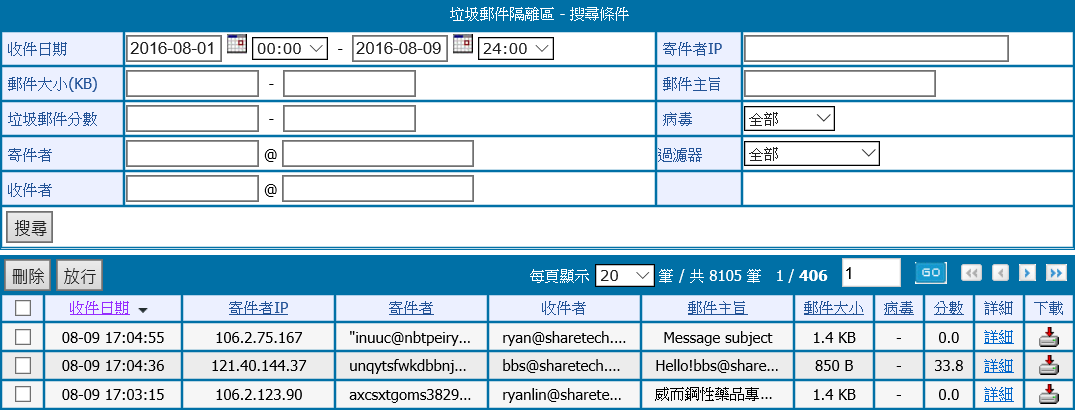

【隔離】: 可以選擇是否要啟動這項功能,將判斷分數大於設定值的信件放入隔離區。在 9-3、垃圾郵件通知清單設定 可以設定在指定時間發送垃圾郵件清單給收信者或管理者,查看清單內的信件是否被誤判。所有被下載取回的誤判郵件紀錄,可在「日誌查詢 > 清單日誌」中查詢。垃圾郵件分數大於: 設定範圍 1~20 分,原則上分數設定越高,代表容許較多的垃圾郵件。【直接刪除】: 管理者可以選擇將大於垃圾郵件判斷分數的垃圾郵件直接刪除。垃圾郵件分數大於: 設定範圍 1~20 分,原則上分數設定越高,代表容許較多的垃圾郵件。通常判斷分數大於 10 分以上的大約 99.99% 是發送垃圾信件業者的信件或者是被列入黑名單 IP 位址。[垃圾郵件隔離區] 與 [垃圾郵件刪除區]所有被郵件伺服器隔離或刪除的垃圾信件,列表包含日期、寄件者、收件者、主旨、大小、分數等資訊,同時會顯示此搜尋條件下有多少封垃圾信件。預設以日期由近到遠的時間排序,點擊項目文字即可改變排序方式。例如時間改為由遠到近排列,或是分數由高至低排列等等。

圖9-4 隔離區垃圾郵件搜尋列表¶

【收件日期】: 垃圾郵件進入隔離區的時間。【寄件者 IP】: 寄出垃圾郵件的實際 IP 位址。【寄件者】: 寄出垃圾郵件的寄件者帳號。【收件者】: 此垃圾郵件的收件者。【郵件主旨】: 垃圾郵件的主旨。【郵件大小】: 垃圾郵件的檔案大小。【病毒】: 信件是否含有病毒。【分數】: 垃圾郵件被判斷的分數。【詳細】: 這一封垃圾信件的詳細資料,點選後會開啟新視窗顯示信件的完整訊息。【下載】: 點選「」後可以將垃圾信件下載到使用者的電腦中。

在垃圾郵件隔離區選擇郵件後點選【放行】,郵件伺服器會將這封信件寄給原來的收件者,或是選擇【刪除】,將這封信在郵件伺服器中刪除掉。Note

在「日誌查詢 > 12-21、日誌保留設定」中可設定垃圾郵件在隔離區的保留天數,超過設定值的郵件將被刪除。

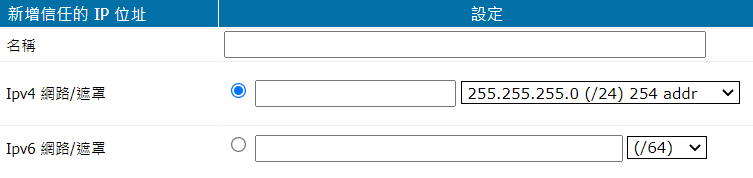

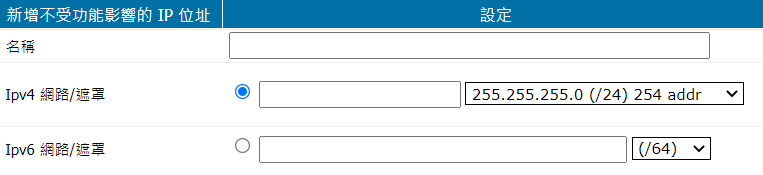

• 信任 IP 位址設定如同白名單的功能,為避免某些內部使用者(可能是分散各地上班的同事)寄出的信件被當成垃圾信件,使用信任的 IP 位址設定,可以減少這樣的困擾,管理者可利用此功能填入信任的 IP 位址或 IP 區段以修正判別垃圾郵件的問題,從這些 IP 位址寄出的信件,都不會經過垃圾郵件的過濾機制。按下按鍵後,系統會進入建立信任 IP 位址設定,從信任 IP 位址寄信的寄件者,都會被加入白名單中。

圖9-5 新增信任 IP 位址¶

【名稱】: 填入代表這一段 IP 位址的名稱。【IPv4 網路/遮罩】: 在 IPV4 下,哪些 IP 位址為可信任的。輸入的 IP 資料是 192.168.1.1,255.255.255.0(/24),代表信任這個 IP 區段的人所寄的信件,不需要再經過垃圾郵件過濾的 IP 範圍是從 192.168.1.1~192.168.1.254,扣除掉網路號碼及廣播位址,總共 254 個 IP 位址。【IPv6 網路/遮罩】: 在 IPV6 下,哪些 IP 位址為可信任的。輸入的 IP 資料是 2001:1008:2500::1,(/64),代表不需要 SMTP 認證封鎖的 IPv6 位址範圍。

9-2、參考資料庫¶

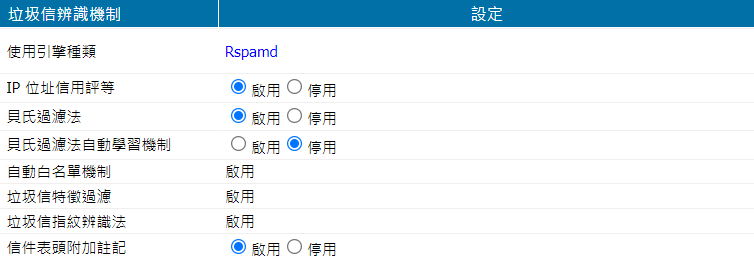

• 垃圾信辨識機制系統預設啟動的「垃圾信特徵過濾」、「指紋辨識法」,是目前 Linux 作業系統最常使用的垃圾郵件辨識方法。發送垃圾郵件的業者手法日新月異,以往使用這 2 種辨識引擎約可以達成 85~90% 的辨識率,但是目前如果只採用這 2 個方法,辨識效率只剩下約 50~60%。因此郵件伺服器總共提供 7 種垃圾郵件的辨識方法,管理者可依需求啟用。

圖9-6 參考資料庫設定¶

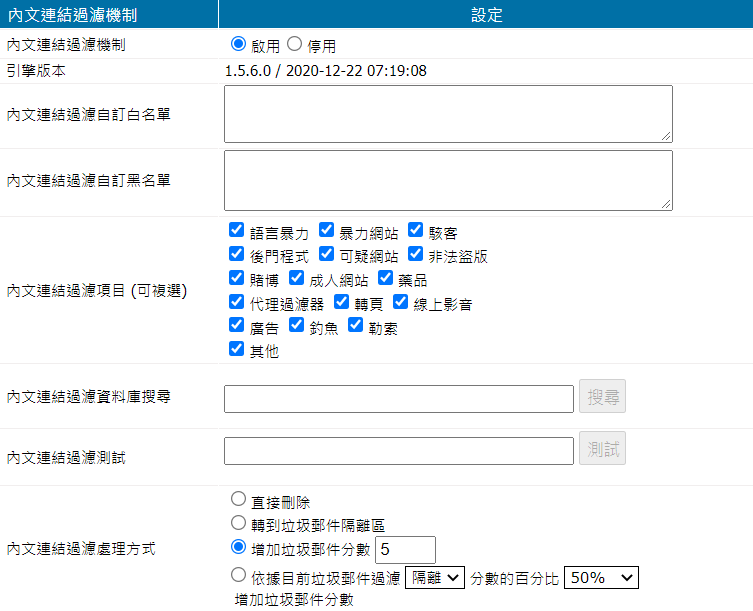

【IP 位址信用評等】: 此功能需要網路暢通才能使用,所以選擇啟動時要注意郵件伺服器對外的通訊是否正常,預設為啟用。參照 Linux 作業系統下的黑名單 IP 位址資料庫,如果寄件者的 IP 位址來自於被列入黑名單 IP 位址資料庫,是垃圾郵件的比率就相當高。如果寄件者的 IP 位址是動態的,是垃圾郵件的比率也相對較高。【貝氏過濾法】: 貝氏過濾法是將信件之內文以貝氏資料庫之規則來評分,分數越高者其越有可能是垃圾信件。一般來說「貝氏過濾法」會有個資料庫,當一封信件進入系統的時候會把信件分解成單詞,比對目前「貝氏過濾法資料庫」,分析以往的經驗,判斷此封信件為垃圾信件的機率。【貝氏過濾法自動學習機制】: 貝氏過濾資料庫具有自動學習的功能,可以依照不同企業收信的狀態來調整最適合的過濾條件。【自動白名單機制】: 垃圾郵過濾機制中自動白名單 AWL 機制,根據寄件者、來源 IP 位址等自動調整垃圾郵件判斷,降低垃圾郵件被誤判的機會。【垃圾信特徵過濾】: 由於垃圾郵件發送的特徵不斷在改變,郵件伺服器除了透過使用者定時回報,持續不斷累積「過濾經驗」,經由特徵採樣、資料庫更新速度和自動學習的能力提高設備過濾的即時性與效率。【指紋辨識法】: 將所有進入郵件閘道的信件以特殊的方案轉換成為一指紋碼,再跟網路上的資料庫做比對,如果特徵相符合就歸為垃圾信件。由於資料庫是長期累積而來,當一封郵件在經過比對後被歸為垃圾信件,資料庫就會存在該封信件的指紋碼。【信件表頭附加註記】: 自動在信件表頭加入 Spam 處理資訊。• 內文連結過濾機制郵件的內文如果有 URL 的連結,郵件服務器能比對 URL 黑名單資料庫的資料,判斷這一封郵件是否為垃圾郵件,增加判斷的準確度。

圖9-7 內文連結過濾機制¶

【內文連結過濾機制】: 是否啟用這項服務。啟用後系統會定期自動更新資料庫,以提高連結過濾的成效。【內文連結過濾自訂黑/白名單】: 輸入內文中出現的黑/白名單,可以輸入網址或是 IP 位址。一行一筆設定,支援萬用字元「*」,如需 模糊比對 請在前後加上「*」。【內文連結過濾項目 (可複選)】: 郵件內文要檢查的連結種類,可以選擇檢查特定 URL 資料庫或是全選。【內文連結過濾資料庫搜尋/測試】: 輸入網址或是 IP 位址,查看是否存在資料庫中。【內文連結過濾處理方式】: 對於符合 URL 黑名單資料庫的郵件處理方式。· 直接刪除· 轉到垃圾郵件隔離區· 增加垃圾郵件分數· 依據目前垃圾郵件過濾機制,再增加特定比例的垃圾郵件分數例如:隔離區的分數是 10 分,當有符合 URL 黑名單的郵件時,會再增加 10 乘以設定的百分比的垃圾郵件判斷分數。

9-3、垃圾郵件通知清單設定¶

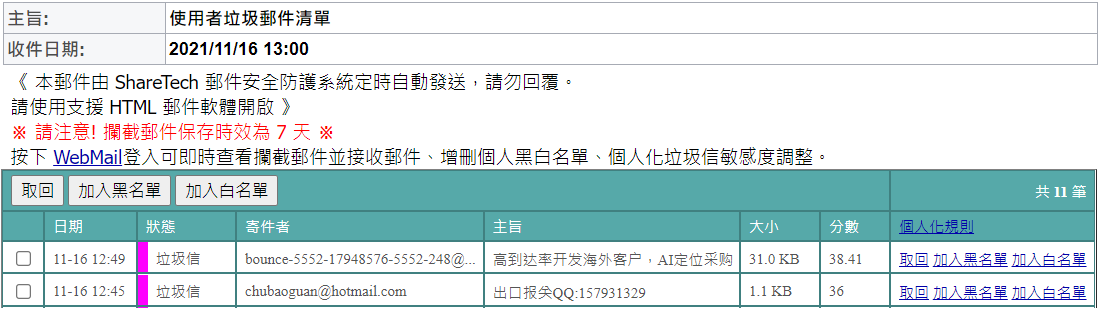

將「垃圾郵件管理 > 基本設定 > 垃圾郵件處理方式」的【隔離】啟用時,郵件伺服器會依據設定將被判斷為垃圾信件的郵件放入隔離區。而進入隔離區的信件可以透過「垃圾郵件清單」讓管理者或使用者查看並取回被誤判的信件。

圖9-8 垃圾郵件清單¶

• 垃圾郵件清單連結的 IP【垃圾郵件清單連結的連線方式】: 可以使用 http 或是 https 加密方式連線。【垃圾郵件清單連結的 IP 位址】: 郵件伺服器寄出垃圾郵件清單的 IP 或是網域名稱為何。通常會設為這台郵件伺服器的外部 IP 位址或是網域名稱,例如 mail.yourdomain.com 或是 192.168.52.2。

圖9-9 寄垃圾郵件清單的 IP 位址或域名¶

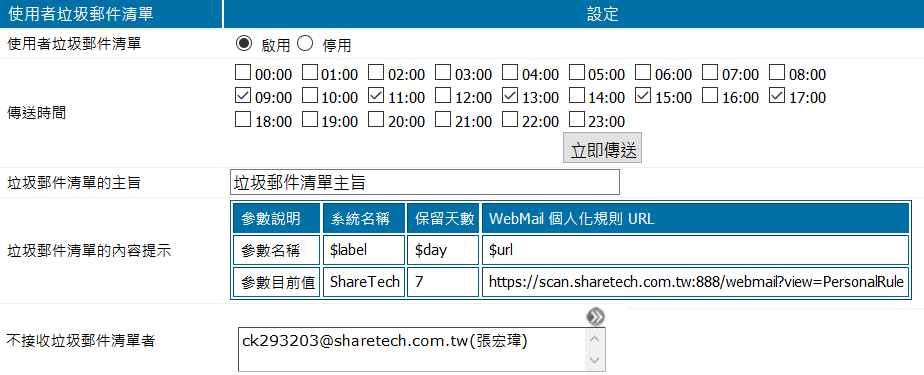

• 使用者垃圾郵件清單於指定時間將隔離區的垃圾郵件以清單信件的方式寄給收信者,再由收信者自行決定是否取回信件。

圖9-10 使用者垃圾郵件清單傳送設定¶

【使用者垃圾郵件清單】: 是否要啟用這項功能,如不啟用,在隔離區的垃圾郵件就只能由管理者協助使用者搜尋、下載。【傳送時間】: 以一天為周期,1 個小時為最小的單位,設定傳送垃圾郵件清單的時間。彈性設定寄送時間,也能降低整體的垃圾郵件數量。按下【立即傳送】按鍵,會馬上傳送一份垃圾郵件清單至使用者的個人信箱。Tip

如果有大量帳號,且每個帳號在隔離區的垃圾郵件又特別多,會導致在製作、寄發垃圾郵件清單時郵件伺服器的忙碌狀態,所以可以縮短清單寄發的時間,降低每次寄發的數量。

【垃圾郵件清單的主旨】: 郵件伺服器寄送垃圾郵件清單給使用者的主旨,可以輸入任何中英文字。【垃圾郵件清單的內容提示】: 可以在使用者垃圾郵件清單開頭加入提示文字,可引用參數到提示中,支援 HTML。【不接受垃圾郵件清單者】: 不會收到任何的垃圾郵件清單的本機帳號,點擊空白欄位或是按鍵後會出現帳號選取區,

從右側選單選擇郵件帳號後,點選加至左邊的已選取區。

將郵件帳號加入選取區完畢後,在已選取區按下回到上一層,就完成帳號的選取。

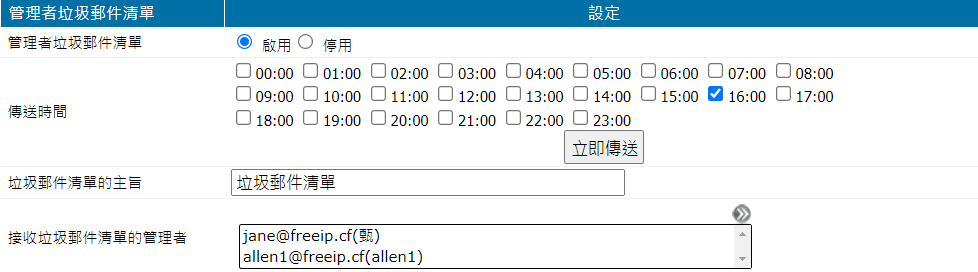

• 管理者垃圾郵件清單傳送設定管理者帳號 admin@yourdomain.com 是一個很特殊的帳號,它跟一般的使用者帳號一樣,能夠利用郵件伺服器傳送、接收郵件,當然它也會有垃圾郵件被放置在隔離區,這個功能可以將 admin@yourdomain.com 在隔離區的信件寄給另一個帳號。

圖9-11 管理者垃圾郵件清單傳送設定¶

【管理者垃圾郵件清單】: 是否啟用這個功能。【傳送時間】: 以一天為周期,1 個小時為最小的單位,設定傳送垃圾郵件清單的時間。彈性設定寄送時間,也能降低整體的垃圾郵件數量。按下【立即傳送】按鍵,會馬上傳送一份垃圾郵件清單至管理者信箱。【垃圾郵件清單主旨】: 郵件伺服器寄送垃圾郵件清單給管理者的主旨,可以輸入任何中英文字。【接收垃圾郵件清單的管理者】: 點擊空白欄位或是按鍵後會出現帳號選取區,

從右側選單選擇郵件帳號後,點選加至左邊的已選取區。

也可以填入外部的郵件帳號,在「自訂郵件位址」欄位中輸入郵件帳號,按下【加入】按鍵。將郵件帳號加入選取區完畢後,在已選取區按下回到上一層,就完成帳號的選取。

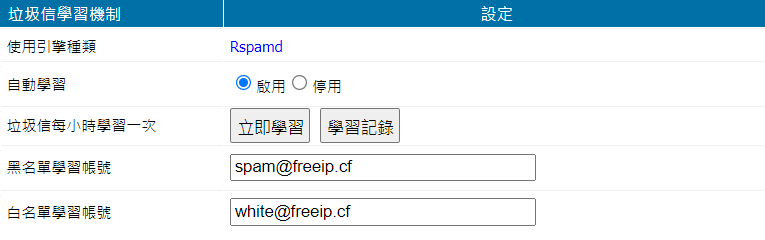

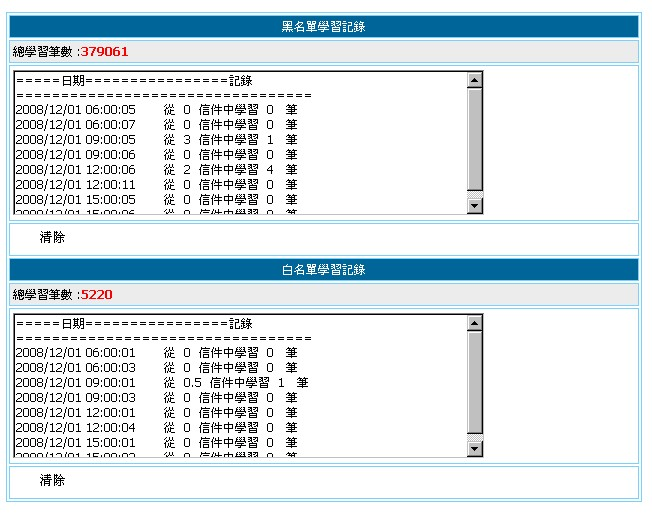

9-4、垃圾郵件自動學習¶

郵件伺服器除了使用垃圾郵件過濾引擎來判別垃圾郵件外,為了增加垃圾郵件判斷率,使用垃圾郵件學習機制,在郵件伺服器中建立一個學習資料庫。• 垃圾信學習機制設計成 2 個郵件帳號,黑名單學習帳號與白名單學習帳號,一旦使用者認為正常郵件被郵件伺服器誤判,可以將被誤判的信件寄到白名單學習帳號;相反地,如果垃圾郵件沒有被過濾機制判斷出來,就將這封信轉寄到黑名單學習帳號。之後當收到同個寄件者寄來的信件,就不會被誤判。注意信件要用單封轉寄,不能使用群組或是夾檔轉寄否則會無法學習。

圖9-12 垃圾郵件自動學習¶

【自動學習】: 是否啟動功能,啟動後郵件伺服器就會定時地將黑名單學習帳號、白名單學習帳號的信件匯入垃圾信學習資料庫中。【垃圾信每小時學習一次】: 也可以按【立即學習】按鍵,將黑名單學習帳號、白名單學習帳號的信件匯入垃圾信學習資料庫中。:點選後可查看黑名單學習帳號、白名單學習帳號的信件匯入垃圾信學習資料庫中的所有學習紀錄。

圖9-13 學習紀錄¶

【黑名單學習帳號】: 所有寄到這個信箱的信件,資料庫會學習這封信的內容特徵,並且將這個寄件者、寄件者 IP 位址列入黑名單,下次郵件伺服器收到這個寄件者寄來的信會直接被歸類為垃圾信件。【白名單學習帳號】: 所有寄到這個信箱的信件,資料庫會學習這封信的內容特徵,並且將這個寄件者、寄件者 IP 位址列入白名單,下次郵件伺服器收到這個寄件者寄來的信就不會被歸類為垃圾信件。• 垃圾信學習資料庫

圖9-14 垃圾信學習資料庫匯入/匯出¶

【垃圾信學習資料庫】: 對於垃圾郵件學習資料庫的學習資料,管理者可以將它匯出或是匯入。

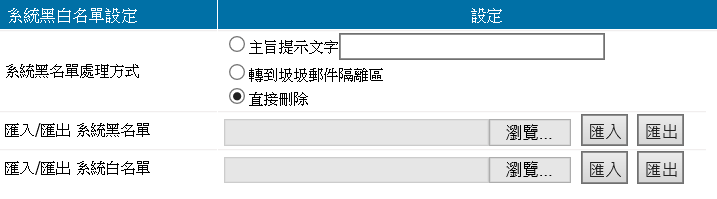

9-5、系統黑白名單設定¶

當收到某些特定寄件者的信件,直接把它歸類為垃圾郵件或是正常郵件,這就是系統黑白名單的主要功能。• 系統黑白名單設定

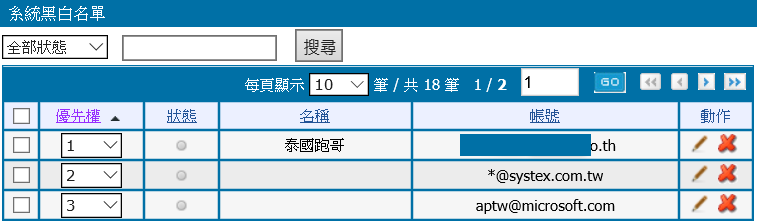

圖9-15 黑白名單設定¶

【系統黑名單處理方式】: 當收到系統黑名單內寄件者的信件,要如何處理。· 主旨提示文字: 在這一封信的主旨列,加入此設定文字再寄給收件者。· 轉到垃圾郵件隔離區: 將郵件直接轉入垃圾郵件隔離區。· 直接刪除: 直接將這一封郵件刪除。【匯入/匯出黑名單】: 管理者可以將平常收集的黑名單資料檔案上傳,或是將之前備份的資料匯入新的系統中。建置完成的資料也可以匯出儲存。【匯入/匯出白名單】: 管理者可以將平常收集的白名單資料檔案上傳,或是將之前備份的資料匯入新的系統中。建置完成的資料也可以匯出儲存。• 系統黑白名單系統黑白名單會列表顯示,可以查看全部狀態或選擇只顯示黑/白名單。列表內可執行調整優先權、編輯、刪除。

圖9-16 系統黑白名單設定¶

【狀態】:「」代表白名單,「

」代表黑名單。

按下後進入增加一筆系統黑白名單:

圖9-17 新增一筆系統黑白名單¶

【名稱】:這一個黑/白名單的顯示名稱,方便管理者辨識跟管理。【加入的帳號】:黑/白名單的帳號或網域,支援萬用字元「? *」。例如:設定*@abc.com 代表任何從 abc.com 網域寄來的信都符合條件。【狀態】:這一筆資料是黑名單或是白名單。

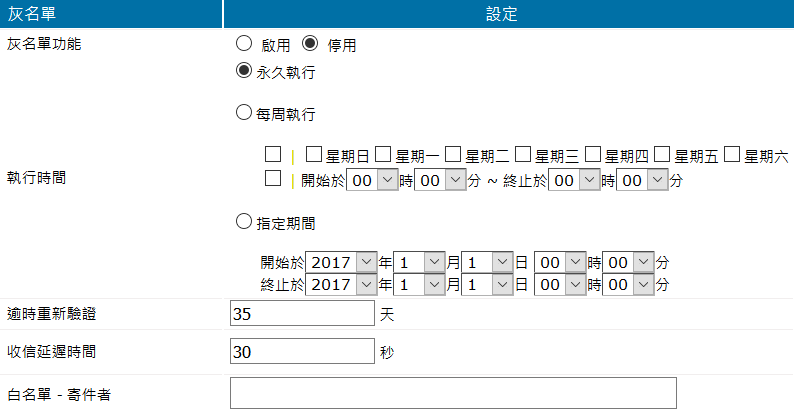

9-6、個人黑白名單設定¶

除了系統黑白名單外,亦提供個人化規則的黑白名單設定,在優先權方面,個人黑白名單優先於系統黑白名單。例如:sales@domain.com 被管理者列入系統的黑名單帳號,但是內部網域帳號 support@mydomain.com 將它設為白名單。在這樣的情況下,當 sales@domain.com 寄信給 support@mydomain.com,都會是正常信件;但是 sales@domain.com 寄給網域內其他帳號的信件,則會被歸類成垃圾郵件。• 個人黑白名單列表個人化規則的黑白名單設定可以匯入跟匯出,點選匯出按鍵,就可以將已經建立好的資料匯出保存,按下匯入按鍵就可以將之前儲存的資料還原到郵件伺服器中。

圖9-18 個人黑白名單列表¶

【使用者】:此個人黑白名單規則屬於哪個內部網域帳號。【黑名單】:已經建立的黑名單帳號,「.」代表沒有。【黑名單的處理方式】:符合黑名單郵件的處理方式,是主旨提示文字、隔離或刪除。【白名單】:已經建立的白名單帳號,「.」代表沒有。按下後進入增加一筆個人黑白名單:

新增一條個人化規則,輸入內部網域帳號,並設定此使用者的黑、白名單。

圖9-19 新增個人黑白名單¶

【使用者】: 輸入內部網域帳號,代表新建立一筆個人黑白名單。【黑名單】: 輸入黑名單帳號或網域,一行一筆,支援萬用字元「? *」。例如:spam@sharetech.com 或 *@defg.com。【黑名單的處理方式】: 符合黑名單帳號的郵件要如何處置。· 主旨提示文字: 在這一封信的主旨列,加入此設定文字再寄給收件者。· 轉到垃圾郵件隔離區: 將郵件直接轉入垃圾郵件隔離區。· 直接刪除: 直接將這一封郵件刪除。【白名單】: 輸入白名單帳號或網域,一行一筆,支援萬用字元「? *」。例如:white@yourdomain.com 或 *@defg.com。

9-7、垃圾郵件防護¶

Tip

影片參考|眾至MS教學 垃圾郵件防護

9-7-1、灰名單¶

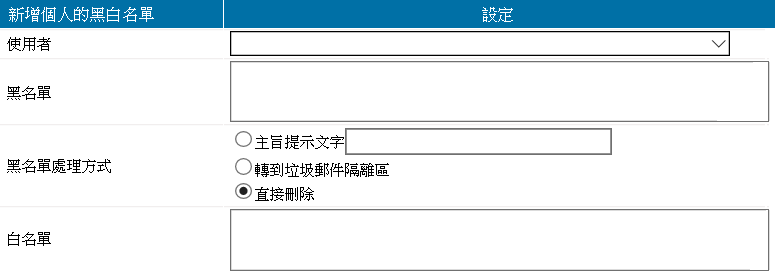

灰名單過濾功能主要是過濾垃圾郵件行為,通常廣告業者在第一次發送廣告信件時,如果收件者拒收,就不會再發送第二次,而灰名單過濾是依據這個特點,對於第一次寄送的陌生帳號都拒收。正常的郵件主機,在信件第一次發送失敗時,會再傳送第二次、第三次,所以灰名單過濾機制在郵件第二次寄送時就會收下信件,日後此寄件者的來信都不會阻擋,除非使用者將它列入黑名單或其他判別條件中。灰名單判斷原理灰名單原理非常簡單,它僅專注於郵件傳遞的三項條件:寄件者來源 IP 位址、寄件者及收件者。若灰名單系統從未見過這三項條件時,就會在一定阻隔時間(預設值為 300秒) 內「暫時」拒絕這封信件傳遞,且寄件方將會收到錯誤訊息如下:450 <收件者>: Recipient address rejected: Greylisted, see http://postgrey.schweikert.ch/help/yourdomain.com.html對於正常郵件伺服器而言,錯誤訊息 450 表示暫時拒絕接收,因此會在稍後嘗試再次遞送;而對於垃圾郵件發送系統,通常是採用:發後不管、偽造寄件者、變換 IP 的方法,這些正是灰名單機制可以有效攔阻的。反過來說,只要見過這三項條件,且達到一定阻隔時間後和重試時間(預設值 2 天)內,信件就會享有一段有效期限(預設值 35 天)內被正常收下,而且在此期間內收到信件後,此期限會再被延長。由於灰名單機制在初次收信時會阻隔一段時間,導致正常信件實際收到時效將稍被延遲,延遲時間將視寄件方的郵件伺服器的重送機制而定;同時因為這樣的關係,可能造成後寄信件比前面信件早到的特殊情況,不過這都僅限於初次通信時發生。現有郵件伺服器系統中「不需要驗證密碼的 IP 位址設定(郵件伺服器管理 > 進階寄信設定 > 寄信時不需要驗證的 IP 位址設定)」與「使用帳密認證方法(郵件伺服器管理 > 基本設定 > 郵件傳送接收的基本設定【密碼驗證方式寄信 (SASL)】)」將優於灰名單機制;另外對於正常往來對象,可以將其設定在不受灰名單影響的網域或 IP(/MASK) 內,以加快這些信件初次收到時效。灰名單系統會針對每一封郵件傳遞的三項組合,記錄下列五種資料:1. 組合項的建立時間 (Create Time)2. 此組合項的阻隔時間 (Blocking Time)3. 此組合項的有效時間 (Expire Time)4. 此組合項被封鎖遞送數量 (Blocking Count)5. 此組合項成功地通過遞送數量 (Passing Count)灰名單處理流程如下圖:

圖9-20 灰名單處理流程¶

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -• 灰名單灰名單功能及其設定。

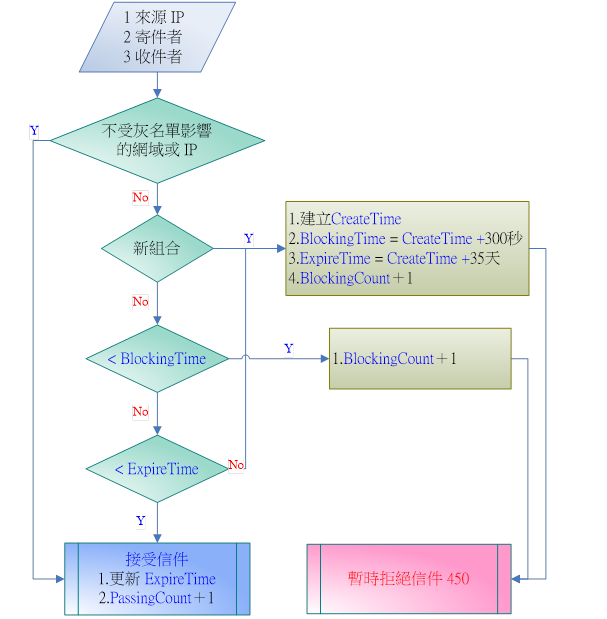

圖9-21 灰名單設定¶

【灰名單功能】: 是否啟用灰名單功能,預設為停用。【執行時間】: 若啟用灰名單功能,要永久執行、每周或是於指定時間生效。【逾時重新驗證】: 從第一次被收錄進灰名單資料庫起,超過此設定天數時,系統將會重新驗證該帳號。【收信延遲時間】: 設定郵件主機再次接收同一個寄件者重複寄信的間隔時間,超過這個時間後,郵件伺服器就會判斷為正常的寄件行為,預設值為 15 秒。【白名單 - 寄件者】: 不執行灰名單功能的帳號或網域,一行為一組,可參考說明的設定方式。

9-7-2、IP 位址反解驗證¶

DNS 的對應機制可分為正解和反解,正解就是把網域名稱解析成 IP 位址,例如:www.yourdomain.com,DNS 就會解析成 211.22.160.28;反解是把 IP 位址轉成網域名稱,例如:211.22.160.28 反解成 www.yourdomain.com。

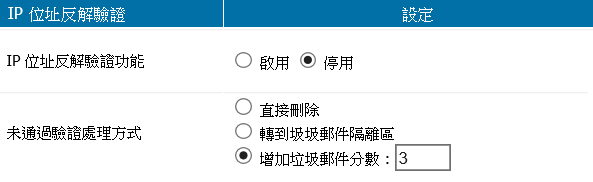

圖9-22 IP 反解驗證設定¶

【IP 位址反解驗證功能】: 郵件服務器收到外部寄件者的寄信要求後,去驗證該帳號的來源 IP 位址是否有做 IP 反解;若沒有,則按照【未通過驗證處理方式】設定方式處理該郵件,預設為停用。【未通過驗證處理方式】: 未通過 IP 反解驗證時,信件的處理方式可選擇直接刪除、直接隔離或增加垃圾郵件分數。

9-7-3、SPF 驗證¶

由於同一個網域名稱可能透過多台的 mail server 或是 ISP 寄信,只靠反解的方式驗證太薄弱,因此就出現網域驗證的觀念。包括 domain key 和 SPF 這兩大類,都必須在網域名稱的 DNS 紀錄中加入一筆紀錄。SPF 主要的功能是讓收信端郵件伺服器根據來信的寄件者網域資料主動去向寄信端所屬的 DNS 伺服器核對其 SPF 紀錄,收信端郵件伺服器再依照比對結果做接收與否的決定。目的就是避免他人冒用網域名稱寄信。透過 SPF (或是 Sender ID) 可以宣告這個網域名稱的信件可能透過哪幾個 IP 或網址寄出,其他的就是非法的。

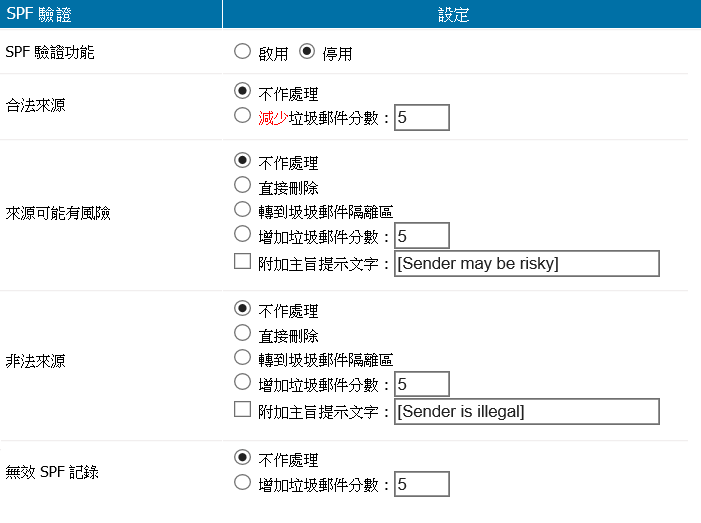

圖9-23 SPF 驗證設定¶

【SPF 驗證功能】: 郵件服務器收到外部寄件者的寄信要求後,透過 SPF 驗證該帳號的來源是否合法,再按照結果類型的設定方式處理該郵件。【合法來源】: 當 SPF 驗證結果為 Pass 或 Neutral 時皆視為合法來源。處理方式可選擇不作處理或減少垃圾郵件分數。【來源可能有風險】: 當 SPF 驗證結果為 Softfail,代表此來源可能有風險。處理方式可選擇不作處理、刪除、隔離或增加垃圾郵件分數,並可附加主旨提示文字。【非法來源】: 當 SPF 驗證結果為 Fail 時,代表此為非法來源。處理方式可選擇不作處理、刪除、隔離或增加垃圾郵件分數,並可附加主旨提示文字。【無效 SPF 紀錄】: 當 SPF 驗證結果為 none 或 permerror,代表 SPF 記錄無法評定出結果。處理方式可選擇不作處理或增加垃圾郵件分數。note

1. SPF 驗證結果:Pass:SPF 記錄允許主機可發送(如 TXT 記錄 「v=spf1 +all」)Neutral:SPF 記錄沒有明確指定主機是否被允許(如 TXT 記錄 「v=spf1?all」)SoftFail:來源為不被允許發送的主機,但 SPF 記錄正處於過渡時期(如 TXT 記錄 「v=spf1 ~all」)Fail:SPF 記錄不允許主機可發送(如 TXT 記錄 「v=spf1 -all」)None:網域無 SPF 記錄或 SPF 記錄無法評定出結果PermError:持續性的發生錯誤(如 SPF 記錄的格式錯誤)2. 於此設定的附加主旨提示文字不受「垃圾郵件管理 > 基本設定 > 垃圾郵件主旨提示文字」功能是否啟用所影響,如同時符合兩者的設定條件,則會將 SPF 主旨提示文字附加在基本設定的設定文字後面。

9-7-4、回信-寄件者異常驗證¶

若使用者未寄信給某帳號,卻收到對方的回信,則此寄件者就會被判斷為異常。

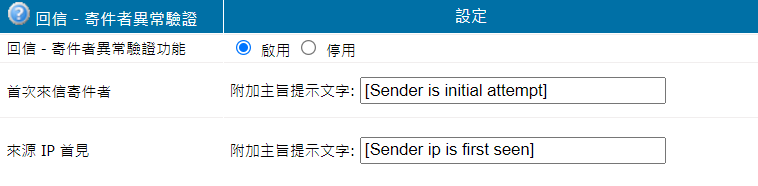

圖9-24 寄件者異常驗證設定¶

【寄件者異常驗證】: 啟用後,當郵件為回信,將檢查寄件者是否為首次寄件或寄件者 IP 為首次來信。【首次來信寄件者】: 郵件若為回信,但寄件者為首次寄件,將在主旨附加提示文字。【來源 IP 首見】: 郵件若為回信且 SPF 為無效記錄,但寄件者來源 IP 為首見,將在主旨附加提示文字。note

於此設定的附加主旨提示文字不受「垃圾郵件管理 > 基本設定 > 垃圾郵件主旨提示文字」功能是否啟用所影響,如同時符合兩者的設定條件,則會將寄件者異常主旨提示文字附加在基本設定的設定文字之後。

9-7-5、DKIM 驗證¶

DKIM 的目的就是用來防止垃圾郵件製造者偽造您網域的寄件者來傳送郵件。DKIM 使用簽章的方式,在外寄郵件的郵件表頭加上一個數位簽章,收件者只要檢查郵件中是否包含這個網域簽名,即可確認該郵件的寄件者地址確實屬於您網域中的地址,而且未在寄件途中遭到竄改。

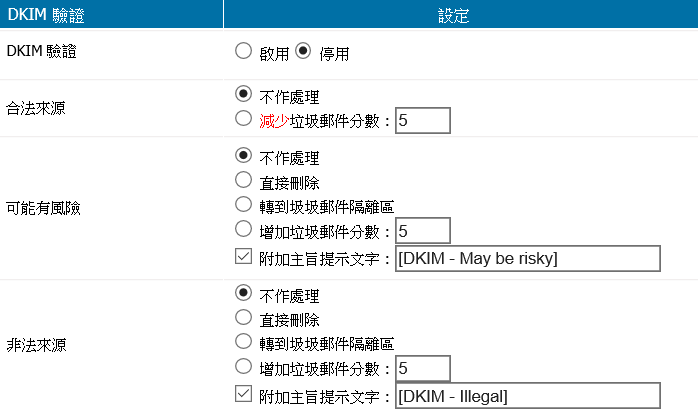

圖9-25 DKIM 驗證設定¶

【DKIM 驗證】: 啟用後,系統會透過 DKIM (DomainKeys Identified Mail) 通訊協定驗證信件。寄信時,若寄件者的網域有在 DKIM 公私鑰清單 並且已加入 DNS TXT 記錄中,寄件者的郵件則會透過該網域私鑰產生簽章,並附加於信件表頭以提供其他主機透過 DNS TXT 記錄取得公鑰來驗證信件合法性。【合法來源】: 當 DKIM 驗證結果為 Pass,代表此為合法來源。處理方式可選擇不作處理或減少垃圾郵件分數。【可能有風險】: 當 DKIM 驗證結果為 Neutral 或 Permerror,代表此來源可能有風險。處理方式可選擇不作處理、刪除、隔離或增加垃圾郵件分數,並可附加主旨提示文字。【非法來源】: 當 DKIM 驗證結果為 Fail,代表此為非法來源。處理方式可選擇不作處理、刪除、隔離或增加垃圾郵件分數,並可附加主旨提示文字。note

1. DKIM 驗證結果:Pass:該訊息已簽署。(此)簽章已接受檢核,並通過認證測試。Neutral:該訊息已簽署,除了無法進行檢核外,(此)簽章含句法錯誤,此中性結果“理應”也套用於歸類清單中其他失敗檢核。Permerror:因某種無法修復的錯誤,該訊息無法檢核,例如:必要表頭欄位不存在,稍候再試也無法產生結果值。Fail:該訊息已簽署,(此)簽章已接受檢核,但認證測試失敗。2. 於此設定的附加主旨提示文字不受「垃圾郵件管理 > 基本設定 > 垃圾郵件主旨提示文字」功能是否啟用所影響,如同時符合兩者的設定條件,則會將 DKIM 主旨提示文字附加在基本設定的設定文字之後。

9-7-6、DMARC 驗證¶

DMARC 是 DNS 上的 TXT(DMARC) 的一種設定。利用 SPF 或 DKIM 的驗證方法,辨識假冒寄件的垃圾郵件;可提供網域擁有者設定仿冒該網域的阻擋政策,並允許收件方回報相關資訊/統計。

圖9-26 DMARC 驗證設定¶

【狀態】: 顯示此功能是「正常運作中」或「已停止」。【DMARC 驗證功能】: 啟用後,系統會檢測及防止偽冒身分、對付網路釣魚或垃圾郵件。需啟用 SPF 驗證或 DKIM 驗證才會生效。【非法來源】: 當 DMARC 驗證結果為 fail,代表此來源為非法來源,此時要依循寄件網域擁有者政策或不作處理。依循寄件網域擁有者在 DNS 設定中的 DMARC TXT 記錄,當寄件網域擁有者在 DNS 設定中無 DMARC TXT 記錄時,則忽略不作處理。範例:v=DMARC1;p=reject;rua=mailto:dmarc_report@domain.com;ruf=mailto:dmarc_report@domain.com;p:依循寄件網域擁有者政策,共有三種設定值(none:對郵件不作處理/quarantine:將郵件隔離/reject:要求郵件伺服器拒絕郵件)rua:統計報告收件者ruf:失敗報告通知信收件者【寄送失敗報告】: 啟用後,如果郵件 DMARC 驗證結果為 fail,系統會寄送通知信給【失敗報告通知信收件者】和寄件網域擁有者在 DNS 設定中的 DMARC TXT 記錄的 ruf。【失敗報告通知信寄件者】: 此欄位為填入失敗報告通知信的寄件者。【失敗報告通知信收件者】: 此欄位為填入失敗報告通知信的收件者。點擊空白欄位或是按鍵後會出現帳號選取區,

從右側選單選擇郵件帳號後,點選加至左邊的已選取區。

也可以填入外部的郵件帳號,在「自訂郵件位址」欄位中輸入郵件帳號,按下【加入】按鍵。將郵件帳號加入選取區完畢後,在已選取區按下回到上一層,就完成帳號的選取。

【定時寄送統計報告】: 啟用後,系統會定時寄送郵件伺服器的統計報告给寄件網域擁有者在 DNS 設定中的 DMARC TXT 記錄的 rua。【寄送統計報告時間】: 下拉選擇定時寄送統計報告的時間。【統計報告寄件者】: 統計報告的寄件者。【統計報告測試】: 點擊發送測試,可以指定日期區間測試發送統計報告。【忽略不要產出統計報告的網域】: 指定報告郵件忽略不要產出統計報告的網域,一行一組設定。【移除過期紀錄期限】: 移除超過設定時間的紀錄。

9-7-7、DKIM 公私鑰¶

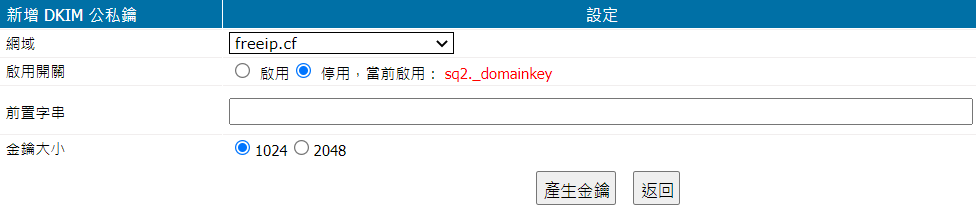

DKIM 公私鑰清單會列表顯示,可以在此更改狀態、編輯、刪除。點選進入新增一筆 DKIM 公私鑰:

圖9-27 新增 DKIM 公私鑰¶

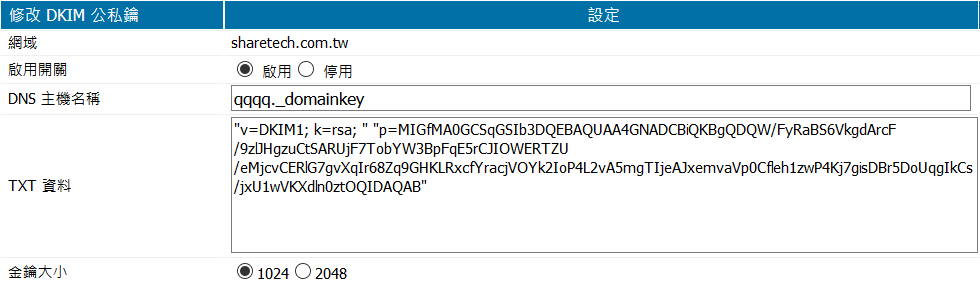

【網域】: 從下拉選單選擇本機的網域。【啟用開關】: 狀態切換為「啟用」或「停用」。【前置字串】: 前置字串用來區別其他的網域金鑰。【金鑰大小】: 指定要生成的金鑰大小。按下後,會產生【DNS 主機名稱】與【TXT 資料】如下圖。

圖9-28 修改 DKIM 公私鑰¶

note

新增至 DKIM 公私鑰清單中的網域需再將【DNS 主機名稱】與【TXT 資料】增加至 DNS 相對應網域的 TXT 後,其他主機才可透過 DKIM 通訊協定驗證信件合法性。設定 DNS TXT 步驟:1. 複製【DNS 主機名稱】與【TXT 資料】內容。2. 進入「系統管理 > DNS 設定」,在相對應的網域中新增一筆 DNS TXT。3. 將複製的【DNS 主機名稱】內容填入 TXT 記錄的【主機名稱】;將複製的【TXT 資料】內容填入 TXT 記錄的【TXT 資料】。4. 返回「垃圾郵件管理 > 垃圾郵件防護」功能頁面,查看 DKIM 公私鑰清單 中相對應網域的【DNS TXT 狀態】資訊是否正確。

9-7-8、不受 SPF / DKIM / DMARC 驗證影響的寄件者¶

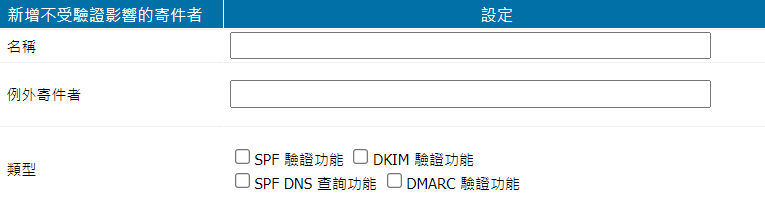

來自於表列寄件者所寄的郵件,不再經過 SPF、DKIM 或 DMARC 的驗證機制。點選進入新增一筆不受驗證影響的寄件者資料:

圖9-29 新增不受驗證影響的寄件者¶

【名稱】: 此例外寄件者的顯示名稱。【例外寄件者】: 可填入單一帳號或是整個網域的寄件者,支援萬用字元「? *」,例如:spam@domain.com/*@domain.com。【類型】: SPF 驗證功能/DKIM 驗證功能/SPF DNS 查詢功能/DMARC 驗證功能。note

當【例外寄件者】是設定成整個網域:*@domain.com 格式,勾選 SPF DNS 查詢功能時,此網域 domain.com 不會進行 DNS SPF 記錄的查詢;由於 DMARC 驗證功能僅支援網域,請將 DMARC 驗證功能也勾選,才會將 domain.com 加入。注意:SPF DNS 查詢功能的網域設定有區分大小寫。

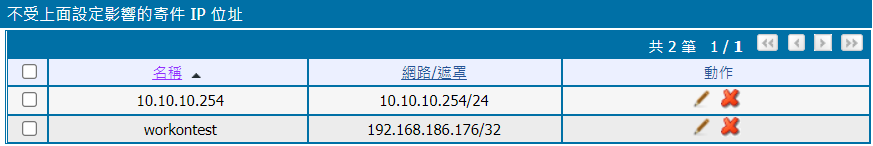

9-7-9、不受上面設定影響的寄件 IP 位址¶

為了避免重要客戶發送信件遭受灰名單的阻擋,可以先將其網域或 IP 加入信任名單。

圖9-30 共同設定¶

按下按鍵後,系統會進入建立不受灰名單限制的 IP 位址設定,被設定不受灰名單限制的 IP 位址所寄信的寄件者,都會被加入白名單中。

圖9-31 新增信任 IP 位址¶

【名稱】: 代表此 IP 位址的名稱。【IPv4 網路/遮罩】: 在 IPV4 下,哪些 IP 位址不受功能影響。輸入的 IP 資料是 192.168.1.1,255.255.255.0(/24),代表這個 IP 區段的人所寄的信件不需要再經過灰名單阻擋,IP 範圍是從 192.168.1.1~192.168.1.254,扣除掉網路號碼及廣播位址,總共 254 個 IP 位址。【IPv6 網路/遮罩】: 在 IPV6 下,哪些 IP 位址不受功能影響。輸入的 IP 資料是 2001:1008:2500::1,(/64),代表不需要灰名單阻擋的 IPv6 位址範圍。