第10章 郵件管理

NG-UTM 在郵件處理上的角色扮演有點像是郵件閘道器,可以對進、出的郵件執行下列功能:

1. 郵件掃毒: 對進、出的郵件進行掃毒。

2. 垃圾郵件過濾: 對進、出的郵件進行垃圾郵件過濾。

3. 郵件稽核: 對進、出的郵件進行郵件稽核,經郵件管理者放行後郵件才會寄出。

4. 郵件備份: 對進、出的郵件進行備份,方便日後查詢。

5. 郵件通聯記錄查詢: 詳細記錄郵件伺服器對郵件伺服器的 SMTP 對話紀錄,方便管理者找出無法收、送郵件的問題點。

典型的應用範例如下圖所示:

圖 276. 圖10-1 一般企業郵件伺服器規劃架構

10-1、郵件過濾與記錄

可以在此設定 NG-UTM 對進、出的郵件要啟用掃毒、垃圾郵件過濾、郵件稽核跟備份中的哪些功能。

10-1-1、郵件過濾及記錄

因為 NG-UTM 本身不是郵件伺服器,對於要將垃圾郵件通知的信件寄給收信者,需要借重原來的郵件伺服器提供有效帳號。

圖 277. 圖10-2 郵件過濾功能啟用

• SMTP 近端的郵件掃毒、郵件稽核、垃圾信過濾、備份

【啟用功能】:是否要啟用外部對近端郵件伺服器的掃毒、郵件稽核、垃圾郵件過濾跟郵件備份功能。

• SMTP 遠端的郵件掃毒、郵件稽核、垃圾信過濾、備份

【啟用功能】:是否要啟用內部對遠端郵件伺服器的掃毒、郵件稽核跟郵件備份功能。

• 收信的郵件掃毒、郵件稽核、垃圾信過濾、備份

【啟用功能】:是否要啟用外部對近端郵件伺服器的掃毒、郵件稽核、垃圾郵件過濾跟郵件備份功能。

• SMTP 記錄設定

圖 278. 圖10-3 郵件過濾進階項目設定

• 郵件記錄相關設定

【郵件檔案備份】:郵件檔案大於設定值時,郵件中的附件不會被記錄下來。預設值為 0,代表不限制。

【收信】:郵件檔案大於設定值時,不做掃毒、垃圾郵件過濾,只會進行黑白名單處理。預設值為 640KB。

• 更換來源 IP 位址為設備 IP

• 放行攜帶主旨

這個功能限制在 郵件稽核啟用下 ,當郵件經由管理者放行,是否要在被放行的郵件主旨前插入文字。

【加入主旨】:啟動代表會在被放行的郵件主旨前插入文字,預設為關閉。

【主旨內容】:可輸入文字也可插入一個時間戳記,輸入「$Y-$m-$d $H:$i:$s」即會在被放行郵件主旨前面插入放行當下的時間,例如: 2021-5-31 12:12:30。

• 垃圾郵件清單、稽核通知信的連線設定

【IP 位址或 Domain】:可設 NG-UTM 介面的 IP 位址或是網域名稱。

【通訊埠】:預設為 443,管理者可以按下變更後更改。

10-1-2、有效帳號設定

SMTP 寄信需要驗證/不需要驗證

• 有效郵件設定 (需驗證)

圖 279. 圖10-4 手動加入有效帳號

【啟用】:是否要啟用有效帳號的新增功能。

【郵件帳號】:填入合法的郵件帳號,一筆帳號為一行。

【匯入】:管理者可以將郵件主機的郵件帳號匯出後,一次性的匯入系統中。

• 有效郵件設定 (不需驗證)

【啟用】:是否要啟用有效帳號的新增功能。

【郵件帳號】:填入合法的郵件帳號,一筆帳號為一行。

【匯入】:管理者可以將郵件主機的郵件帳號匯出後,一次性的匯入系統中。

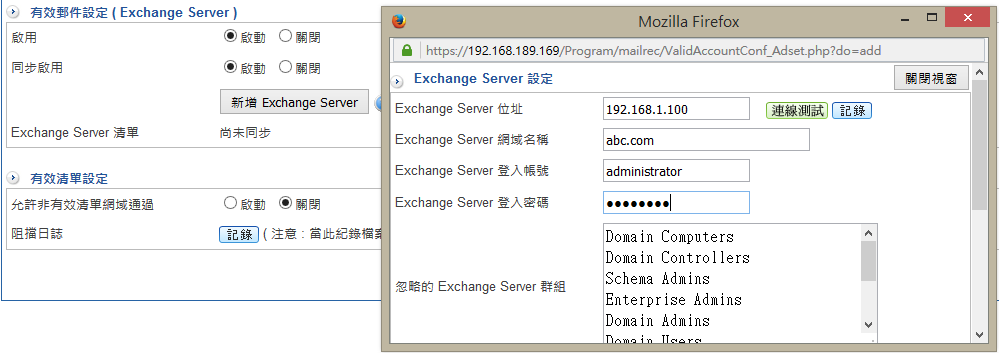

• 有效郵件設定 (Exchange Server)

在自動跟 AD 伺服器同步選項下,藉由 NG-UTM 去 AD 伺服器同步取得使用者帳號,並加入有效帳號中。

圖 280. 圖10-5 AD 跟有效帳號

【啟用】:是否要啟用有效帳號的新增功能。

【同步啟用】:以下分別說明關閉與啟動的設定方式。

· 【同步啟用】關閉

【網域清單】:填入後端郵件伺服器的網域即可,例如:abc.com,如果有多網域可換行新增。當 NG-UTM 收到要求寄信給 def.com,但是 def.com 沒在網域清單中,則 NG-UTM 會拒絕這一個郵件。【郵件帳號】:填入合法的郵件帳號,一筆帳號為一行。【匯入】:管理者可以將郵件主機的郵件帳號匯出後,一次性的匯入系統中。

· 【同步啟用】啟動

• 有效清單設定

【允許非有效清單網域通過】:是否允許沒設在有效網域清單中的郵件通過,預設為關閉,啟動後表示任何網域都可以寄送。

【阻擋日誌】:點選  會開啟新視窗顯示哪些寄件者嘗試利用 SMTP 協定,經過 NG-UTM 的郵件過濾機制後被阻擋的紀錄。

會開啟新視窗顯示哪些寄件者嘗試利用 SMTP 協定,經過 NG-UTM 的郵件過濾機制後被阻擋的紀錄。

圖 281. 圖10-6 阻擋紀錄

Note

註1:當啟動有效帳號功能後,凡是未建置在【郵件帳號】欄位的帳號都會被系統直接隔離刪除。因此,當啟用此功能時需特別注意有效帳號名單的建立。

註2:帳號名單除了可單筆建立外,NG-UTM 亦提供快速匯入方式,可將檔案存為 .txt 或 .csv 檔。

10-1-3、灰名單與 IP 反解設定

灰名單判斷原理

灰名單原理非常簡單,它僅專注於郵件傳遞的三項條件:寄件者來源 IP 位址、寄件者及收件者。

灰名單處理流程如下圖:

圖 282. 圖10-7 郵件處理程序

參考資料:http://projects.puremagic.com/greylisting/whitepaper.html

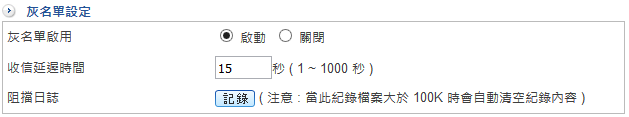

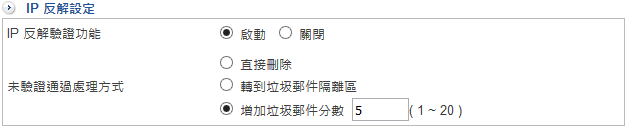

• 灰名單設定

圖 283. 圖10-8 灰名單跟 IP 反解

【灰名單啟用】:是否啟用灰名單的功能,預設為關閉。

【收信延遲時間】:拒絕第一次 SMTP 連線後間隔多久可接受第 2 次 SMTP 寄信,預設為 15 秒,設定範圍 1~1000。

• IP 反解設定

圖 284. 圖10-9 灰名單跟 IP 反解

【IP 反解驗證功能】:預設是關閉,表示不執行 IP 反解驗證。

直接刪除:視作垃圾郵件並刪除。

直接隔離:可能是垃圾郵件,先放在隔離區。

增加垃圾郵件分數:增加垃圾郵件的分數,再由總分決定是不是垃圾郵件,預設增加 5 分,設定範圍是 1~20 分。

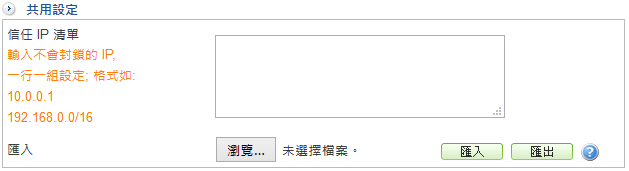

• 共同設定

圖 285. 圖10-10 灰名單跟 IP 反解

10-1-4、流量封鎖防禦設定

NG-UTM 的異常發送郵件偵測及阻擋功能將這一方面的技術發揮到極致,一旦發現被當跳板,可以立刻阻擋。

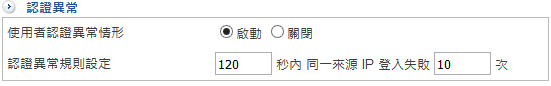

• 認證異常

如果短時間內收到同一個來源 IP 位址的錯誤帳號、密碼,可以合理懷疑這是有電腦在嘗試密碼並可判定為異常。

圖 286. 圖10-11 流量封鎖防禦設定

【使用者認證異常情形】:是否啟用認證異常的封鎖,預設為關閉。

• 流量封鎖防禦

當寄件者觸發封鎖條件後,NG-UTM 有 2 種封鎖機制,可以依據寄件者帳號或寄件者的 IP 位址封鎖。

圖 287. 圖10-12 異常寄件者封鎖

1、 依據寄件者封鎖

【依據寄件者封鎖】:啟用寄件者異常流量的封鎖,預設是關閉。

【此 IP 範圍才檢查寄件者】:啟用【依據寄件者封鎖】後,在這裡輸入要檢查的寄件者來源 IP 位址,一行為一筆。

【寄件者例外清單】:啟用【依據寄件者封鎖】後,不會對此欄位的寄件者執行寄件者檢查,其他的寄件者仍會檢查,可視同寄件者白名單。

【寄件者網域例外清單】:啟用【依據寄件者封鎖】後,不會對此欄位的網域執行寄件者檢查,其他的網域仍會檢查,可視同網域白名單。

2、 依據 IP 位址封鎖

【依據 IP 封鎖】:啟用寄件者異常流量的 IP 位址封鎖,預設是關閉。

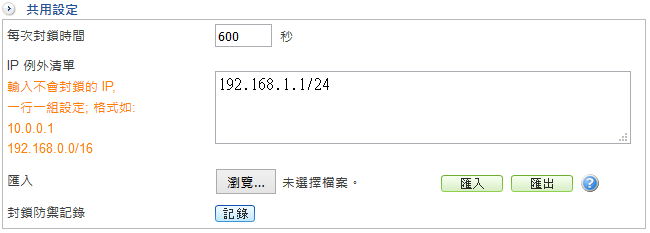

• 共用設定

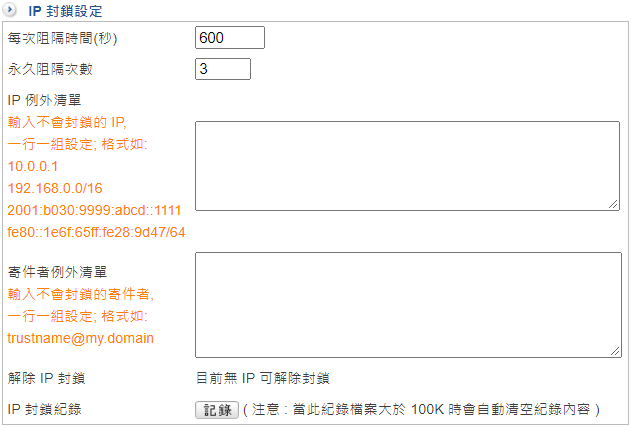

對於符合系統異常偵測規則之來源,設定封鎖的時間、例外 IP 清單與封鎖防禦紀錄,並可以針對例外清單匯入/匯出。

圖 288. 圖10-13 流量封鎖共用設定

【每次封鎖時間】:觸發認證或流量異常封鎖時,封鎖 IP 位址或是寄件者的時間,預設值為 600 秒。

【IP 例外清單】:IP 位址白名單,這些來源 IP 位址都不會被封鎖。

【匯入】:IP 位址的例外清單可以執行匯入/匯出。

點選  可查看詳細的封鎖紀錄及狀態,包含日期時間、寄件者 IP 位址、寄件者跟封鎖類型。

可查看詳細的封鎖紀錄及狀態,包含日期時間、寄件者 IP 位址、寄件者跟封鎖類型。

圖 289. 圖10-14 IP 封鎖防禦紀錄

10-1-5、SMTP 封鎖 IP

【啟用】:是否啟用異常 SMTP 封鎖機制,預設是啟用。

【封鎖中 IP】:被封鎖的異常 IP 位址會被封鎖 600 秒,這裡會顯示封鎖中的 IP 位址及剩餘的封鎖時間。

10-1-6、郵件 SSL 憑證設定

• SSL憑證資訊

郵件管理目前的憑證基本資訊

• SSL憑證設定

【憑證產生時間】:目前郵件管理產生的根憑證時間。

【重新產生憑證】:重新產生憑證的期限,有效期限可選擇1個月、2個月、3個月、6個月、1年、5年、10年

圖 290. 重新產生憑證

• 匯入SSL憑證

除了自己簽署的伺服器憑證外,也可以匯入跟外部簽署機構申請的憑證,這裡面就只有 Server 憑證跟中繼憑證 2 種。

10-2、郵件掃毒

啟動郵件掃毒時會比較耗費硬體資源,如 CPU、RAM 等,若整個網路環境已經建立類似防毒牆的郵件閘道器專責掃毒,則此項功能可以關閉。

10-2-1、郵件掃毒

當掃毒引擎發現中毒郵件,NG-UTM 可以更改它的檔案名稱跟郵件主旨,提醒收信者小心處理此封郵件。

圖 291. 圖10-15 設定中毒郵件處理方式

• 基本設定

【啟動郵件掃毒】:是否啟動郵件掃毒功能。

【最大掃描檔案大小 (KB)】:當郵件的附件超過此設定的檔案大小後,掃毒引擎就不會掃描此郵件。

• 中毒郵件處理方式

針對中毒郵件,NG-UTM 的處理方式:

【中毒郵件儲存副檔名為】:將中毒郵件的夾帶檔案檔名改為此設定的名稱,避免收信者誤執行該檔案,例如:virus。

【中毒郵件通知信主旨】:將中毒郵件的主旨改掉來提醒收件者,例如將主旨改為:郵件中毒。

10-2-2、病毒信件隔離區

被隔離的中毒信件可以依收件日期、寄件者、寄件者 IP、收件者、郵件主旨、郵件大小條件進行搜尋。

10-3、垃圾郵件過濾

垃圾郵件的氾濫,不僅造成工作效率低落,病毒、木馬郵件也會導致網路安全的疑慮,所以防範垃圾郵件已成為郵件系統必備的功能。

判斷垃圾郵件的機制,最不希望的就是誤判原本正常的信件為垃圾信,所以可以設定取回此信件的方法,並可設定是由管理者還是個別的使用者執行此動作。

NG-UTM 會在設定的時間內,寄一封個人的垃圾郵件通知信給使用者,如果使用者認為信件被誤判,可直接下載該檔案。

• 垃圾郵件分數範例

NG-UTM 會用整封郵件行為轉換成綜合判斷分數,一般垃圾郵件評分如下所示:

0.1 MIME_HTML_ONLY BODY: Message only has text/html MIME parts

0.0 HTML_MESSAGE BODY: HTML included in message

2.2 HTML_IMAGE_ONLY_02 BODY: HTML: images with 0-200 bytes of words

0.7 MIME_HTML_NO_CHARSET RAW: Message text in HTML without chareset

1.9 MIME_HEADER_CTYPE_ONLY ‘Content-Type found without required MIME headers

1.6 FORGED_MUA_OUTLOOK Forged mail pretending to be from MS Outlook

1.00:ET_361_BAD_IP_PROXY

X-Spam-Status: Yes,hits=6.5 required=6.0 tests=FORGED_MUA_OUTLO

在垃圾信特徵值中 ET_XXX 為 ShareTech 獨特的特徵值,例如上述的 ET_361_BAD_IP_PROXY,經由這些獨有的特徵值提高辨識率。

將這些行為的判斷分數全部加總起來,就是這封郵件的垃圾郵件分數。分數越高,是垃圾郵件的可能性越高。

以上面的範例來說,加總為 0.1+0.0+2.2+0.7+1.9+1.6+1=7.5,會再根據管理者的設定判斷 7.5 分是否為垃圾郵件。

10-3-1、基本設定

管理者可以在這裡詳細設定垃圾郵件的過濾機制,一開始若不知道如何調整,可以先使用預設值,再根據使用者的回饋訊息,調整細項功能。

垃圾郵件過濾的基本設定

圖 292. 圖10-16 垃圾信辨識引擎的基本設定

【垃圾郵件過濾】:垃圾郵件過濾這項功能目前是設定為啟動或是關閉。

Note

假設選擇關閉,但是郵件帳號的 SMTP 帳號密碼被猜中,則可能寄出大量的垃圾郵件,所以管理者必須要評估郵件伺服器的密碼強度,決定這一項功能要關閉或啟動。

【最大掃描檔案大小】:預設值為 512 Kbytes,當郵件超過這個大小,垃圾郵件過濾機制將不會掃描整封郵件。

【DNS 伺服器】:可自行定義使用的DNS伺服器,自動取得(參考本機 系統設定 > 基本設定 > DNS解析設定)、自訂(自己定義要解析的DNS伺服器,可與本機不同)。

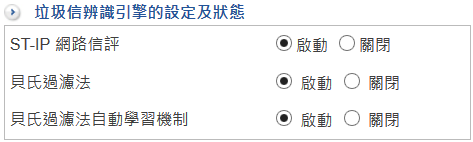

垃圾信辨識引擎的設定及狀態

圖 293. 圖10-17 垃圾信辨識引擎的設定

【ST-IP 網路信評】:針對寄信郵件伺服器使用的 IP 位址查詢黑名單資料庫。若來自黑名單資料庫,垃圾郵件分數會提高。

【貝氏過濾自動學習機制】:啟動垃圾郵件過濾機制中貝氏過濾法的自動學習機制。藉由使用者的回饋,讓學習的準確度提高,預設值是啟動。

垃圾郵件處理方式

對於垃圾郵件的處理方法共有 4 種,這 4 個動作的垃圾郵件分數可以分別設定,管理者可以依需求選擇是否啟動:

圖 294. 圖10-18 垃圾郵件的處理方式

【垃圾郵件分數大於】:當垃圾郵件分數大於幾分以上會被判定為垃圾郵件,此分數單純給統計報表統計垃圾郵件的數量。

【垃圾郵件分數大於】:當垃圾郵件分數大於幾分以上會被判定為垃圾郵件,並會執行【主旨加入文字後傳給收件者】的動作。

【垃圾郵件主旨提示文字】:設定垃圾郵件主旨提示文字,預設為「Spam-Mail」,可以輸入任何文字,也可以是空白。

Note

【垃圾郵件分數大於】:當垃圾郵件分數大於幾分以上會被判定為垃圾郵件,並會執行【垃圾郵件在隔離區並發送清單】的動作。

【垃圾郵件分數大於】:當垃圾郵件分數大於幾分以上會被判定為垃圾郵件,並會執行【直接刪除】的動作。

Client 垃圾信搜尋 Web 介面

例如:NG-UTM 管理介面位址為 https://192.168.1.1 ,則進入 Client 垃圾信搜尋介面需前往 https://192.168.1.1/spam.php ,並登入後就可以使用。

圖 295. 圖10-20 使用者登入垃圾郵件搜尋設定

【登入失敗次數超過多少暫時封鎖】:使用者登入垃圾郵件搜尋系統時,輸入帳號密碼失敗超過多少次,管理介面就會封鎖這個 IP 位址。

【多久解除被暫時封鎖的 IP】:當 IP 位址因超過登入失敗次數被封鎖後,隔多久才可以再登入,預設為 0,代表不封鎖所有的 IP 位址。

【解除 IP 封鎖】:當 IP 位址因超過登入失敗次數被封鎖後,會把 IP 位址列在這裡,管理者可以執行解除封鎖。

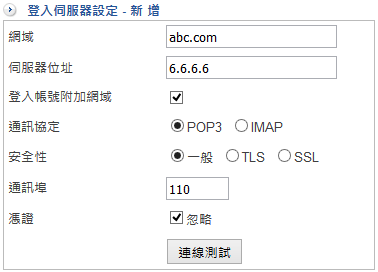

Client 信件搜尋 Web 介面 - 登入伺服器設定

前往新增一組登入伺服器設定:

前往新增一組登入伺服器設定:

圖 296. 圖10-21 Client 登入郵件伺服器認證

【網域】:郵件伺服器的網域名稱。

【伺服器位址】:郵件伺服器的 IP 位址。

【通訊協定】:選擇用 POP3 或 IMAP 通訊協定跟後端的郵件伺服器溝通。

【安全性】:在安全性上,NG-UTM 用一般、TLS 或 SSL 哪一種協議跟後端的郵件伺服器溝通。

【憑證】:是否忽略憑證的警示,因為溝通時使用的 SSL 憑證都不是正常憑證機構簽發的憑證,所以會有警示訊息,建議忽略。

設定完成後可以按下【連線測試】按鈕驗證設定值是否正常運作。

• 進入 Client 垃圾信搜尋 Web 介面

圖 297. 圖10-22 進入使用者端垃圾信搜尋介面

登入後,使用者可藉由 NG-UTM 提供的搜尋條件快速搜尋被誤判的垃圾郵件。

圖 298. 圖10-23 新增個人帳號的黑名單及處理方式

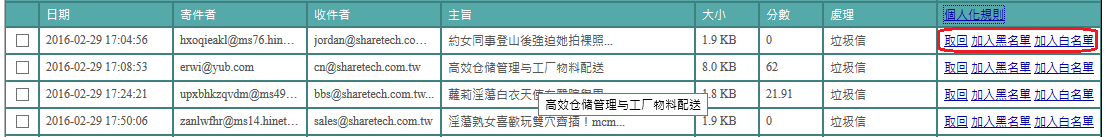

垃圾郵件隔離區/刪除區

、

、  裡面查看。

裡面查看。在【隔離區】可以搜尋被判斷為垃圾郵件的郵件,搜尋的條件如下:

【收件日期】:垃圾郵件進入隔離區的時間,可以指定時間區間。

【寄件者IP】:寄件者 IP 位址。

【寄件者】:是誰寄出垃圾郵件。

【郵件大小 KB】:垃圾郵件的檔案大小。

【收件者】:垃圾郵件的收件者。

【垃圾郵件分數】:垃圾郵件分數的區間。

【病毒】:垃圾郵件是否含有病毒。

【郵件主旨】:垃圾郵件的主旨。

圖 299. 圖10-24 垃圾郵件清單

【收件日期】:垃圾郵件進入刪除區的時間,可以指定時間區間。

【寄件者 IP】:寄件者 IP 位址。

【寄件者】:是誰寄出垃圾郵件。

【郵件大小 KB】:垃圾郵件的檔案大小。

【收件者】:垃圾郵件的收件者。

【垃圾郵件分數】:垃圾郵件分數的區間。

【病毒】:垃圾郵件是否含有病毒。

【郵件主旨】:垃圾郵件的主旨。

10-3-2、垃圾郵件通知

• 通知信設定

通知信語系可選擇 English、繁體中文、簡體中文。

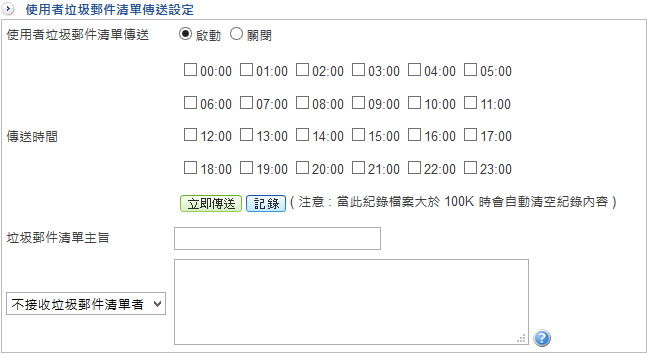

• 使用者垃圾郵件清單傳送設定

圖 300. 圖10-25 使用者垃圾郵件清單傳送設定

【使用者垃圾郵件清單傳送】:是否開啟這項功能。

【垃圾郵件清單主旨】:設定垃圾郵件清單主旨,例如:垃圾郵件通知。

Note

• 管理者垃圾郵件清單傳送設定

在建立垃圾郵件清單傳送之前需至「系統設定 > 訊息通知 > 2-6-3、SMTP 伺服器設定 」完成相關設定,讓 NG-UTM 能夠寄信給郵件伺服器的帳號。

【管理者垃圾郵件清單傳送】:是否要開啟這項功能。

【接收垃圾郵件清單的帳號】:輸入要接收垃圾郵件清單者的完整帳號,每一行為一筆。

【垃圾郵件清單主旨】:設定垃圾郵件清單主旨,例如:垃圾郵件通知。

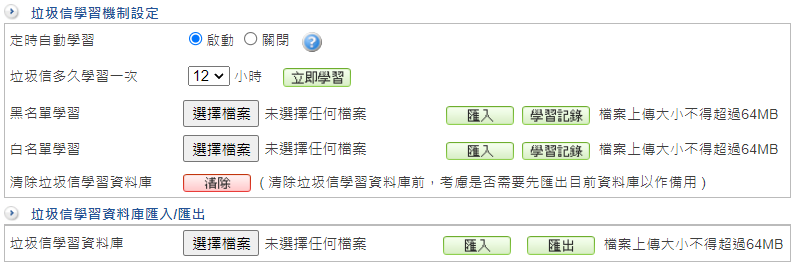

10-3-3、垃圾郵件自動學習

圖 301. 圖10-26 垃圾郵件自動學習

【定時自動學習】:是否開啟垃圾信自動學習這項功能。

【黑名單學習】:所有寄到這個信箱而被歸類為黑名單的信件,資料庫會學習這封信的內容特徵,下次 NG-UTM 收到同個寄件者寄的信就會直接被歸類為垃圾信件。

可選擇檔案後按下匯入,上傳黑名單學習帳號檔,檔案大小不要超過 64 MB。

按下【學習紀錄】,會顯示黑名單學習帳號的信件匯入垃圾信學習資料庫中的所有學習紀錄,包含學習的總筆數、日期等資料。

【白名單學習】:所有寄到這個信箱而被歸類為白名單的信件,資料庫會學習這封信的內容特徵,下次 NG-UTM 收到這個寄件者寄的信就不會被歸類為垃圾信件。

可選擇檔案後按下匯入,上傳白名單學習帳號檔,檔案大小不要超過 64 MB。

按下【學習紀錄】,會顯示白名單學習帳號的信件匯入垃圾信學習資料庫中的所有學習紀錄,包含學習的總筆數、日期等資料。

【清除垃圾信學習資料庫】:清空所有的學習紀錄。

【垃圾信學習資料庫】:可匯入/匯出垃圾信學習資料庫,檔案大小不要超過 64 MB。

10-3-4、個人黑白名單

• 個人黑白名單匯入/匯出

以文字檔的方式上傳,格式為「郵件帳號,黑名單,白名單」換行新增下一筆資料,以下列範例說明:

Ruser,Black,Whitejean@abcd.com,bbb@pp.com,ppp@ll.comjean@abcd.com,,ccc@ll.comapple@abcd.com,ooo@pp.com,

管理者可以定期將個人黑白名單匯出,隨時建立備份。

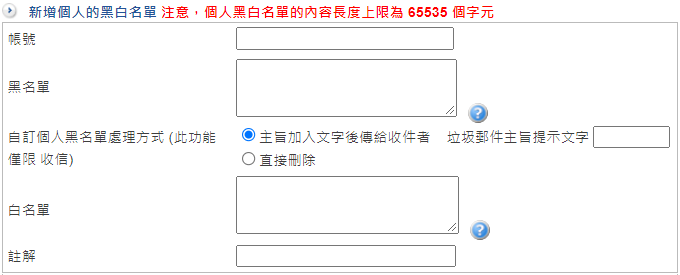

• 新增個人的黑白名單

在個人黑白名單列表下方點選  :

:

圖 302. 圖10-27 新增個人的黑白名單

【帳號】:輸入完整帳號。

【黑名單】:輸入黑名單帳號,一行一筆。

【自訂個人黑名單處理方式 (此功能僅限 收信)】:可針對黑名單帳號寄來的郵件設定其處理方式。

· 主旨加入文字後傳送給收件者:可設定跟系統的垃圾信判斷機制的主旨文字不同,這樣使用者就知道是根據哪個規則判斷為垃圾信。· 直接刪除。

【白名單】:輸入白名單帳號,一行一筆。

【註解】:可新增註解文字,方便在列表中辨識。

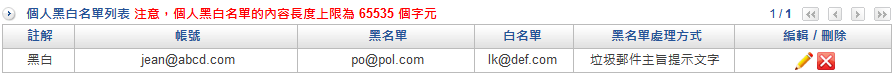

每一筆黑白名單建立完成後,管理者可以在個人黑白名單列表看到詳細的資料,並可操作編輯或刪除。

圖 303. 圖10-28 個人黑白名單列表

10-3-5、系統黑白名單

NG-UTM 的系統黑、白名單,又可再細分成 2 個來源,分別是寄件者跟收件者的黑、白名單。

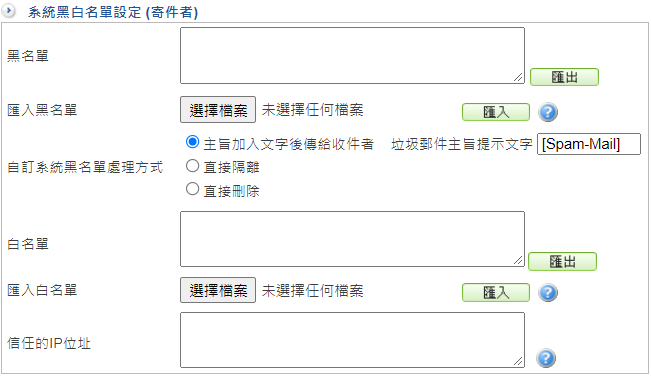

• 系統黑白名單設定 (寄件者)

圖 304. 圖10-29 系統黑白名單設定

設定的方式與個人黑白名單相同,其中僅針對差異部分說明:

【自訂系統黑名單處理方式】:可針對黑名單帳號寄來的郵件設定其處理方式。

· 主旨加入文字後傳給收件者:在垃圾郵件主旨上加入提示文字,在這裡直接輸入文字。例如:系統黑名單,當使用者收到後就可以根據主旨知道此寄件者被列入系統黑名單中。· 直接隔離:符合的寄件者郵件,立刻送入隔離區。· 直接刪除:符合的寄件者郵件,立刻送入刪除區。

• 垃圾郵件過濾例外設定 (收件者)

以收件者為判斷依據,特定收件網域或收件者的郵件,通通不進入垃圾過濾機制。

圖 305. 圖10-30 垃圾郵件過濾例外設定

Note

註1. 【黑名單】設定 *@abcd.com,表示所有從 abcd.com 網域寄出的信件都會被列入垃圾信件。

註2. 【白名單】設定 *@xyz.com,表示所有從 xyz.com 網域寄出的信件不會被列入垃圾信件。

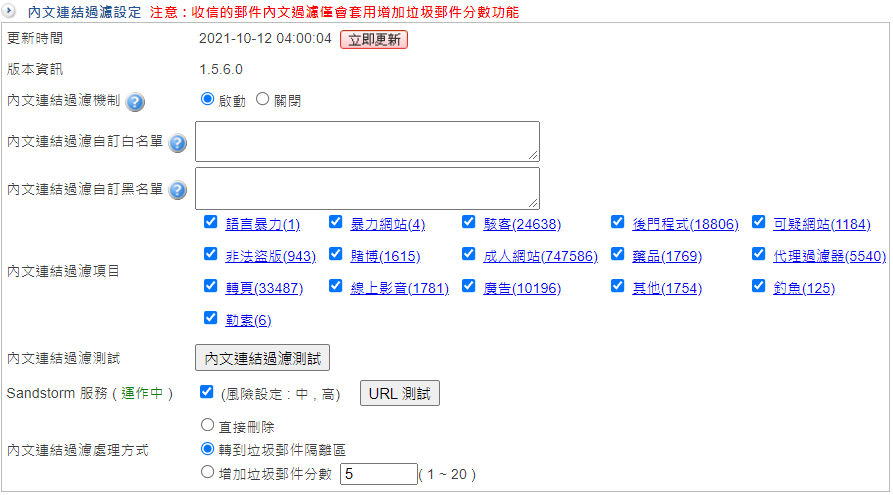

10-3-6、郵件內文過濾

圖 306. 圖10-31 郵件內文比對設定

【更新時間】:內建惡意網址的資料庫最近更新時間,按下【立即更新】就可以馬上更新。

【版本資訊】:目前內文連結過濾資料庫的版本。

【內文連結過濾機制】:是否啟用內文連結過濾機制功能。

【內文連結過濾自訂白名單】:輸入網域或 IP 位址。

【內文連結過濾自訂黑名單】:輸入網域或 IP 位址。

【內文連結過濾項目】:URL 資料庫目前共有 16 項 ,括弧數字為這個分類內的筆數。

【內文連結過濾測試】:點選後系統會開啟新的頁面,輸入 URL 網址,確認是否存在系統的內文連結過濾資料庫中。

· 直接刪除:直接將此封郵件刪除。· 轉到垃圾郵件隔離區:直接放在隔離區,也不下放給使用者。· 增加垃圾郵件分數:增加垃圾郵件分數,再由垃圾郵件總分來區分如何處理。

10-4、郵件稽核

10-4-1、稽核過濾設定

在稽核過濾器列表下方點選  :

:

新增稽核過濾器

【過濾器名稱】:設定此郵件稽核過濾器的名稱。

【啟動】:是否啟動此過濾器。可以預先將過濾器功能設定完成,等到要執行時再啟用。

【備註】:備註說明文字,使管理者不需要查看過濾器的內容,就可以瞭解這個過濾條件的功能。

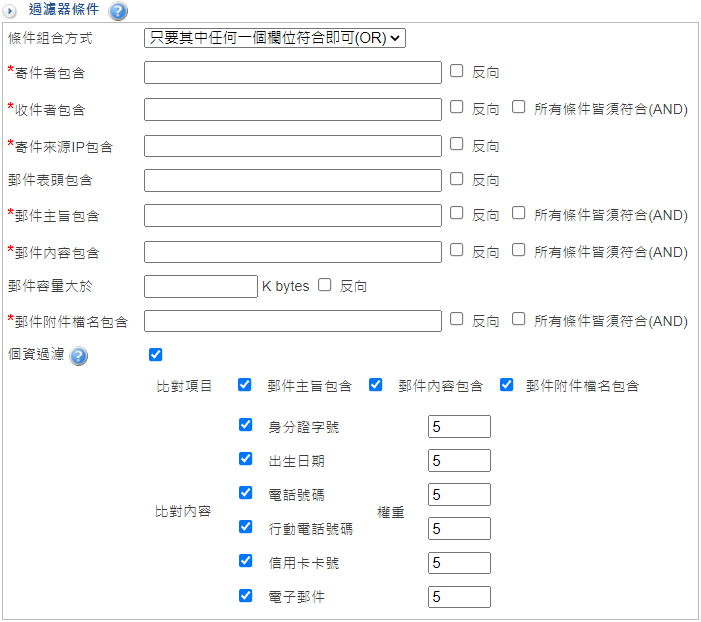

過濾器條件

設定這個過濾器要依據哪些條件進行稽核。如果過濾條件是空白,代表這項條件就不列入邏輯判斷的依據。

圖 307. 圖10-32 過濾器條件設定

【條件組合方式】:選擇此過濾器要「所有有設定的欄位皆須符合 (AND)」或「只要有一項欄位符合即可 (OR)」。

【寄件者包含】:設定要過濾的寄件者帳號,這裡所指的寄件者不光是內部網域的互寄帳號,也包含外部郵箱寄給內部網域的信。

【收件者包含】:設定要過濾的收件者帳號,這裡所指的收件者不光是內部網域的互寄帳號,也包含內部網域寄給外部郵箱的信。

【郵件表頭包含】:填入要過濾的郵件表頭內容。

【郵件內容包含】:填入要過濾的郵件內容,如果本文的內容有含這些文字就符合過濾器設定條件。郵件內容是郵件的本文,不包含郵件所夾帶的檔案。

【郵件容量大於】:郵件容量大於多少 Bytes(包含所夾帶的檔案),就符合過濾器設定條件,通常郵件的容量大小是指整封信件原始格式的大小。

【個資過濾】:可選擇在郵件主旨/內容/附件檔名中比對各項個資內容,並可針對各項目設定權重。

• 相關設定說明:

1、標示「*」的條件可以輸入特殊定義字:

2、【條件組合方式】選擇為 AND

當所有設定的條件都符合時,過濾器才會生效。例如:

3、【條件組合方式】選擇為 OR

只需符合其中一個過濾條件,過濾器即會生效。例如:

4、反向

代表跟設定值相反的意義。例如:在【寄件者包含】填入 jean@abcd.com,並選擇反向,代表只要是寄件者不是 jean@abcd.com 就符合條件。

處理方式

圖 308. 圖10-33 過濾處理方式

【垃圾郵件過濾】:符合過濾條件的郵件,有兩種垃圾郵件過濾處理動作,增減垃圾郵件分數跟不做垃圾信過濾。

· 增減垃圾郵件分數:NG-UTM 會用整封郵件行為轉換成綜合判斷分數,分數越高者越有可能是垃圾信件。可參考 10-3、垃圾郵件過濾 章節前面關於垃圾郵件分數的說明。而針對符合過濾器條件的郵件,可再另調整其垃圾郵件分數。例如:針對內文包含「色情」要增加其過濾分數 50 分,可直接輸入 50。如要降低過濾分數 50 分則輸入「-50」即可。· 不做垃圾信過濾:若有內部網域的特定收件者不希望郵件伺服器替他執行垃圾信件的過濾,可以在【收件者包含】中填入該帳號,並勾選此項。

【直接刪除】:直接刪除符合過濾條件的郵件。

【IP 封鎖】:直接封鎖寄件者 IP 位址。於 10-4-2、稽核進階設定 有詳細 IP 封鎖設定。

【移除符合條件的附件】:勾選後,凡是符合此過濾器條件的郵件,系統會自動刪除其附件檔。

【抄送副本】:針對符合過濾條件的信件,將這封信轉寄給特定的帳號,不論是外部寄給內部、內部互寄、內部寄給外部的信件,與其夾帶的檔案也會一併轉寄。

10-4-2、稽核進階設定

• IP 封鎖設定

圖 309. 圖10-34 IP 封鎖設定

【永久阻隔次數】:當觸發阻擋次數超過設定值時,這個 IP 位址將會被 NG-UTM 永久拒絕連線,預設值是 3 次。

【IP 例外清單】:稽核過濾的白名單 IP 位址,IPV4/IPV6 皆可,一行為一筆,格式如下:

【寄件者例外清單】:稽核過濾的白名單寄件者帳號,一行為一筆。

【解除 IP 封鎖】:列出被拒絕連線的 IP 位址,管理者可以在這邊將這個 IP 位址解除封鎖。

【IP 封鎖紀錄】:每個被稽核過濾機制封鎖的紀錄,不論是 IP 位址或是寄件者帳號都會記錄下來,當此紀錄檔案大於 100K 時會自動清空紀錄。

10-4-3、稽核過濾隔離區

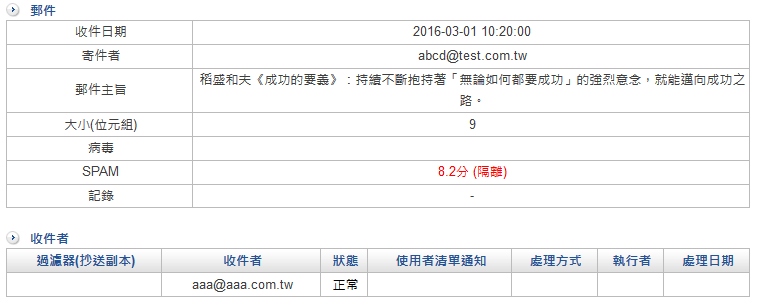

任何經過 NG-UTM 郵件稽核過濾而被隔離機制觸發的事件,都可以在稽核過濾隔離區中依條件查詢。

10-5、郵件紀錄查詢

除了搜尋郵件的功能外,若郵件是被 NG-UTM 本身的防禦機制如:垃圾郵件過濾、病毒跟稽核過濾等阻擋,這裡也可以找到被哪種機制阻擋掉。

10-5-1、今日郵件紀錄

NG-UTM 會把今天進出的郵件列出,按照時間排序,讓管理者查看,列表項目的詳細說明如下:

圖 310. 圖10-35 今日郵件紀錄列表

【日期】:郵件進入 NG-UTM 的日期及時間。

【寄件者 IP】:寄件者的 IP 位址。

【收件者 IP】:收件者的 IP 位址。

【方向】:郵件進出方向。  :外部進入內部郵件伺服器(近端)、

:外部進入內部郵件伺服器(近端)、  :內部到外部郵件伺服器寄信(遠端)、

:內部到外部郵件伺服器寄信(遠端)、  :內部到外部郵件伺服器收信。

:內部到外部郵件伺服器收信。

【寄件者】:寄件者的郵件帳號。

【收件者】:郵件的收件者帳號。

【主旨】:此封郵件的主旨。

【郵件大小】:郵件的大小容量。

【遞送狀態】:傳送是否成功還是被對方的郵件伺服器拒絕,狀態分別有成功、拒絕、接受、失敗跟加密 5 種。

【病毒】:郵件是否含有病毒。

【分數】:郵件被垃圾郵件過濾機制判斷的分數。

【處理】:郵件的處理方式是「主旨加入文字」、「隔離」或是「刪除」,正常郵件則會是空白。

【詳細】:此封郵件在 NG-UTM 的郵件處理程序的詳細資料。例如:垃圾信的過濾、病毒信過濾、稽核過濾器的處理方式等(如下圖)。

圖 311. 圖10-36 郵件的詳細處理過程

【下載】:此封郵件是否曾經被管理者下載到管理者的電腦中。

【放行】:將此封郵件是否曾經被管理者放行給收件者。

【郵件】:是否要將此封郵件的寄件者加入系統的白名單中。

• 處理行為

【下載】:將選擇的郵件下載到管理者的電腦中。

【刪除】:將選擇的郵件從 NG-UTM 的紀錄中刪除。

【放行】:將此封郵件放行給收件者。

【加入系統白名單】:將選擇郵件的寄件者加入系統的白名單,下次就不會被判斷成垃圾郵件。

【加入黑名單學習】:將選擇郵件的寄件者加入系統的黑名單,下次就會直接拒絕並被判斷成垃圾郵件。

【匯出】:將選擇的郵件紀錄匯出到管理者的電腦中。

10-5-2、郵件紀錄查詢

在「郵件紀錄查詢」功能中,管理者可以搜尋經過 UTM 設備的所有郵件,不論是內部寄出還是外面寄進來的郵件,搜尋條件詳細說明如下。

圖 312. 圖10-37 郵件紀錄查詢

【收件日期】:填入要查詢的日期區間。

【寄件者 IP】:寄件者的 IP 位址。

【收件者 IP】:收件者的 IP 位址。

【傳遞方向】:可選擇全部/SMTP 近端/SMTP 遠端/收信。

【寄件者】:寄件者的電子郵件帳號。

【郵件大小 (KB)】:郵件的檔案大小區間。

【收件者】:這一封郵件的收件者電子郵件帳號。

【垃圾郵件處理方式】:可選擇全部/正常/刪除/隔離/更名/沒有掃描/資料分析。

【垃圾郵件分數】:垃圾郵件分數的區間。

【病毒】:垃圾郵件是否含有病毒。可選擇全部/含有病毒/不含病毒/隔離/沒有掃描。

【過濾器】:是否有啟發過濾器。

【遞送狀態】:郵件的傳遞情況,可選擇全部/成功/拒絕/接受/失敗/加密。

【郵件主旨】:郵件的主旨文字。

圖 313. 圖10-38 郵件紀錄查詢結果

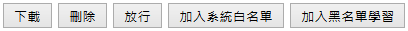

10-6、SMTP 紀錄查詢

10-6-1、SMTP 通聯紀錄查詢

管理者可以搜尋每一封信詳細的 SMTP 通聯記錄,作為判斷寄信不成功原因的依據。

圖 314. 圖10-39 SMTP 通聯記錄搜尋

【收件日期】:填入要查詢的日期區間。

【寄件者】:寄件者的電子郵件帳號。

【郵件大小 (KB)】:郵件的檔案大小區間。

【收件者】:這一封郵件的收件者電子郵件帳號。

【傳送狀態】:可選擇全部/成功/拒絕/接受/失敗/加密。

10-6-2、SMTP 通聯紀錄查詢結果

• 簡單版 SMTP 紀錄

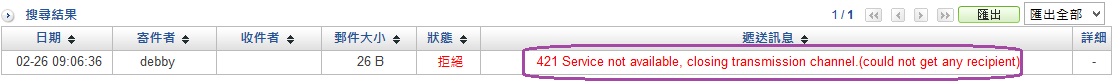

NG-UTM 預設的紀錄類型就是簡單版的 SMTP 記錄,搜尋後的列表如下,會把無法傳送的原因列在傳送訊息中。

圖 315. 圖10-40 搜尋郵件

【遞送訊息】:顯示傳送不成功的原因。

• 詳細版 SMTP 紀錄

圖 316. 圖10-41 詳細的 SMTP 紀錄