第8章 IPS

NG-UTM 具備的 IPS ( Intrusion Prevention System) 入侵防禦功能可以立刻檢查網路封包是否含有攻擊/入侵的特徵值,

並立刻阻止有害的網路封包攻擊內部或是從內部攻擊外部。

• 為何需要 IPS ?

攻擊手法例如:SQL Slammer 是採用「緩衝溢位」(buffer overflow) 的攻擊,

因為防火牆開了 SQL 通訊埠,所以外界的人可以進到內部的 SQL Server,

攻擊者再利用緩衝溢位攻擊的程式碼,就可以攻擊內部的 SQL 伺服器,竊取他想要的資料。

而狀態檢測(Stateful Inspection)防火牆可以檢視對應 OSI 模型第 2 到第 4 層通訊協定的內容,

最常檢視及控管的項目為:Source IP Address(來源 IP 位址)、Destination IP Address(目的 IP 位址)、

Source Port Number(來源埠號)、Destination Port Number(目的埠號)、以及 Flag Fields(旗標欄位)。

• IPS 的運作

IPS 會檢查對應到 OSI 模型第 4 到 7 層的內容,是否有惡意的攻擊程式、病毒隱藏在 TCP/IP 的通信協定中,

透過詳細的內容檢查後,符合條件的特徵碼就會被標示出來,一旦發現後能夠即時地阻止封包,讓這些穿過防火牆的惡意封包無所遁形。

IPS 跟 Firewall 的差別就是 IPS 會做內容或行為檢查,IPS 的優劣就在於特徵值資料庫的多寡及更新速度,

也就是說 IPS 的資料庫有越多的特徵值,意味它能辨識越多不正常的內容或網路行為,

但是越多的檢查就需要越強的運算能力,否則反而會導致網路速度緩慢。

一般而言,IPS 的特徵值資料庫會依照危險程度分成高、中、低三種,再讓管理者決定放行或阻擋,

考量客戶端的實際網路環境及機器的運算能力,

在中小型網路架構的 IPS 設備只需要有完整的危險程度高、中(病毒、木馬程式等)的特徵值資料庫就足夠了。

要讓 IPS 運作,步驟如下:

在【IPS 設定】中,建立一個群組,在群組中指定要阻擋還是記錄有問題的特徵值。

在【管制條例】中選擇來源 /目的 IP 位址後再套用預先建立的群組。

IPS 的特徵值眾多,管理者套用不同的特徵值時,有可能誤將正常的網路封包阻擋,本來為了安全才使用 IPS 反而造成網路不順暢。

為了避免這樣的狀況,NG-UTM 將所有的 IPS 事件分成高、中、低 3 種風險事件,把管制行為分成阻擋跟記錄,

管理者可以先啟用記錄功能,然後再根據實際的需要設定阻擋機制。

8-1、IPS 設定

8-1-1、IPS 過濾設定

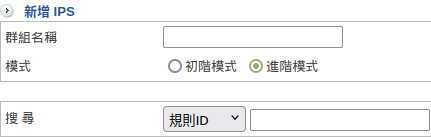

新增完成的 IPS 過濾設定會依群組名稱、模式、內容顯示於列表之中。點選  ,可新增 IPS:

,可新增 IPS:

【群組名稱】:IPS 群組的名稱,可以是任何文字的組合,例如:高風險阻擋。

【模式】:初階或進階模式,初階是按照特徵值的風險性,進階則是按照特徵值的類型。

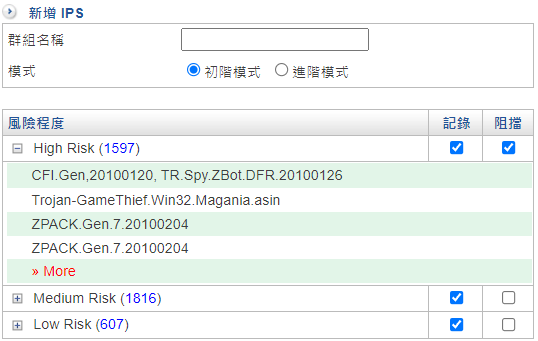

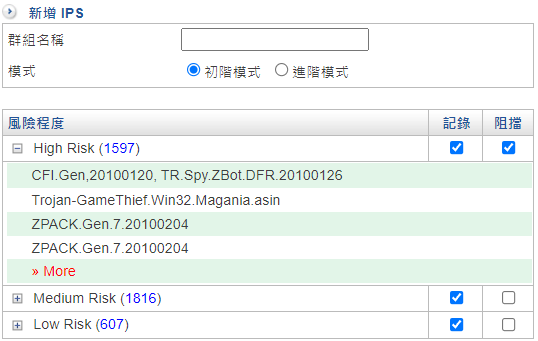

· 初階模式

按照風險程度分高、中、低等級,括號內數字表示這個等級的特徵值數量,點選  可以觀看詳細的特徵值名稱。

可以觀看詳細的特徵值名稱。

可選擇每一個等級要執行的動作(記錄 / 阻擋)。

圖 259. 圖8-1 IPS 初階模式

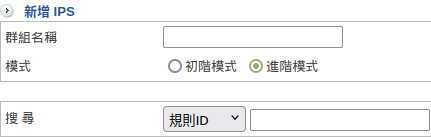

· 進階模式

選擇搜尋模式,找出特定的特徵值,並選擇要執行的動作(記錄 / 阻擋)。

風險程度

選擇高、中、低等級後,會列出所有分類在該等級的項目。

圖 260. 圖8-2 IPS 風險程度

自訂

同時選擇需要的分類和風險程度,再對需要的特徵值執行動作(記錄 / 阻擋)。

圖 261. 圖8-2 IPS 自訂

圖 262. 圖8-2 IPS 自訂項目

Note

風險程度和自訂有額外的選項可以選擇:只包含CVE項目。

選擇此選項後,只會列出有CVE編號的特徵值。

規則ID

規則ID是sharetech給每項特徵值的編號,可以指定規則ID來挑出想要的特徵值。通常使用在大範圍的偵測後,改為指定特徵值的阻擋。

這樣可以避免產生過多的記錄造成系統負擔。

圖 263. 圖8-2 IPS 規則ID

搜尋後,會依所選的分類展開該分類底下的詳細特徵值名稱,再選擇要執行的動作(記錄 / 阻擋)。

圖 264. 圖8-3 選擇特徵值

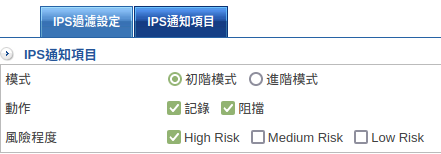

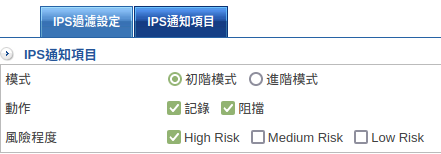

8-1-2、IPS 通知項目

在這邊選擇要通知的 IPS 項目,當有符合的事件發生時,會依照設定的通知項目發送通知。

IPS 項目的選擇方式與 IPS 過濾設定相同。

圖 265. 圖8-4 IPS 通知項目

8-2、IPS 記錄

被選擇要記錄或阻擋的特徵值,當有符合的事件發生時,會被記錄下來,讓管理者可以查詢。

今日 IPS 防護紀錄 會列出從凌晨 00:00 到進入此介面當下的紀錄,管理者另可在 IPS 紀錄搜尋 依條件查詢 IPS 防護紀錄。

每一筆紀錄包含事件發生的時間、IPS 種類、特徵值名稱、來源 / 目的 IP 位址、協定、來源 / 目的 Port、NG-UTM 執行的動作跟分類的風險程度。

圖 266. 圖8-3 IPS 阻擋及記錄

,可新增 IPS:

,可新增 IPS: 可以觀看詳細的特徵值名稱。

可以觀看詳細的特徵值名稱。