第17章 Dashboard

Tip

影片參考|眾至NU系列 UTM教學 Dashboard介紹、Dashboard報表與配送

17-1、威脅情報

圖 397. 圖17-1 威脅情報 Dashboard

首頁的威脅情報是概約式的統計,如果要看更詳細的資訊,點擊上方的威脅情報圖示,即會開啟新視窗顯示更完整的資訊,包含區域圖、圓餅圖及各風險類型的排行列表。

17-2、流量分析

圖 398. 圖17-2 Applications 的 Dashboard

圖 399. 圖17-3 每小時的應用程式使用量分析

【圓餅圖】:每一個應用程式的分布比例。

【前 10 名 應用程序流量】:列出過去 24 小時內前 10 種使用量最多的應用程式,點選應用程式的種類,系統會自動在【區域圖】分析這一個應用程式在過去 24 小時內的分布。

圖 400. 圖17-4 應用程式使用量分析

再點選每個 IP 位址後詳細欄位的圖示  ,則會顯示這一個來源 IP 位址使用 SSH 到哪裡、使用量分別是多少。

,則會顯示這一個來源 IP 位址使用 SSH 到哪裡、使用量分別是多少。

圖 401. 圖17-5 應用程式來源目的 IP 位址使用量分析

17-3、連線狀態

圖 402. 圖17-6 即時連線數統計

【圓餅圖】:根據應用程式跟連線數量統計,並顯示它的分布比例。

17-4、防火牆防護

欲查看防火牆防護的統計資訊需要事先確認以下動作:

「管理目標 > 防火牆功能」中其他項目必須要勾選。

系統預設會針對本機的駭客攻防紀錄進行統計,當管理者在 管制條例 使用者進出網路的介面,有一條條例是套用防護設定,則 Dashboard 也會統計這一些紀錄。

滿足上面 2 個條件後,NG-UTM 就會自動執行統計分析。

圖 403. 圖17-7 防火牆攻防紀錄

【圓餅圖】:根據攻擊種類分類,並顯示它的分布比例。

【Top 10】:共有 2 種分類,分別是攻擊種類跟攻擊/受駭的 IP 位址,點選詳細欄位的圖示  ,都可以繼續 Drill Down 更詳細的資訊。

,都可以繼續 Drill Down 更詳細的資訊。

圖 404. 圖17-8 防火牆詳細紀錄

17-5、IPS

欲查看 IPS 的統計資訊需要事先確認以下動作:

「IPS > IPS 設定」中至少要啟用紀錄功能。

管制條例 使用者進出網路的介面,必須要有一條條例是套用在 IPS 設定的項目。

滿足上面 2 個條件後,NG-UTM 就會自動執行統計分析。

圖 405. 圖17-9 IPS 的統計

【圓餅圖】:根據特徵值的風險程度分類,分成高、中、低 3 種,並顯示它的分布比例。

【Top 10】:共有 3 種分類,依據風險程度、攻擊或是受害的 IP 位址及攻擊種類,點選詳細欄位的圖示  ,都可以繼續Drill Down 更詳細的資訊。

,都可以繼續Drill Down 更詳細的資訊。

圖 406. 圖17-10 IPS 攻防詳細資料

17-6、Web 服務

欲查看 Web 的統計資訊需要事先確認:

管制條例 使用者進出網路的介面,必須要有一條條例有勾選 Web 紀錄的項目。

滿足此條件後,NG-UTM 就會自動執行統計分析。

圖 407. 圖17-11 Web 的統計

【圓餅圖】:根據 Web(包含 HTTP 跟 HTTPS 的總和)網站分類,並顯示它的分布比例。

【Top 10】:共有 2 種分類,分別是造訪網站的前 10 名跟使用 WEB 量的前 10 名,點選詳細欄位的圖示  ,都可以繼續 Drill Down 更詳細的資訊。

,都可以繼續 Drill Down 更詳細的資訊。

圖 408. 圖17-12 Web 的詳細分布

17-7、Web Control

欲查看 Web Control 的統計資訊需要事先確認:

管制條例 使用者進出網路的介面,必須要有一條條例有勾選 Web 紀錄的項目。

滿足此條件後,NG-UTM 就會自動執行統計分析。

圖 409. 圖17-13 Web 的統計

【圓餅圖】:根據 Web(包含 HTTP 跟 HTTPS 的總和)觸發黑名單資料庫或是惡意程式的網址,做出統計。

17-8、郵件服務

欲查看 MAIL 的統計資訊有幾個地方需要事先確認以下動作:

1.「郵件管理 > 垃圾郵件過濾 > 垃圾郵件處理方式」必須啟用其中一樣,如果管理者不想改變原有的機制,只想作分析用,則可以選「僅作資料分析」。

管制條例 使用者進出網路的介面,必須要有一條條例是啟用 SMTP 紀錄。

滿足上面 2 個條件後,NG-UTM 就會自動執行統計分析。

圖 410. 圖17-14 Mail 使用量分析

圖 411. 圖17-15 每小時 Mail 使用量分析

【圓餅圖】:正常郵件、垃圾郵件、病毒郵件、連線失敗跟拒絕對方連線這5種郵件的統計分析。

圖 412. 圖17-16 Mail 原始資訊

17-9、應用程式管制

(待補)

17-10、WAF異常連線

(待補)

17-11、IP 地區

統計透過 NG-UTM 的目的跟來源地區(依國家)。

圖 413. 圖17-17 IP 地區查詢

17-12、DNS 查詢

統計透過 NG-UTM DNS 查詢的目的跟使用的 DNS 伺服器。

圖 414. 圖17-18 DNS 查詢

17-13、統計

手動設定查詢條件,點選查詢後將呈現管理者想要看到的資訊圖表。

圖 415. 圖17-19 查詢統計

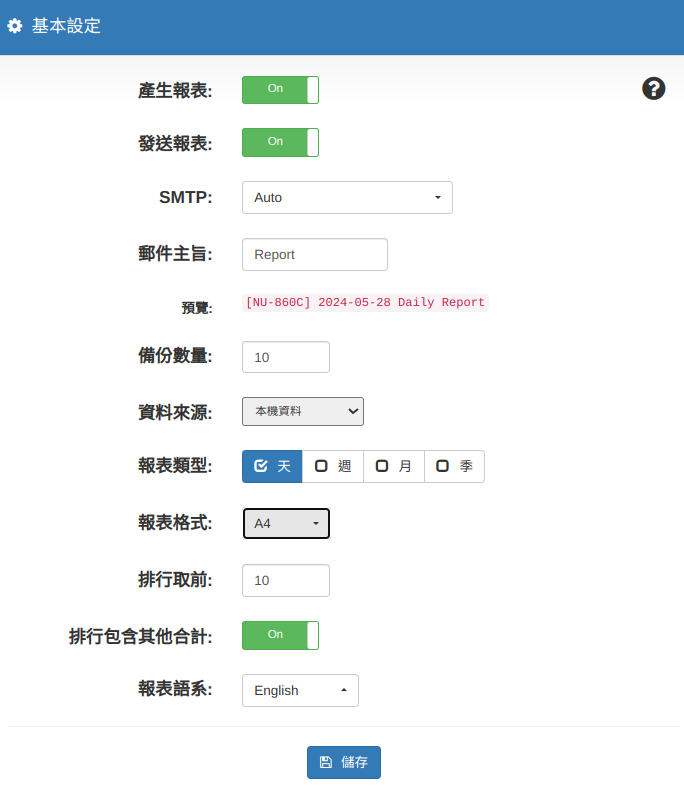

17-14、報表

將統計的資訊產生報表,可以設定寄給指定的管理者。先在 2-6、訊息通知 中設定 SMTP 伺服器後,可以於此選擇要收到報表的帳號。

圖 416. 圖17-20 報表設定