第12章 VPN

廣義來說,在網路設定中 IP Tunnel 也是一種 VPN 連線模式,也可以選用 IPSec 的加密模式,但因為它也是屬於 Tunnel 性質,所以把它歸類到虛擬介面中。

VPN 種類說明如下:

2、 PPTP 伺服器、L2TP :管理者可於此建立 PPTP 或是 L2TP 的撥接帳號,讓外部的使用者可以使用 NG-UTM 內部的資源。

3、 SSL VPN 伺服器 :管理者可於此建立 SSL VPN 的撥接帳號,讓外部的使用者可以使用 NG-UTM 內部的資源。

12-1、IPSec Tunnel

Tip

影片參考|眾至NU系列 UTM教學 IPSec.VPN說明與範例

12-1-1、VPN 通道

• VPN 通道列表

建立完成的 IPSec VPN Tunnel 會列表顯示,如下圖:

圖 322. 圖12-1 IPSec VPN 通道列表

【本地端介面】:目前 IPSec VPN 使用的實體介面。

【啟動】:控制 IPSec VPN 啟動與暫停的按鈕, :代表目前是啟動中,

:代表目前是啟動中, :這一條 VPN 被暫停。

:這一條 VPN 被暫停。

【切換】:這一條 VPN 通道是主要的還是備援。

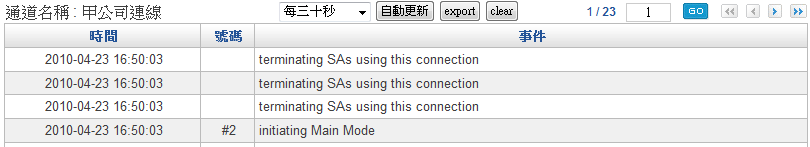

【記錄】:點選  會開啟新視窗顯示這一條 VPN 的通聯紀錄,資料依時間排序,最新的資料會在最後一筆。

會開啟新視窗顯示這一條 VPN 的通聯紀錄,資料依時間排序,最新的資料會在最後一筆。

圖 323. 圖12-2 IPSec Tunnel 的通聯記錄

• 建立一條 IPSec VPN 通道

:

:

圖 324. 圖12-3 建立 IPSec VPN 通道

【啟動】:是否要啟用這一條 IPSec VPN Tunnel。

【VPN 通道名稱】:可以是任何中英文字,方便管理者辨識。

【本地 IP 位址】:哪一個 IP 位址或網域要接受 IPSec VPN Tunnel 的封包,通常指的是外部網路的 IP 位址。

【啟用備援】:是否要啟動備援服務,當這一條 IPSec VPN Tunnel 斷線時,系統會自動啟用備援的通道。

【斷線多久切換】:當主要的 IPSec VPN Tunnel 斷線多久後切換到備援線路,預設值是 5 分鐘。

【備援本地 IP 位址】:哪一個 WAN IP 位址或是網域要當備援線路,接受 IPSec VPN Tunnel 的封包。

【備援遠端 IP 位址】:備援線路的遠端 IPSec VPN Tunnel 的 IP 位址或網域名稱。如果不知道遠端的這些資訊,就使用動態 IP 位址。

【多通道模式】:把流量分配到 2 條以上的 IPSec VPN 通道中,達到類似線路負載平衡的機制。以下分別說明關閉與開啟的設定模式。

· 【多通道模式】:關閉。表示為 IPSec VPN 互連的網段。

一般來說,IPsec VPN 通道相連的 2 端是不同的內網區段,例如:192.168.1.0/24 到 192.168.2.0/24。例如:A 點是 192.168.1.0/24 跟 172.16.1.0/24 要到 B 點 192.168.2.0 跟 172.16.2.0/24 ,而它們都要利用相同的 IPSec VPN 通道到對方區段。

圖 325. 圖12-4 IPSec VPN 通道內部網段

【本地端網路】:本地端的哪個網段要跟對方網段利用 IPSec VPN 通道互連,按下|image386|就可以再新增網段。【遠端網路】:IPSec VPN 通道的遠端網段,按下|image387|就可以再新增網段。

· 【多通道模式】:開啟。

開啟多通道模式須輸入雙方的通道 ID,一般的通道 ID 是在外部網路 IP 位址前加入「@」,例如:@1.1.1.1 或是 @vpn.dyndns.org。所以它的運作情境大多為 2 端都是固定 IPV4 的 IP 位址或是做動態域名,這樣才有辦法知道遠端的 IP 位址或域名。多通道模式也可以加入 2 個不相鄰的 IP 區段,按下

就可以再新增網段。

圖 326. 圖12-5 IPSec VPN 多通道

【本地端 ID】:使用 IPSec VPN 通道的本地端外部網路 IP 位址,前面加「@」,例如:@1.1.1.1 。

【遠端 ID】:使用 IPSec VPN 通道的遠端外部網路 IP 位址,前面加「@」,例如:@vpn.abc.org。

• IPSec 通道加密資訊

共有 2 個區塊,一個是 IKE 設定 (Phase 1),另一個是 IPSec 設定 (Phase 2)。

圖 327. 圖12-6 IPSec VPN 通道加密

1、IKE 設定 (Phase 1)

【IKE】:可以選 V1 或是 V2,IKE V2 是新的協議,設定前要注意,2 端的 IKE 要一致。

【Preshare Key】:IPSec VPN Tunnel 建立雙方連線時,用來進行 IPSec 加密用的金鑰。

【ISAKMP 演算法】:「IP Security Association Key Management Protocol (ISAKMP)」就是提供一種加密邏輯供兩個設備建立安全性關聯 (SA)。

· DES/3DES:3DES 提供比 DES (加密金鑰爲 56 位元),更加安全的三重資料加密標準 (Triple Data Encryption Standard,3DES) 安全加密金鑰方法,使用的加密金鑰爲 168 位元。· AES:標準比 DES 的加密標準更加嚴謹的高階加密模式,DES 加密金鑰長度為 56 位元,AES 加密金鑰長度則高達 128 位元、192 位元、以及 256 位元,現在的 INTEL CPU 大都支援 AES 硬體加解密,所以在同等 CPU 下,AES 的速度會比 3DES 更快。· MD5:一種單向字串雜湊演算,將你給予任何長度字串,使用 MD5 雜湊演算法計算出一個長度為 128 位元的演算方式。· SHA:是用於產生訊息摘要或雜湊的演算法,原有的 SHA 演算法已被改良式的 SHA1 演算法取代,可以計算出 160 位元的演算。

2、IPSec 設定 (Phase 2)

【IPSec 演算法】:指定使用何種加密演算法 (DES、triple DES、AES)、使用何種封包驗證 MD5 或是 SHA1。

【Perfect Forward Secrecy (PFS)】:完全前向保密,啟用後系統具有前向保密性,可以保證在私鑰泄露時歷史通訊的安全(即使系統遭到主動攻擊也是如此)。

• IPSec 其他設定

圖 328. 圖12-7 IPSec VPN 通道其他設定

【關閉網路芳鄰】:建立 IPSec VPN 通道後可以讓 2 方的網段利用網路芳鄰協定查詢電腦名稱,預設為啟用,表示允許網路芳鄰的封包通過 VPN 通道到另外一端。

範例:兩台 NG-UTM 建立的 IPSec VPN 連線,存取特定網段的資源。

甲公司:WAN IP 為 61.11.11.11,LAN IP 為192.168.188.0/24

乙公司:WAN IP 為 211.22.22.22,LAN IP 為192.168.200.0/24

此情況下的 IPSec VPN Tunnel 連線環境架構圖:

圖 329. 圖12-8 IPSec VPN 連線之架設環境

1、甲公司的設定 :進入甲公司的 NG-UTM IPSec VPN 通道設定,系統預設值的部分就不列出。

【啟動】:選擇啟用。

【VPN 通道名稱】:到乙公司連線。

【本地 IP 位址】:61.11.11.11。

【遠端 IP 位址】:211.22.22.22。

【本地端網路】:192.168.188.0/24。

【遠端網路】:192.168.200.0/24。

【啟用備援】:不要啟動備援服務。

IPSec Phase 1 設定

【連線模式】:主要模式 (main mode)。

【Preshare Key】:123456789。

【ISAKMP 演算法】:AES / SHA-1,DH Group2。

IPSec Phase 2 設定

【IPSec 演算法】:AES / SHA-1,DH Group2。

IPSec 其他設定

【Dead Peer Detection】:Restart。

2、乙公司的設定 :進入乙公司的 NG-UTM IPSec VPN 通道設定,系統預設值的部分就不列出。

【啟動】:選擇啟用。

【VPN 通道名稱】:到甲公司連線。

【本地 IP 位址】:211.22.22.22。

【遠端 IP 位址】:61.11.11.11。

【本地端網路】:192.168.200.0/24。

【遠端網路】:192.168.188.0/24。

【啟用備援】:不要啟動備援服務。

IPSec Phase 1 設定

【連線模式】:主要模式 (main mode)。

【Preshare Key】:123456789。

【ISAKMP 演算法】:AES / SHA-1,DH Group2。

IPSec Phase 2 設定

【IPSec 演算法】:AES / SHA-1,DH Group2。

IPSec 其他設定

【Dead Peer Detection】:Restart。

➤ 2 端的差異部分如紅字所標示,必須確認清楚並輸入正確,如果網段或外部 IP 位址設定錯誤,將會導致 VPN 連線無法成功。

ShareTech 提出 Auto VPN 架構,是建構在 IPSec VPN 的基礎上,簡化設定邏輯,讓 VPN 部署時方便又快速,它的基本組成有 2 個。

Auto VPN Server: 設定 IPSec VPN 的條件,並產生一個辨識碼給 Client 端使用。

Auto VPN Client: 拿到 Auto VPN Server 端給的辨識碼,輸入 Auto VPN 的 IP 位址,就完成 Client 的設定。

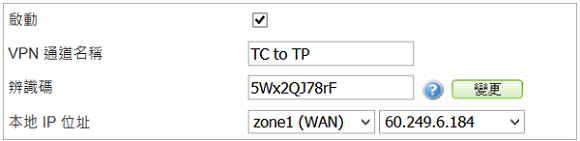

12-1-2、Auto VPN Server

:

:

圖 330. 圖12-9 Auto VPN 設定

【辨識碼】:每建一個 VPN 通道,系統會自動產生一組獨一無二的辨識碼,將這個辨識碼複製後傳給 Auto VPN Client 端。

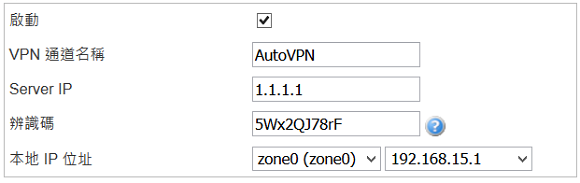

12-1-3、Auto VPN Client

當獲得 Auto VPN Server 的【辨識碼】後,就可以到遠端的 Auto VPN Client 端設定,在 Client 端的設定就沒有如 IPSec VPN 的繁雜。

圖 331. 圖12-10 Auto VPN Client 端設定

【啟動】:是否啟用這條 VPN 設定。

【VPN 通道名稱】:方便辨識的名稱。

【Server IP】:Auto VPN 的外部 IP 位址。

【辨識碼】:輸入從 Auto VPN Server 得到的辨識碼。

【本地 IP 位址】:要使用那一個 IP 建立 VPN 通道。

在 Auto VPN Client 建立完成的 VPN 通道會顯示於列表如下:

圖 332. 圖12-11 Auto VPN Client 端列表

12-2、PPTP Server

欲在 NG-UTM 中使用 PPTP 功能,步驟如下:

啟用 PPTP 伺服器。

建立帳號。

到管制條例的管制規則中建立 PPTP 用戶可以存取的網路資源。

Tip

影片參考|眾至NU系列 UTM教學 PPTP介紹與Server設定、PPTP在Windows與Android設定

12-2-1、PPTP 伺服器

圖 333. 圖12-12 PPTP 伺服器設定

【啟動】:是否啟用 PPTP 伺服器。

【啟動壓縮加密】:在 PPTP 通道中啟用壓縮。

【分配的 IP 位址範圍】:要分配給撥進來用戶端分配的 IP 位址及範圍。

【DNS1/2】:分配給遠端用戶端的 DNS 伺服器位址。

【WINS1/2】:分配給遠端用戶端的 WINS 伺服器位址,WINS 通常用在尋找網路芳鄰的功能。

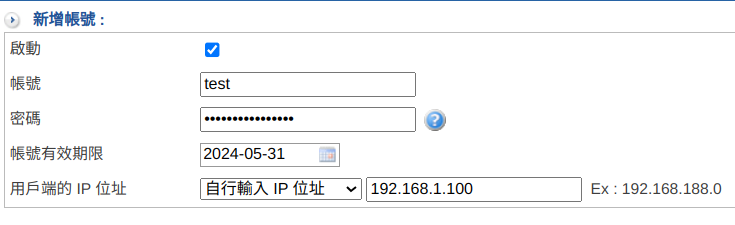

12-2-2、新增帳號

在【新增帳號】頁籤中建立用戶端的撥入帳號。

圖 334. 圖12-13 建立 PPTP 帳號

【啟動】:是否要啟用這個帳號。

【帳號】:PPTP 用戶端撥入使用的帳號。

【密碼】:PPTP 用戶端撥入使用的密碼。

【帳號有效期限】:限制新增帳號使用的期限。

12-2-3、PPTP 帳號列表

建立完成的 PPTP 帳號會在【PPTP 帳號列表】頁籤中顯示,管理者可以在此控制每一個 PPTP 帳號的啟用與關閉。

圖 335. 圖12-14 PPTP 帳號列表控制

【帳號】:PPTP 用戶端撥入使用的帳號。

【帳號有效期限】: PPTP 帳號本身可以使用的期限。

【啟動】:控制 PPTP 帳號啟動與暫停的按鈕,  :啟動,

:啟動,  :暫停,表示用戶無法利用 PPTP 來撥接。

:暫停,表示用戶無法利用 PPTP 來撥接。

【編輯/刪除】:針對該帳號可以做編輯可修改密碼、調整帳號有效期限、自訂帳號IP分配或刪除帳號。

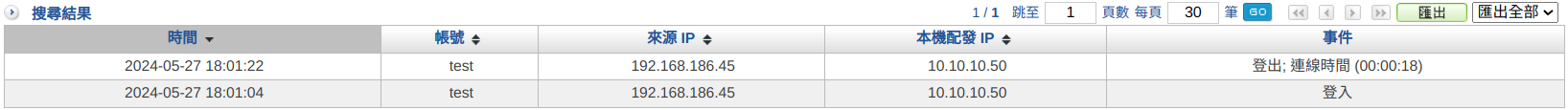

12-2-4、PPTP Server 記錄

圖 336. 圖12-15 PPTP 帳號通聯紀錄

【時間】:PPTP 用戶端撥入開始的時間。

【帳號】:撥入使用的帳號名稱。

【來源 IP】:PPTP 用戶端原本的 IP 位址。

【本機配發 IP】: PPTP 伺服器在這次連線分配給用戶端的 IP。若使用【自行輸入 IP 位址】則會配發固定的 IP。

12-3、SSL VPN Server

Tip

影片參考|眾至NU系列 UTM教學 SSL.VPN主機與POP3說明與範例、SSL.VPN使用者端安裝檔

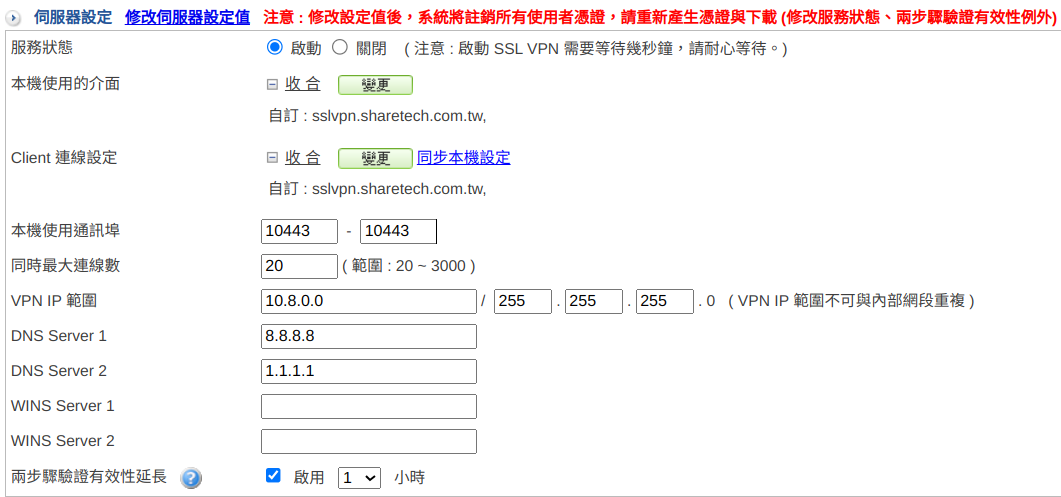

12-3-1、SSL VPN 設定

• SSL VPN 伺服器設定

圖 337. 圖12-16 SSL VPN 伺服器設定

【服務狀態】:啟動或是關閉。

【本機使用的介面】:選擇提供 SSL VPN 服務的介面跟 IP 位址,點選  查看可以選擇的介面跟 IP 位址。

查看可以選擇的介面跟 IP 位址。

這裡的介面跟 IP 位址可以複選,例如:ZONE 1 的 IP 位址 11.12.13.14 跟 ZONE 2 的 IP 位址 23.24.25.26 都提供 SSL VPN 撥入的服務。

【Client 連線設定】:(待補)

【同時最大連線數】:最多可以讓幾個人同時使用 SSL VPN,預設值是 20。

【VPN IP 範圍】:SSL VPN 用戶端取得的 IP 位址範圍, VPN IP 範圍不可與內部的網段相同。

【DNS Server】:SSL VPN 用戶連線成功後配發的 DNS 伺服器。

【WINS Server】:SSL VPN 用戶連線成功後配發的 WINS 伺服器。

【兩步驟驗證有效性延長】:兩步驟驗證成功登入後於設定時間內同來源IP,可重複使用相同[驗證碼]登入。

• Client 路由設定

當 SSL VPN 用戶撥上來之後,NG-UTM 要分配哪些內部路由讓使用者使用,也就是說 SSL VPN 撥接成功之後,並不是可以任意到內部任何一個網段。

【Push Route】:點選【變更】會開啟新視窗讓管理者選擇。

• 憑證資訊/憑證設定

圖 338. 圖12-17 憑證設定

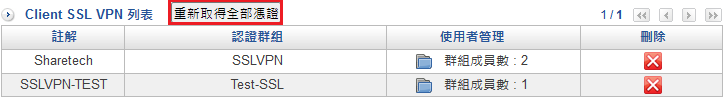

12-3-2、Client SSL VPN 列表

新增一個 SSL VPN 用戶前,要 先於上網認證增加一個認證群組,並選擇群組成員 ,請參考上網認證中 5-9-4、使用者群組 說明。

新增認證群組

在 Client SSL VPN 列表下方點選  前往新增認證群組:

前往新增認證群組:

圖 339. 圖12-18 新建一個 SSL VPN 認證群組

【註解】:任何可以描述此 SSL VPN 用戶端的文字,例如:SSLVPN-TEST。

【認證群組】:顯示已在上網認證中新增且尚未被套用過的群組。

【連線成功時顯示訊息之網址】:當 SSL VPN 撥接成功後,自動轉向哪一個網頁。若沒有設定,則依使用者瀏覽器預設的網址。

• Client SSL VPN 列表:

Client SSL VPN 列表會把所有的 SSL 用戶端列出來。

圖 340. 圖12-19 Client SSL VPN 列表

圖 341. 圖12-20 SSL VPN 用戶資料修改

【使用者帳號】:此群組成員帳號。

【註銷憑證】:取消該使用者的憑證,使用者就無法撥入,如果之後要讓使用者再次使用,則需要重新取得憑證。

【重新取得憑證】:若將該使用者的憑證取消或是憑證的內容重新設定,使用者就無法撥入,此時則需要重新取得憑證。

【下載軟體】:下載用戶端軟體可選擇 32 位元 or 64 位元。

【下載憑證】:下載用戶憑證ovpn設定檔。

【暫停使用】: 憑證暫時停用,此使用者的憑證依然有效,只是不讓他具有撥入權限,恢復使用時不需要重新取得憑證使用者就可以使用。

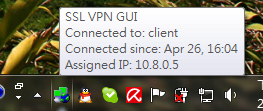

SSL VPN 用戶端使用

用 https://SSL SERVER /sslvpn.php 下載檔案。

圖 342. 圖12-21 SSL VPN 用戶端軟體及憑證下載

下載 SSL VPN 的用戶端及憑證檔案,並另存新檔,下載完畢可以將檔案解壓縮在任何地方。

圖 343. 圖12-22 儲存 SSL VPN 用戶端軟體

在解壓縮的地方執行 SSL VPN 的用戶端軟體,

openvpn-gui-1.0.3-en.exe。

圖 344. 圖12-23 修改 SSL VPN 用戶端

12-3-3、SSL VPN 記錄

每一個 SSL VPN 的連線在 NG-UTM 中都有詳細的紀錄。

圖 347. 圖12-26 SSL VPN 用戶列表

【啟動拒絕連線紀錄】:是否要啟動 SSL VPN 伺服器的拒絕記錄功能,啟用後,所有撥接不成功的紀錄都會被記錄下來,管理者可以按下  查看拒絕連線紀錄。

查看拒絕連線紀錄。

每一個可以用 SSL VPN 撥入的帳號都會出現在使用者列表中。

【目前上線成員數】:總共有多少 SSL VPN 上線。

【踢除】:管理者可以強制讓已經用 SSL VPN 連線的使用者離線,點選踢除連結就可以讓他離線。

12-4、L2TP

NG-UTM 支援 L2TP VPN,L2TP 提供 IPSec VPN 的 Preshare key 加密機制,提供比 PPTP 更強的加密保護。

Tip

影片參考|眾至NU系列 UTM教學 L2TP介紹與Server設定、L2TP在Windows.Android.iOS設定說明

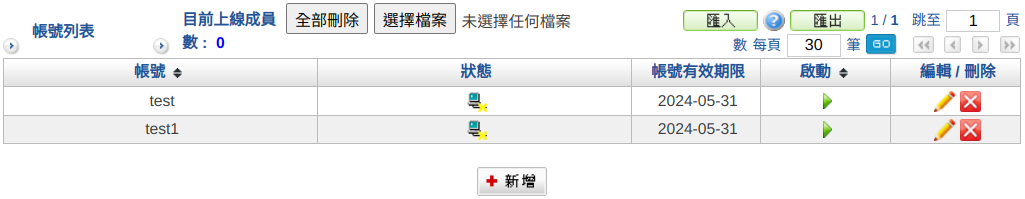

12-4-1、帳號列表

建立完成的 L2TP 帳號會顯示於列表,管理者可以於此查看帳號狀態並控制每個帳號的啟用與關閉,也可以執行編輯/刪除/查看使用紀錄。

圖 348. 圖12-27 L2TP 帳號列表

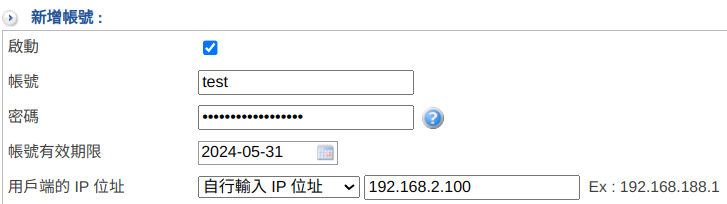

點選帳號列表下方的  即可進入新增帳號:

即可進入新增帳號:

圖 349. 圖12-28 L2TP 設定

【啟動】:是否啟用這個帳號。

【帳號】:L2TP 撥入時需要的帳號。

【密碼】:L2TP 撥入時需要的密碼。

【帳號有效期限】:限制新增的帳號使用的期限。

【用戶端的 IP 位址】:有 2 種選項,使用配給的 IP 位址或是自行輸入 IP 位址。

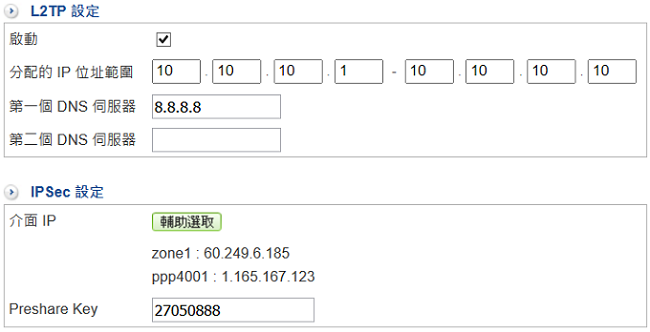

12-4-2、基本設定

L2TP 是建立在IPSec 加密技術的基礎之上,所以要事先設定 Preshare Key 跟要分配的 IP 位址範圍。

圖 350. 圖12-29 L2TP 設定

【啟動】:是否啟用 L2TP 伺服器。

【分配的 IP 位址範圍】:要分配給撥進來用戶端的 IP 位址及範圍。

【第一個 DNS 伺服器】:分配給遠端用戶端的 DNS 伺服器位址。

【第二個 DNS 伺服器】:分配給遠端用戶端的 DNS 伺服器位址。

後,系統會列出所有可以提供的外部介面,勾選後就可以提供給 L2TP VPN 的用戶撥入,可勾選多個。

後,系統會列出所有可以提供的外部介面,勾選後就可以提供給 L2TP VPN 的用戶撥入,可勾選多個。【Preshare Key】:在 L2TP 上使用的加密密碼。

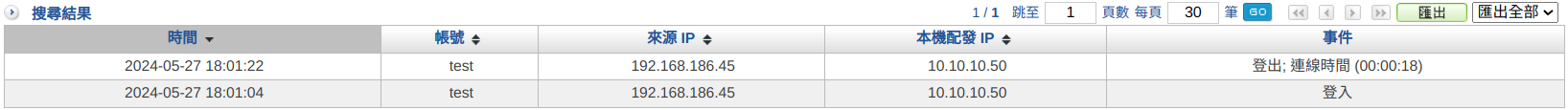

12-4-3、L2TP 紀錄

圖 351. L2TP 帳號通聯紀錄

【時間】:L2TP 用戶端撥入開始的時間。

【帳號】:撥入使用的帳號名稱。

【來源 IP】::L2TP 用戶端原本的 IP 位址。

【本機配發 IP】: L2TP 伺服器在這次連線分配給用戶端的 IP。若使用【自行輸入 IP 位址】則會配發固定的 IP。

【事件】:L2TP 用戶端撥入開始或是結束事件,結束的事件系統會自動計算總使用的時間,單位是「小時:分」,低於 1 分鐘的時間會被記錄為 00:00。

12-5、SD-WAN

Tip

影片參考|眾至NU系列 UTM教學 SD-WAN功能說明、SD-WAN設定範例

點選 SD-WAN 列表下方的  即可進入新增 SD-WAN:

即可進入新增 SD-WAN:

圖 352. 圖12-30 SD-WAN 比重分配

【群組名稱】:此 SD-WAN 名稱。

【VPN 通道】:用 IPSec VPN 建立的通道。

【出口線路】:接在 NG-UTM 上的實體線路。

SD-WAN 建立完成後會顯示於列表,而到目前為止只是定義好線路,要設定這些線路能跑哪些協議則需要到管制條例中的 4-3、SD-WAN 管制 處理。

圖 353. 圖12-31 SD-WAN 列表