第6章 網路服務

NG-UTM 提供的網路服務功能,說明如下:

6-1、DHCP

# ifconfig

fxp0: flags=88c3<UP,BROADCAST,RUNNING,NOARP,SIMPLEX,MULTICAST> mtu 1500

options=b<RXCSUM,TXCSUM,VLAN_MTU>

inet6 fe80::202:b3ff:fe48:7c74%fxp0 prefixlen 64 scopeid 0x1

inet 10.0.0.1 netmask 0xff000000 broadcast 10.255.255.255

ether 00:08:c3:96:8c:22

media: Ethernet autoselect (100baseTX <full-duplex>)

status: active

6-1-1、DHCP 用戶列表

根據選擇的介面列出已經使用 DHCP 服務的使用者。

列表中會出現使用者的主機名稱、使用時間跟狀態,狀態是指這一個使用者是上線中還是斷線,點選  圖示可把這個使用者加入 DHCP 的黑名單中。

圖示可把這個使用者加入 DHCP 的黑名單中。

6-1-2、DHCP 伺服器

· 實體 ZONE 的 IP 位址 :選擇在「網路設定 > 3-2、網路介面 > 介面位址」已設定的介面位址。

· 虛擬 VLAN 的 IP 位址 :選擇在「網路設定 > 3-4、VLAN(802.1Q) > IP 位址」已設定的 IP 位址。

【DHCP 啟動】:要不要啟用這一個 DHCP 伺服器。

圖 201. 圖6-1 DHCP 伺服器

• DHCP 伺服器設定

【實體介面】:依選擇的介面,此欄位會自動帶入資訊。

【IP 位址】:這個實體介面的 IP 位址或是虛擬 VLAN 的 IP 位址。

【MAC 位址】:這個實體介面的 MAC 位址。

【廣播位址】:廣播位址與遮罩有關,為網段的最後一個 IP。 如:IP 位址 192.168.1.1/24 的廣播位址為 192.168.1.255。

【主要/次要的 DNS】:DHCP 用戶使用的主要 DNS 伺服器。

【主要/次要的 WINS】:選填,WINS 最主要用在 Windows 內網的名稱解析,DHCP 用戶使用的主要 WINS 伺服器。

【預設租約時間】:每次 DHCP 伺服器發放 IP 位址的有效時間,預設值為 720 分 (12 小時)。

【最大租約時間】:每次 DHCP 伺服器發放 IP 位址的最大有效時間,預設值為 720 分 (12 小時)。

【網域名稱】:選填,DHCP 用戶的閘道器網域名稱。

6-1-3、DHCP 固定 IP 位址

圖 202. 圖6-2 位址表 > DHCP 固定 IP 位址 設定視窗

在 DHCP 固定的 IP 位址會列於下表。

圖 203. 圖6-3 DHCP 固定 IP 位址列表

6-1-4、DHCP 黑名單 MAC 位址

被列入黑名單的 MAC 位址會列在這裡,這些 MAC 位址就不能使用 DHCP 服務。

【DHCP Flood Attack 防護】:啟用後可偵測阻擋大量DHCP要求並自動加入黑名單。

6-2、DDNS

要讓 DDNS 伺服器運作正常,有幾個步驟要預先完成,順序如下:

在「已註冊的 DDNS 服務」下拉選單,選取一個供應商來註冊。

註冊完成後,跟著服務供應商的步驟申請一個網域名稱。

NG-UTM 的 DDNS 畫面中輸入您的 DDNS 的資料。

NG-UTM 自動地將您目前使用的介面 IP 位址傳送到 DDNS 伺服器上。

• DDNS 伺服器設定

在 DDNS 列表下方點選  ,進入新增 Host 頁面:

,進入新增 Host 頁面:

圖 204. 圖6-4 DDNS 設定

【服務】:選取提供 DDNS 服務的廠商。

【對應介面】: 用哪一個介面的 IP 位址跟更新 DDNS 伺服器的資料。

【帳號】:填入您申請的 DDNS 服務的使用者名稱。

【密碼】:填入您申請的 DDNS 服務的密碼。

【註解】: 任何文字說明這個 DDNS 網域名稱。

【啟動】: 是否要啟用這個 DDNS 網域名稱。

• DDNS 列表

NG-UTM 會列出每一個 DDNS 網域名稱及目前的狀態。

圖 205. 圖6-5 DDNS 狀態

6-3、SNMP

• SNMP 介紹

SNMP 管理的網路有三個構成要素:被管理的設備、代理、網路管理系統(NMSs,Network-management systems)。

目前 SNMP 有 3 種版本:

SNMPv1:欠缺加密及認證功能,皆以明碼傳送字串,使任何人皆可輕易攔截密碼,安全性備受爭議。

SNMPv2:改進第一版的許多安全缺陷,但執行速度仍不如第一版快,且無法和其相容,因此不被廣泛接受。

• 啟用 SNMP 服務

圖 206. 圖6-6 SNMP 設定

【開機自動啟用】:是否讓 SNMP 服務在開機後自動執行。

【裝置名稱】:輸入 SNMP 的顯示名稱,例如:OfficeUTM。

【裝置所在地】:預設為 Taipei, Taiwan,可以是任何英文字。

【登入名稱】:預設為 public,只有讀的權限,管理者可修改。

【聯絡人】:聯絡人的電子郵件帳號,預設為 help@common.com。

【註解】:可填入描述文字,預設為 Firewall。

【SNMPv3】:SNMPv3 是 SNMP 的安全版本,勾選啟動後將會套用以下的安全設定。若不勾選則使用 SNMPv2。

【安全等級】:AuthPriv(認證且加密) / AuthNoPriv(認證但不加密) / NoAuthNoPriv(不認證且不加密)。

【用戶名稱】:使用 SNMPv3 的使用者名稱。

【認證協議】:提供 MD5/SHA 兩種認證方式,其中 SHA 較為安全。

【認證密碼】:輸入認證用的密碼。

【加密協議】:提供 DES/AES 兩種加密方式,其中 AES 較為安全。

【加密密碼】:輸入加密用的密碼。

【限制來源 IP 存取】:限制以下設定的 IP 可否存取 SNMP,或不做限制。

6-4、DNS 伺服器

為了達到這個功能,必須將不同的「紀錄」設定在 DNS 裡,目前比較常用的紀錄有 A、MX、CNAME、NS 等,下面會分別說明。

• DNS 名稱說明:

1、A 紀錄

2、AAAA 紀錄

3、MX 紀錄

【Host】:指的是網域或主機名稱,也就是郵件地址 @ 符號後面的部分,寫給這個名稱的郵件會被送到 host 欄位指定的郵件伺服器。

【Mail Server】:通常指的是主機名稱,假設您架設為 Mail Server,您的主機名稱通常為 mail.ShareTech.com.tw。

設定 MX 記錄後,需注意是否有設定其相對應的 A 記錄或是 AAAA 紀錄。

4、CNAME 紀錄

即是 Nickname 別名,可以取和網路位址 (A) 相對應之網域名稱,或使用另外一個(或多個)網域名稱讓外面查詢。

【nickname 別名】:這個主機名稱的另外一個別名,nickname 可以是任何有效的主機名稱。

【host】:這裡是主機的正式名稱。這個主機名稱必須是正式的主機名稱,不可以是別名。

例如:在網址輸入 www.ShareTech.com.tw 或 web.ShareTech.com.tw 都會到達同個網站 (211.22.160.28)。

CNAME 紀錄就好像是 A 紀錄的分身,幫已存在的 A 紀錄設定其他名字。

5、NS 紀錄

告訴其他 DNS Server 指定哪些伺服器作為網域或子網域的網域名稱解析伺服器。

6-4-1、網域設定

在 DNS 伺服器設定中,目前比較常用的紀錄有 A、MX、CNAME、NS 等紀錄。

要建立 DNS 伺服器,下列幾個步驟要預先完成,順序如下:

在【網域設定】中,輸入 DNS 網域及主伺服器 IP 位址。

建立常用的 A、AAAA、MX、CNAME、NS 等紀錄。

設定接受代理查詢的 IP 位址。

新增 DNS 網域

在網域設定點選  建立一個 DNS 伺服器網域:

建立一個 DNS 伺服器網域:

圖 207. 圖6-7 建立 DNS 網域

【網域名稱】:申請的網域名稱,例如:def.com。

【主伺服器名稱】:申請網域的主 DNS 名稱,例如:dns.def.com,系統會主動加入 2 個紀錄,一個是 SOA 紀錄,另一個是 A 紀錄。

【擁有者的電子郵件地址】:輸入網域管理者的電子郵件地址。

【資料更新時間】:DNS 的紀錄更新時間,預設是 10800 秒。

【資料重傳間隔】:DNS 的紀錄重傳間隔時間,預設是 3600 秒。

【資料過期時間】:DNS 的紀錄過期時間,預設是 604800 秒。

【預設資料有效期限】:DNS 的紀錄更新時間,預設是 38400 秒。

建立 DNS 伺服器紀錄

圖 208. 圖6-8 網域設定完成後 DNS 預設的紀錄

• 新增 A 紀錄

在【新增資源記錄】,點選  ,代表要增加這個網域下的 A 紀錄。

,代表要增加這個網域下的 A 紀錄。

圖 209. 圖6-9 建立一筆 A 紀錄

【名稱】:建立新的 A 紀錄,可填入英文跟數字的組合,例如:郵件伺服器可用 mail.def.com。

【預設有效期限】:這筆 A 紀錄的有效期限。

• 新增 AAAA 紀錄

AAAA 記錄就是 IPV6 位址模式下的 A 記錄,在【新增資源記錄】,點選  ,代表要增加這個網域下的 AAAA 紀錄。

,代表要增加這個網域下的 AAAA 紀錄。

【名稱】:建立新的 AAAA 紀錄,可填入英文跟數字的組合,例如:郵件伺服器可用 mail.def.com。

【預設有效期限】:這筆 AAAA 紀錄的有效期限。

• 新增 MX 紀錄

圖 210. 圖6-10 MX 紀錄

【網域名稱】:郵件伺服器用的網域名稱。

【預設有效期限】:這筆 MX 紀錄的有效期限。

【郵件伺服器】:郵件伺服器的 A/AAAA 紀錄,例如:mail.def.com。這個 A/AAAA 紀錄必須能夠查詢到,否則郵件無法正常傳遞跟接收。

設定 MX 紀錄時, MX 紀錄一定要有相對應的 A/AAAA 紀錄 ,否則郵件伺服器無法找到相對應的郵件主機位址,回應外界的要求。

圖 211. 圖6-11 MX 紀錄跟 A/AAAA 紀錄

• 新增 NS 紀錄

圖 212. 圖6-12 NS 紀錄

【網域名稱】:郵件伺服器用的網域名稱。

【預設有效期限】:這筆 NS 紀錄的有效期限。

【名稱伺服器】:名稱伺服器的 A/AAAA 紀錄,例如:dns2.def.com。這個 A/AAAA 紀錄必須能夠查詢到,否則使用這個 DNS 時無法正常查詢。

設定 NS 紀錄時, NS 紀錄一定要有相對應的 A/AAAA 紀錄 。

圖 213. 圖6-13 NS 跟 A/AAAA 記錄

• 新增 CNAME 紀錄

在【新增資源記錄】,點選  ,代表要增加這個網域下的 CNAME 紀錄。一般而言,要先定義好 A 紀錄,才能再選擇設定 CNAME 紀錄。

,代表要增加這個網域下的 CNAME 紀錄。一般而言,要先定義好 A 紀錄,才能再選擇設定 CNAME 紀錄。

【名稱】:使用 CNAME 的名稱,例如:mail2.def.com。

【預設有效期限】:這筆 NS 紀錄的有效期限。

• 新增 TXT 紀錄

【網域名稱】:輸入要採用 TXT 紀錄的網域名稱,例如:def.com。

【預設有效期限】:這筆 TXT 紀錄的有效期限。

【TXT 資料】:根據 TXT 紀錄的用途輸入特定的值,例如:"v=spf1 ip4:12.34.56.78 ~all"。

此範例表示為 @def.com 的寄信合法 IP 為 12.34.56.78。

• 新增 SRV 紀錄

在【新增資源記錄】,點選  ,代表要增加這個網域下的 SRV 紀錄。

,代表要增加這個網域下的 SRV 紀錄。

【名稱】:這筆 SRV 紀錄的名稱。

【預設有效期限】:這筆 SRV 紀錄的有效期限。

【優先權】:當有多筆紀錄時,區分優先使用的主機。優先權數字越小越優先。

【權重】:當多筆優先權相同時,利用權重的不同來做負載平衡。

以範例說明優先權與權重:

服務 |

優先權 |

權重 |

主機名稱 |

_smtp.example.com |

10 |

60 |

mail1.example.com |

_smtp.example.com |

10 |

40 |

mail2.example.com |

_smtp.example.com |

20 |

60 |

backup.example.com |

【通訊埠】:服務使用的埠號。

【主機名稱】:提供服務的主機名稱。

線路負載均衡

圖 214. 圖6-14 線路負載均衡設定

Note

線路負載均衡的 A/AAAA 紀錄沒有數量的限制,只要有不同的線路跟 IP 位址都可以設定並啟用。

6-4-2、View 設定

:

:

圖 215. 圖6-15 DNS View 設定

【View 名稱】:View 的名稱。

【來源 IP 位址】:接受查詢服務的 IP 位址,支援 IPV4/IPV6 位址,可以換行輸入多筆資料。

➤ 設定完成後,在 建立 DNS 伺服器紀錄 ,新增 A/AAAA 紀錄時就可以選擇這筆資料,此例代表只有屬於 Allow 這個群組的來源 IP 位址可以查詢。

圖 216. 圖6-16 DNS View 回應

6-4-3、介面設定

圖 217. 圖6-17 DNS 介面設定

【開放介面查詢】:接受從哪一些介面進來的 DNS 查詢,沒有被勾選之介面的 DNS 查詢都會被拒絕。

【接受代理查詢服務的 IP 位址】:接受代理查詢服務的 IP 位址,支援 IPV4/IPV6 位址,可以多筆資料輸入。

【接受網域抄送的 IP 位址】:接受網域抄送的 IP 位址,支援 IPV4/IPV6 位址,可以輸入多筆資料。

6-5、病毒引擎

【掃毒引擎設定】:可選擇使用的掃毒引擎(ClamAV、Kaspersky、Sharetech)或關閉不使用。

6-5-1、ClamAV 掃毒引擎

【ClamAV 掃毒引擎目前狀態】:預設都是啟用,也沒有關閉的選項。

【引擎版本】:目前使用的掃毒引擎版本,例如:ClamAV 0.98.4。

【更新紀錄】:每次掃毒引擎的更新紀錄都會列在這裡。

【清除紀錄】:清除所有更新紀錄。

【病毒碼自動更新時間】:每次更新病毒資料庫的時間,預設為 6 小時,設定範圍是 1~24 小時。

【ClamAV Database mirrors】:選擇更新病毒資料庫的伺服器。

【立即更新】:馬上更新病毒資料庫。

6-5-2、Kaspersky 掃毒引擎

Kaspersky 掃毒引擎需要授權碼才能生效。

【Kaspersky 掃毒引擎目前狀態】:預設是關閉,需要上傳授權文件才可以啟用。

【引擎版本】:目前使用的掃毒引擎版本。

【病毒碼數量】:顯示最新的病毒碼數量。

【更新紀錄】:每次掃毒引擎的更新紀錄都會列在這裡。

【病毒碼自動更新時間】:每次更新病毒資料庫的時間,預設為 6 小時,設定範圍是 1~24 小時。

【清除紀錄】:清除所有更新紀錄。

【立即更新】:馬上更新病毒資料庫。

【Licenses】:上傳掃毒引擎的授權文件。

6-6、SandStorm

6-6-1、Sandstorm

• Sandstorm

圖 218. 圖6-18 SandStorm 設定

檔案類型跟 URL 分別在 WEB 或是郵件中都會存在,管理者需要在不同地方設置,這裡會用超連接讓管理者快速進入設定。

【最後更新時間】:Sandstorm 會定期去資料庫拉最新的資料,按下【立即更新】可以馬上更新黑名單的資訊。

【特徵資料庫匯入】:若防火牆位在內網,無法直接連線到外部網路,可以透過這個功能將新的特徵資料庫匯入防火牆中。

Note

取得新的特徵資料庫請與sharetech聯繫

圖 219. 圖6-19 SandStorm 雲端測試

勾選 Sandstorm 的啟用功能後,該項目的詳細設定即會展開:

• FILE Hash

【版本】:目前的版本,括號內數字顯示為木馬數量。

【風險程度】:每個樣本都會被歸類為高、中、低 3 種風險,管理者可以根據自己的需求調整,若怕誤擋正常檔案傳輸,可以取消低風險的阻擋。

【WEB/郵件服務】:啟用這項功能後,需要在管理介面上執行一些設定,點選連結即可前往操作。

• Web URL

【版本】:目前的版本及木馬數量,括弧內的就是木馬數量。

【風險程度】:每個樣本都會被歸類為高、中、低 3 種風險,管理者可以根據自己的需求調整,若怕誤擋,可以取消低風險的阻擋。

【WEB服務/郵件管理】:啟用這項功能,需要在管理介面上執行一些設定,點選連結即可前往操作。

【Url 測試】:點選後,系統會開啟另一個頁面,直接輸入 URL,資料庫會回應是否在黑名單中。

• Domain

【版本】:目前的版本及阻擋網址數量,括弧內的就是數量。

【風險程度】:每個樣本都會被歸類為高、中、低 3 種風險,管理者可以根據自己的需求調整,若怕誤擋,就可以取消低風險的阻擋。

【DNS】:啟用這項功能,需要在管理介面上執行一些設定,點選後直接進入 DNS Filter 的管理頁面。

【Domain 測試】:點選後,系統會開啟另一個頁面,直接輸入 Domain 名稱,資料庫會回應是否在黑名單中。

6-6-2、Sandstorm 紀錄

管理者根據日期、功能、服務類型、風險程度或是 IP 位址等條件搜尋,系統會根據每一種攻擊特徵統計攻擊次數。

搜尋結果範例如下:

圖 220. 圖6-20 Sandstorm 紀錄

【功能】:這筆阻擋紀錄是屬於 Sandstorm 的 3 個阻擋項目 File Hash、Web URL 跟 Domain 中的哪一類。

【惡意程式類型】:木馬或是釣魚郵件類型。

【次數】:同一個項目在統計期間內發生的次數。

如果管理者發現 Sandstorm 的阻擋誤擋了使用者正常行為,可以在啟用欄位把誤擋的項目停用,前往 Sandstorm 停用清單可查看完整停用資訊。

➤ 點選詳細的圖示,可看到內部哪個 IP 位址點了這個木馬等詳細資訊。

圖 221. 圖6-21 Sandstorm 詳細紀錄

6-6-3、Sandstorm 停用清單

被 Sandstorm 阻擋的檔案、URL 跟 Domain 皆會詳列於此處。

6-7、WEB 服務

HTTPS 部分因牽涉到 SSL 憑證信任,使用前管理者須在 NG-UTM 產生一個 SSL 根憑證,再將這個根憑證安裝到使用者的電腦上。

6-7-1、WEB

• WEB 設定

設定 HTTP 掃毒使用的掃毒引擎,管理者根據網路的實際狀況,配置相關的規格,讓 WEB 服務運作正常。

圖 222. 圖6-22 WEB 設定跟中毒網頁警示預覽

【最大掃描檔案大小 (KB)】:當 WEB 傳輸的檔案超過設定值,就無法執行掃毒,預設為 1024KBytes。

【監聽 Port】:哪一些 PORT 要導入 HTTP PROXY,預設為 80,管理者可以多筆輸入,例如:80,81,88,表示這些 PORT 都會導入 HTTP 檢查。

【使用掃毒引擎】:有 ClamAV 跟 Kaspersky 2 種選擇,預設是 ClamAV。若 6-5、病毒引擎 中未啟用 Kaspersky 引擎,這邊就只會有 ClamAV。

【掃描結果網頁設定】:當發現病毒時,出現的警告訊息給使用者。點選【預覽】可以查看輸入的主題和內容文字是否符合預期。

【主題】:輸入顯示的主題文字。

【欲顯示的內容】:輸入阻擋網頁顯示的內容。

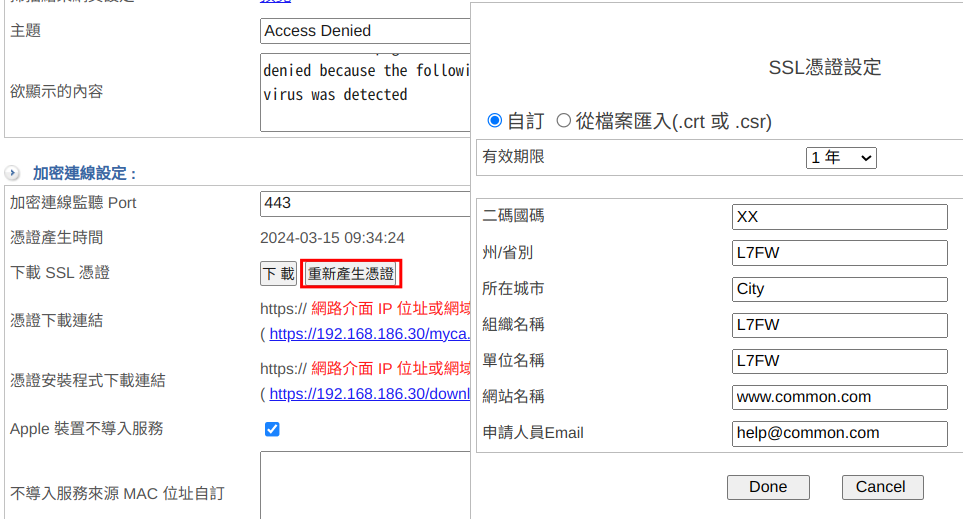

• 加密連線設定

圖 223. 圖6-23 HTTPS 設定

【加密連線監聽 Port】:哪一些 PORT 要導入 HTTPS PROXY,預設是 443,管理者可以多筆輸入。例如:443,8443,888,代表這 3 個 PORT 都會導入 HTTPS 檢查。

【憑證產生時間】:目前本機產生的根憑證時間。

【重新產生憑證】:重新產生憑證的期限,有效期限可選擇1個月、2個月、3個月、6個月、1年、5年、10年

圖 224. 圖6-24 重新產生憑證

【憑證下載連結】:管理者也可以給每一個使用者一個 URL,讓使用者點選之後,自己安裝憑證,這個連結組合有三個部分。

網路介面 IP 位址或網域 ,例如:ZONE 1 介面 IP 位址是 192.168.1.254。

在「網路介面及路由 > 網路介面 > HTTPS Port」中設定的 PORT,預設是 443。

myca.crt 是根憑證的名稱。

在這個範例中,下載的 URL 就是 https://192.168.1.254:443/myca.crt ,使用者點選後就會自動安裝憑證。

管理者給每一個使用者一個 URL,讓使用者點選之後,自己下載安裝程式,這個連結組合有三個部分:

【停用 SSL 解密】:若應用環境不適合安裝憑證,可以勾選此項目來達成原本需要憑證的功能。但會受到以下影響

掃毒將無作用

記錄功能僅記錄伺服器位址(Host),無完整URL路徑

URL管理只比對伺服器位址(Host),無法比對完整URL路徑

【Apple 裝置不導入服務】:Apple 的信任憑證清單無法新增,使用 https proxy 時會導致無法連線,勾選後所有 Apple 的設備都不會進入 https proxy 中。

【不導入服務來源 MAC 位址自訂】:連線若來自以下設定的 MAC 位址則不會導入 http/https 過濾。

【不導入服務來源 IP 自訂】:連線若來自以下設定的來源 IP 位址則不會導入 http/https 過濾。

【不導入服務 Domain 自訂】:連線到以下設定的網域不會導入 http/https 過濾。

【不導入服務目的 IP 自訂】:連線到以下設定的目的 IP 位址不會導入 http/https 過濾。

• 憑證安裝程式設定

為了方便使用者下載 SSL 憑證,當使用者要瀏覽網頁時,如果 NG-UTM 發現這一個 IP 位址尚未安裝 SSL 憑證,就會自動將使用者的網頁轉向到下載憑證的網址。

圖 225. 圖6-25 SSL 憑證下載轉址

【轉址通訊埠】:使用的 PORT 號,必須是未被使用的。

【通訊協定】:使用 http 還是 https 當作轉址的協定。

【來源 IP 位址】:哪一些來源 IP 的人才會使用這項服務,不是這個 IP 範圍的人就不受影響。

【已瀏覽 IP】:哪一些 IP 已瀏覽過。

當設定的來源 IP 尚未安裝 SSL 憑證,他瀏覽的網頁會被自動轉址到下列的網頁,網頁中有 Web 憑證安裝程式及安裝說明:

圖 226. 圖6-26 轉址網頁及安裝說明

• SSL憑證資訊

• 匯入 SSL 憑證

匯入 SSL 憑證,包含自行輸入或是申請的合法憑證。

6-7-2、HTTPS 連線記錄

選擇是否啟用 HTTPS 連線記錄,預設為關閉。若啟用則所有透過 HTTPS proxy 連線的紀錄都會在這裡,可依條件搜尋。

圖 227. 圖6-27 https 連線紀錄

6-7-3、白名單憑證

• 憑證失敗記錄

圖 228. 圖6-28 失敗的憑證

• 白名單憑證列表

新增的白名單憑證會列表如下。

圖 229. 圖6-29 白名單憑證列表

6-8、高可用性

管理人員亦可立即獲得高可用性切換的訊息,來對原本故障的主機做修復保養的工作,使其能夠盡快恢復運作。

啟用高可用性之前,要先到「網路設定 > 3-1、區域設定 」中指定哪一個 Port 為 HA Port。

• 高可用性-Master

圖 230. 圖6-31 Master 主機

【啟用】:要不要啟用 HA 功能。

【模式】:這一台設備的角色是 Master 主機。

【遠端主機 IP】:當運作模式為 Master 時,這一個 IP 位址就是 Backup 主機的實際 IP 位址。

【偵測頻率】:設定每幾秒偵測一次。

【輔助偵測介面】:選擇一個輔助用的偵測介面,當兩個介面都偵測不到時才會切換服務機。

【暫停切換及資料同步】:開啟後,將會暫停服務設備的切換和資料同步。

【目前偵測狀態】:顯示 HA 介面和輔助偵測介面是否有偵測到對方設備。

【最近資料同步時間】:Master 向 Backup 同步資料的紀錄。

• 高可用性-Backup

圖 231. 圖6-32 Backup 主機

【啟用】:要不要啟用 HA 功能。

【模式】:這一台設備的角色是 Backup 主機。

【遠端主機 IP】:當運作模式為 Backup 時,這一個 IP 位址就是 Master 主機的實際 IP 位址。

【偵測頻率】:設定每幾秒偵測一次。

【輔助偵測介面】:選擇一個輔助用的偵測介面,當兩個介面都偵測不到時才會切換服務機。

【暫停切換及資料同步】:開啟後,將會暫停服務設備的切換和資料同步。

【目前偵測狀態】:顯示 HA 介面和輔助偵測介面是否有偵測到對方設備。

【最近資料同步時間】:Master 向 Backup 同步資料的紀錄。

Backup 主機, 會顯示最近資料同步時間,NG-UTM HA 的 Backup 主機每隔間 5 分鐘向 Master 要求同步資料,管理者也可以手動按立即同步。

Note

註1. 當 HA 切換至 Backup,在 Backup 主機所做的任何修改設定,Master 復原起來後,系統不會向 Backup 同步回差異資料。如果需要將 Backup 的資料同步回 Master,可以將二台角色做互換, Master 改為 Backup, Backup 改為 Master, 這樣資料就會以最初設定的 Backup 為準。註2. 不會被同步的資料,包含:內容記錄器錄下的資料、系統操作日誌、系統/網路狀態圖、電腦成員列表、流量分析資料。

註3. 平時如果要從外網連到 Backup 主機,可以在外對內條例設定 port 對應連到 Backup 的 HA 介面 IP。

6-9、遠端記錄伺服器

• 遠端連線設定

NG-UTM 可以把封包的通聯記錄用 Syslog 的方式送出給外部的 Syslog 伺服器,讓 Syslog Server 將這一些資訊保存或是進一步分析。

圖 232. 圖6-33 遠端連線設定

【啟用】:要不要啟用 Syslog 功能。

【Server IP】:遠端 Syslog 的 IP 位址,例如:192.168.1.100。

【Server Port】:遠端 Syslog 使用的 Port,預設為 UDP 514。

【設備主機名稱】:設定的名稱會顯示於 syslog server ,這樣在 syslog server 就可以分辨紀錄來自哪一台設備。

• Log 設定

NG-UTM 能送出 2 種格式的 syslog,一個是標準 Syslog 格式,一個是 CEF 格式,使用哪一種格式由 Syslog Server 決定。

• Log 項目

目前可以送出 7 種紀錄給 Syslog 伺服器,每個項目後都有不只一個的細項,由管理者自行決定。

管理目標: ★應用程式管制記錄 ★IPS記錄 ★防火牆防護記錄 ★URL管理記錄 ★上網認證記錄 ★DNS Filter管制記錄

進階防護: ★異常IP分析記錄 ★內網防護記錄

WAF: ★WAF記錄

郵件管理: ★郵件記錄

內容記錄: ★WEB記錄 ★WEB病毒記錄

VPN: ★PPTP記錄 ★L2TP記錄 ★SSLVPN記錄 ★IPsec Tunnel

日誌: ★操作日誌

系統狀態: ★流量分析