第4章 管制條例

每一個封包進出介面時,會從第一條逐條比對是否符合管制規則,當封包的條件符合某條管制規則中的 基本設定 時,就會按該管制規則的設定讓它通過或丟掉, 且不會再向下 與其他的管制規則進行比對。

當封包比對到最後一條管制規則,仍然無法符合任何管制規則時,該封包就會被禁止。

每一條管制規則包含 3 個部分「基本設定」、「進階設定」與「防護設定」,用較白話的方式解釋:

· 基本設定:哪些人從哪裡來,走哪一條路到哪裡。

· 進階設定:檢查攜帶的東西。

· 防護設定:要不要保鑣保護。

對於 IPSec VPN 通道來說,應用在 Site-to-Site VPN 場景,所以管制規則相對來說簡單一些,只包含「基本設定」、「進階設定」。

Tip

影片參考|眾至NU系列 UTM教學 虛擬伺服器說明與範例、mapping說明與範例

4-1、管制規則

管制規則有 5 個頁籤,分別是 Outgoing、Incoming、Advance、SYN 防護跟 IP/PORT對應總覽。頁籤說明如下:

Tip

影片參考|眾至NU系列 UTM教學 內外條例檢視說明與範例

圖 示 |

名 稱 |

說 明 |

|

頻寬管理 |

頻寬管理功能已開啟。 |

|

時間排程 |

啟動時間表,在設定時間範圍內自動執行條例。 |

|

URL管制 |

URL 管制功能已開啟。 |

|

應用程式 |

管理哪一些應用程式 |

|

連線數管制 |

限制此條例最多能有多少連線數(Session)。 |

|

掃毒管制 |

WEB掃毒。 |

|

認證 |

需登入帳號、密碼,才可上網連線。 |

|

IPS |

入侵偵測防禦。 |

|

紀錄管制 |

WEB、郵件的紀錄。 |

|

電子白板 |

使用者連線前必須看過電子白板的內容。 |

|

指定閘道 |

從哪一個閘道走。 |

|

防火牆防護 |

啟用防火牆防護。 |

|

任何協議 |

任何協議包含 tcp/udp/icmp 等。 |

|

tcp |

tcp 通訊協議。 |

|

udp |

udp 通訊協議。 |

|

icmp |

icmp 通訊協議。 |

|

允許 |

允許符合該管制條例的封包進出。 |

|

拒絕 |

拒絕符合該管制條例的封包進出。 |

|

暫停 |

暫停該管制條例的運作。 |

|

啟動 |

啟動該管制條例的運作。 |

|

修改 |

修改該管制條例的內容。 |

|

刪除 |

刪除該管制條例。 |

• 管制規則顯示頁面說明

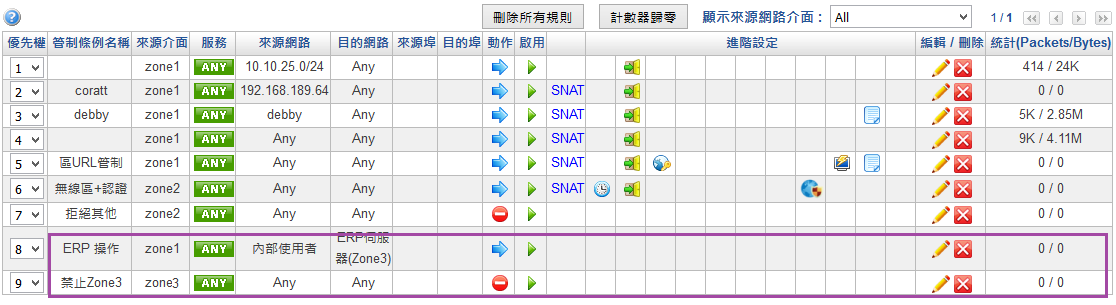

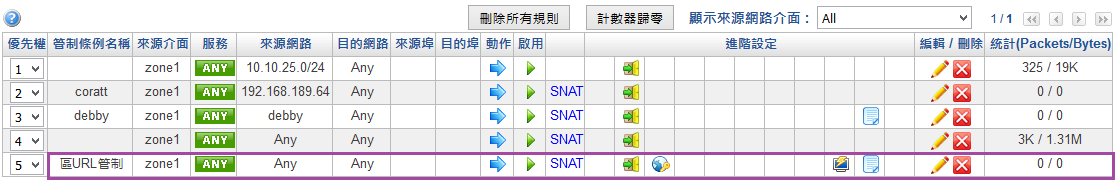

圖 86. 圖4-1 管制規則列表

【優先權】:NG-UTM 會從第一條 IPSec 管制規則開始執行,所以比對順序對於網路封包的通過與否有關鍵性的影響,數字越小表示越優先。

【啟用】:管制規則的暫停跟啟用按鈕,點選此處圖示後可以將原本啟用的管制規則暫停,原本暫停的改為啟用。

【編輯/刪除】:修改或是刪除此條管制規則。

【統計】:每條管制規則進出的封包數量跟流量,暫停跟重新啟用都會把數值歸零,點選數字後,會出現符合這一個規則的所有網路封包詳細的進出記錄。

【更新】:立即更新管制條例的列表。

【刪除所有規則】:把所有的管制規則刪除,回到 NG-UTM 初始的狀態。

【計數器歸零】:把所有管制規則上【統計】欄位的數字通通歸零,重新計算。

【條例動作】:可以複製條例或移動條例。

複製條例:選擇後點選要複製的條例,會自動在下方複製一條相同的條例,名稱前面會加上 [copy] 的字樣。

移動條例:選擇後勾選要移動的條例(可多選),再點選下方的儲存,就會跳出視窗讓管理者選擇要移動到哪一個頁籤中。

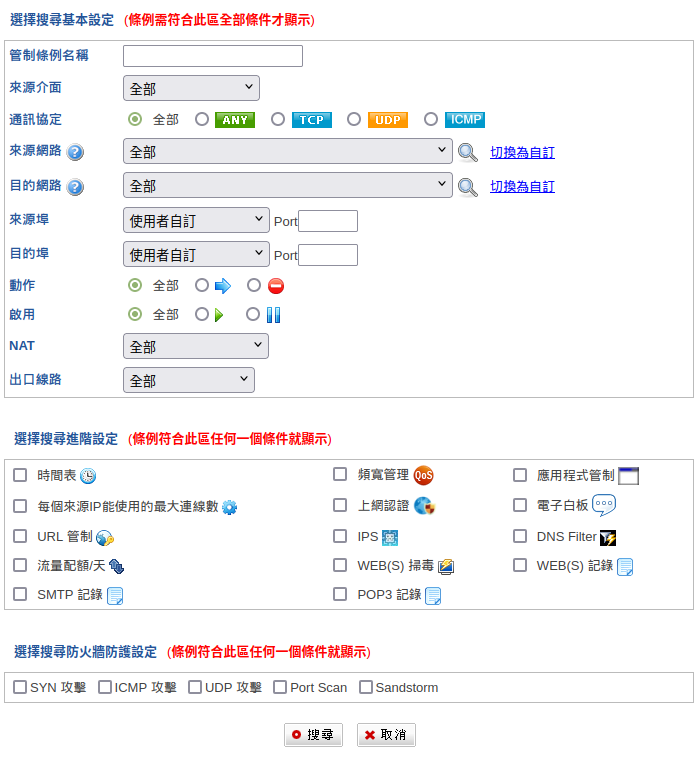

【搜尋條例】:在此頁面搜尋出想要查看的條例。可依照來源介面搜尋或自訂搜尋條件,如:找出設定時間表的條例,或通訊協定為 UDP 的條例等。

圖 87. 搜尋條例

• 管制規則的封包通聯記錄

圖 88. 圖4-2 管制規則的封包通聯記錄

【自動更新】:NG-UTM 每隔 3~30 秒,就會自動更新封包的通聯記錄,方便管理者觀察。

【清除】:把通聯記錄的資料全部清除掉,重新記錄跟顯示。

【時間】:封包通過的時間。

【來源 IP/Port】:通過管制規則的來源 IP 位址跟 Port。

【目的 IP/Port】:通過管制規則的目的 IP 位址跟 Port。

【通訊協定】:通過管制規則的通訊協定,有 TCP/UDP/ICMP 三種協定。

【封包大小】:這一個連線的封包大小,單位為 Bytes。

【出口線路】:封包由內到外走的線路出口,如果顯示為【-】,表示是對方 TCP 回傳的封包。

• 管制規則的組合

每條管制規則由 3 個部分組合而成,分別是基本設定、進階設定跟防護設定,除了基本設定區的資料必填,另外 2 個區域的設定由管理者自行決定配置。

4-1-1、Outgoing

Outgoing 基本設定

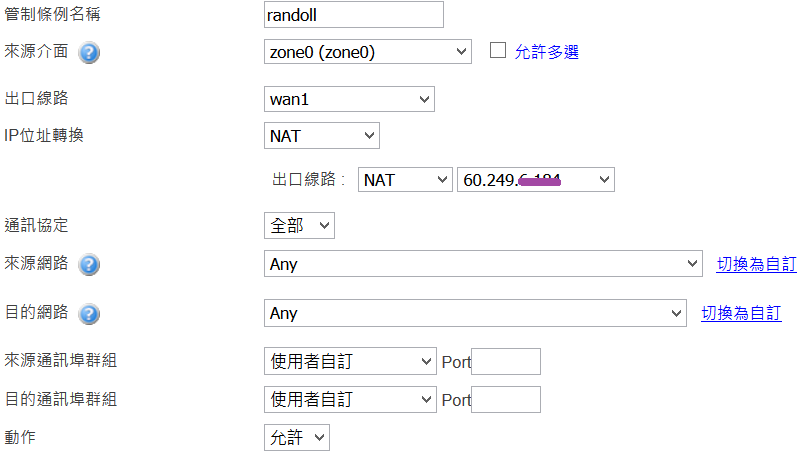

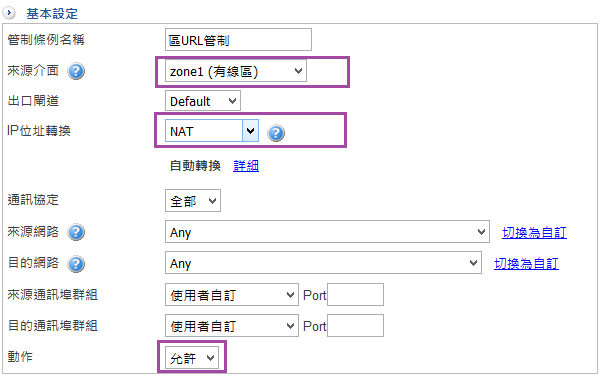

圖 89. 圖4-3 管制規則的基本設定

【管制條例名稱】:管制規則的名稱,方便管理者辨識,可輸入任何中英文字,例如:禁止上網。

網路介面分成實體介面跟虛擬介面 2 種,管理者在「網路設定 > 網路介面」中增加的實體介面、PPTP、L2TP 跟 SSL VPN 等都會自動加入在來源介面的選項中。

【出口線路 / IP 位址轉換】:參考下一個段落 Outgoing 基本設定 > 出口線路跟 IP 位址轉換 說明。

【通訊協定】:通訊協定共有 4 個選項,全部、TCP、UDP 跟 ICMP,選擇此管制規則想要管制的通訊協定是屬於哪一個類型,預設為全部。

· 選項模式 :系統會自動把下列幾種來源 IP 位址加入,讓管理者選擇。

A、在「網路設定 > 網路介面」中定義的內部 ZONE。 B、在「管理目標 > 位址表」中建立的位址表或是群組。 C、在各類 VPN 中分配的 IP 位址,包含 PPTP 伺服器、SSL VPN 及 L2TP 等分配給遠端用戶的 IP 位址。

· 自訂模式 :管理者直接填入來源的 IP 位址或是 MAC 位址。

【目的網路】:要到達的目的 IP 位址,對 Outgoing 管制規則就是外部網路的 IP 位址,有 2 種模式讓管理者選擇,選項模式跟自訂模式,預設為選項模式。

· 選項模式 :系統會自動加入在「管理目標 > 位址表」中已建立的位址表或是群組,讓管理者選擇。

· 自訂 IP 位址模式 :管理者直接填入來源的 IP 位址或是 MAC 位址。

Note

相同介面 (ZONE) 的不同來源跟目的 IP 位址,NG-UTM 不會管制,它的運作行為類似交換器的橋接功能,只有進、出介面 (ZONE) 的網路封包才會套用管制規則。

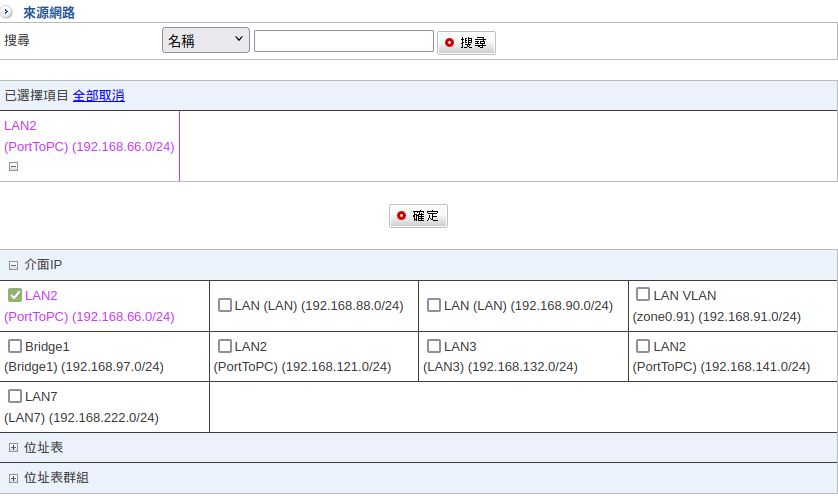

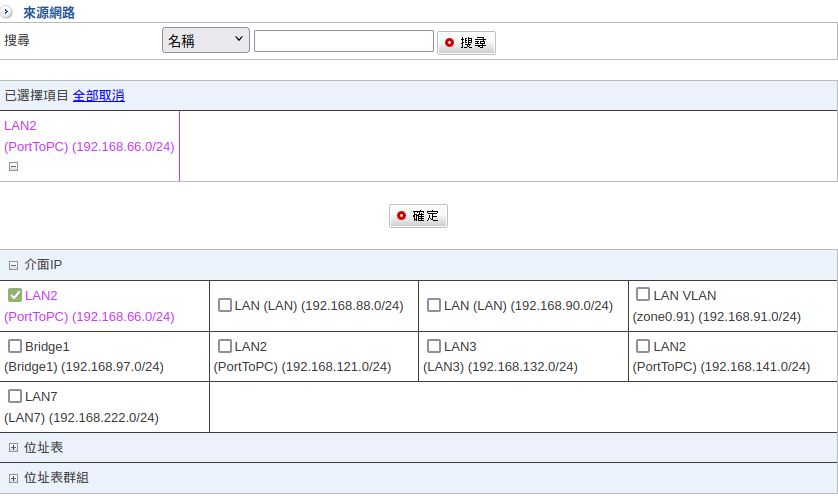

【來源網路 / 目的網路查詢】:為了避免位址表 IP 或是群組的項目太多,查詢  功能讓管理者可以快速找到要的位址表或是群組。

功能讓管理者可以快速找到要的位址表或是群組。

圖 90. 來源網路 / 目的網路查詢

Note

使用注意! 在 IPV4 的環境下,大量使用 PAT 技術,所以來源 Port 通常不固定,有可能是 1~65535 中任何一個, 所以使用時請特別注意是不是要特別指定來源通訊埠,當管理者沒有指定任何群組時,預設值為全部的通訊埠。

Note

【動作】:符合上述比對的封包該如何處理,可以選擇允許或拒絕;允許表示讓封包通過,拒絕則是將封包丟棄。

Note

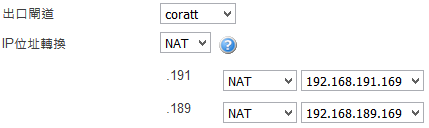

Outgoing 基本設定 > 出口線路跟 IP 位址轉換

【IP 位址轉換】:對於進出介面的封包要執行 NAT/PAT 或是單純的 Routing 動作,在此處設定,詳述如下:

1、Routing

選擇 Routing 模式,進出介面封包的來源 IP 位址不會被改變,此時就是一個單純的 Layer 3 的路由器,再搭配來源及目的 IP 位址管制動作,是標準 Layer 3 核心交換器的功能。

2、NAT

封包出去介面時轉換成哪個 IP 位址,基本上使用 PAT (Port Address Translation) 技術。

· 出口線路選擇「Default」,系統在執行 PAT 時自動選擇轉換 IP 並將所有的轉換 IP 位址列出,管理者想要指定轉換 IP 時就不能使用「Default」。

· 出口線路選擇的是出口線路群組,則管理者可以分別指定每個出口線路要用哪一個 IP 位址當作 PAT/NAT 的來源位址。

圖 91. 圖4-4 多個出口線路的 PAT/NAT 設定

Tip

影片參考|眾至NU系列 UTM教學 內對外負載平衡與範例

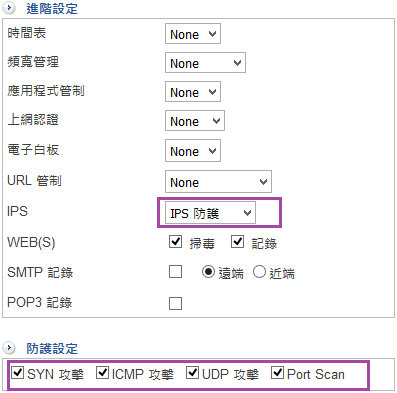

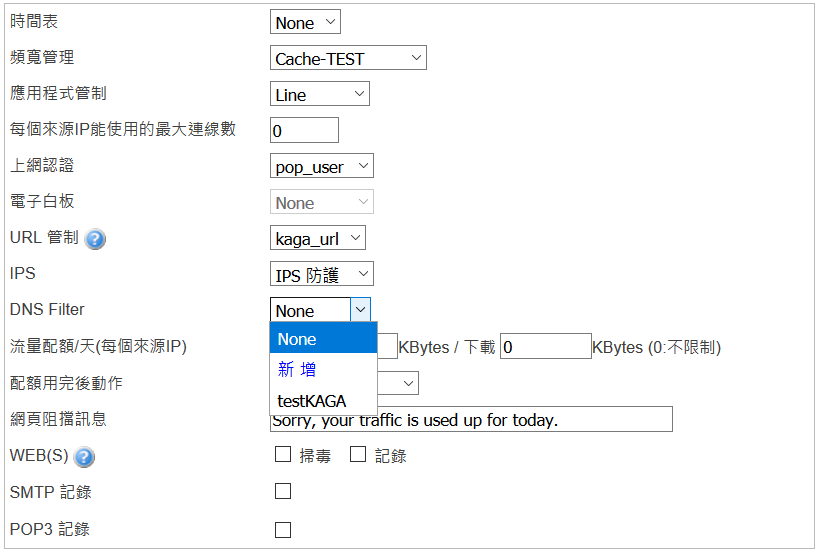

Outgoing 進階設定

圖 92. 圖4-5 管制規則進階設定

Tip

【每個來源 IP 能使用的最大連線數】:預設是 0,代表不管制,當設定最大連線數後,符合這個管制條例的每個來源 IP 位址能使用的最大連線數就會被限制。

【配額用完後動作】:超過配額後,後續的封包要拒絕或是繼續執行下一條。

· 拒絕:超過配額的封包就全部丟棄,同時使用者的網頁會出現【網頁阻擋訊息】中設定的文字。· 繼續執行下一條:超過配額的封包進入下一條比對,由下一個管制條例處理。

【網頁阻擋訊息】:超過配額後,使用者的網頁就會出現訊息,通知他不能再繼續使用網路的原因。

Note

Outgoing 防護設定

圖 93. 圖4-6 管制規則的防護

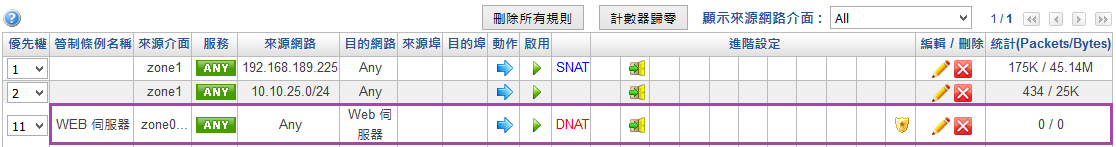

4-1-2、Incoming

Incoming 基本設定

【管制條例名稱】:管制規則的名稱,方便管理者辨識,可輸入任何中英文字,例如:ERP 伺服器。

【 IP 位址轉換】:參考下一個段落 Incoming 基本設定 > IP 位址轉換 說明。

【通訊協定】:通訊協定共有 4 個選項,全部、TCP、UDP 跟 ICMP,選擇管制規則想要管制的通訊協定是屬於哪一個類型,預設為全部。

· 選項模式 :系統會自動加入在「管理目標 > 位址表」中已建立的位址表或是群組,讓管理者選擇。

· 自訂模式 :管理者直接填入來源的 IP 位址或是 MAC 位址。

【目的網路】:對 Incoming 管制規則就是內部網路的 IP 位址,有 2 種模式讓管理者選擇,選項模式跟自訂模式,預設為選項模式。

· 選項模式 :系統會自動把下列幾種來源 IP 位址加入,讓管理者選擇。

A、在「網路設定 > 網路介面」中定義的內部 ZONE。B、在「管理目標 > 位址表」中建立的位址表或是群組。· 自訂 IP 位址模式 :管理者直接填入來源的 IP 位址或是 MAC 位址。

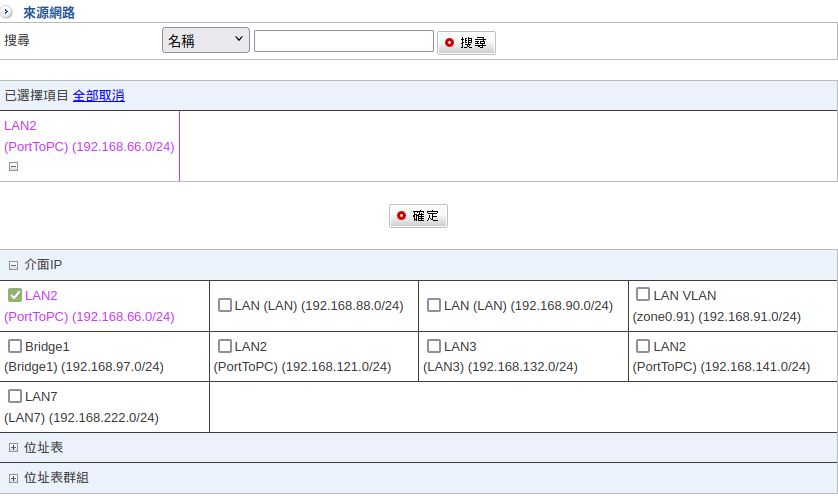

【來源網路 / 目的網路查詢】:為了避免位址表 IP 或是群組的項目太多,查詢  功能讓管理者可以快速找到要的位址表或是群組。

功能讓管理者可以快速找到要的位址表或是群組。

圖 94. 來源網路 / 目的網路查詢

Note

Note

【動作】:符合上述比對的封包該如何處理,可以選擇允許或拒絕;允許表示讓封包通過,拒絕則是將封包丟棄。

Note

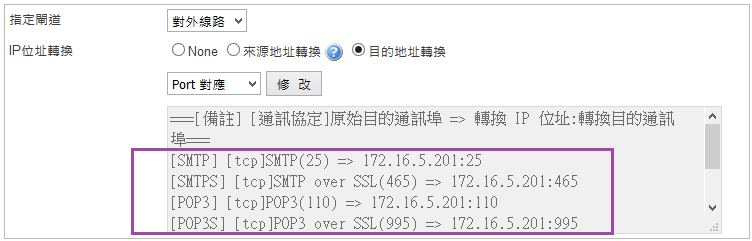

Incoming 基本設定 > IP 位址轉換

1、IP 對應

以上述例子,說明設定 IP 對應的方式:

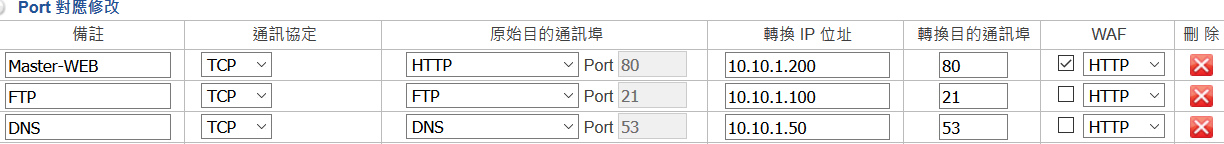

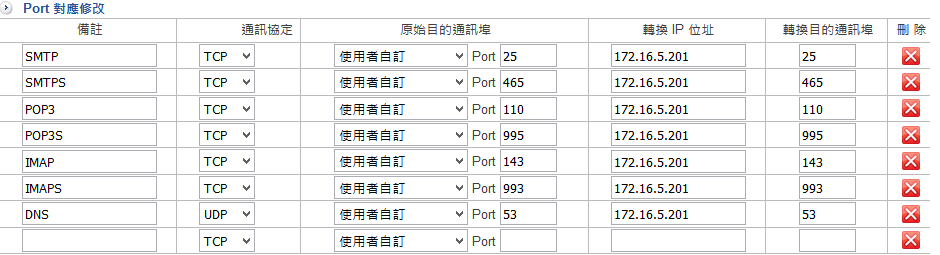

2、Port 對應

選擇【Port 對應】並按下修改按鈕後,NG-UTM 會出現一個新的視窗,在此設定的 IP 位址就是內部的 IP 位址及 Port 號。

圖 95. 圖4-7 Port 對應設定

在 Port 對應修改表格的【轉換 IP 位址】上填入:

A、10.10.1.200/轉換目的通訊埠:80

B、10.10.1.100/轉換目的通訊埠:21

C、10.10.1.50/轉換目的通訊埠:53

【轉換目的通訊埠】一般會跟【原始目的通訊埠】一樣,也可以設定成不相同,若設定為不同,從內部使用的 Port 號跟外部使用的 Port 號就不一樣。

Note

WEB 類型的伺服器,NG-UTM 提供 WAF 保護機制,詳細設定請參考 第9章 WAF 章節。

3、伺服器負載

圖 96. 圖4-8 伺服器負載均衡

分配模式有 2 種:依序循環跟依來源 IP,每一種分配方式,都會搭配權重的觀念,分配負載給轉換 IP 位址。

另外,在基本設定中:

Incoming 進階設定

Tip

【每個來源 IP 能使用的最大連線數】:預設是 0,代表不管制,當設定最大連線數後,符合這個管制條例的每個來源 IP 位址能使用最大的連線數就會被限制。

WEB 記錄不需要事先設定,啟動就生效,會記錄所有通過 NG-UTM 的 WEB 協定中 URI,不論是 http 或是 https 都會被記錄下來。

【WAF】:可參考 第9章 WAF 。

Note

Incoming 防護設定

4-1-3、Advance

1、Routing :通常用在內部 ZONE 對內部 ZONE 之間的管制。

2、NAT:通常應用在內部各個 ZONE 要出去外部的管制。

Routing 、NAT 請參考 Outgoing 基本設定 > 出口線路跟 IP 位址轉換 。

3、IP 對應:把外部 IP 位址轉到內部特定的 IP 位址,所有的 Port 都會一起轉。

4、Port 對應:把外部 IP 位址的特定 Port 轉到內部 IP 位址的特定 Port 上。

IP 對應、Port 對應跟伺服器負載請參考 Incoming 基本設定 > IP 位址轉換 。

Note

Advance 的優先權高於 Outgoing 跟 Incoming,若分別設定相同的管制條例在 Outgoing、Incoming 跟 Advance 上,Advance 會優先生效。

4-1-4、SYN 防護

• SYN 防護運作

TCP 的三方交握是用戶端要與伺服器間建立 TCP 連線時,用戶端與伺服器端按照順序交換資訊如下:

用戶端透過傳送 SYN 封包給伺服器要求建立連線。

伺服器回應用戶端 SYN-ACK 已抄收(acknowledge)請求。

用戶端回應 ACK,TCP 連線就建立完成。SYN 攻擊時用戶端不會回應 ACK。

因為駭客會送出大量的 SYN 給伺服器要求連線,占據伺服器的資源並導致正常的 TCP 連線要求無法使用,伺服器的服務就可能癱瘓。

NG-UTM 的保護機制就是接手以上步驟,確定這個連線為真之後才會將它傳給後端的伺服器,所以駭客攻擊的設備是 NG-UTM,而不是後端的伺服器。

在基本設定中,選擇不同的【IP 位址轉換】選項,介面就會切換成對應的設定項目。轉換模式請參考 Incoming 基本設定 > IP 位址轉換 。

SYN 防護的進階設定只有【時間表】、【頻寬管理】、【應用程式管制】跟【每個來源 IP 能使用的最大連線數】這 4 種。

Note

SYN 防護頁面 VS Outgoing/Incoming/Advance頁面內的SYN 攻擊,兩者選項的差異說明如下:

SYN 防護頁面是利用 SYN 的行為是否有正常交握,來判斷與阻擋連線。

Outgoing/Incoming/Advance頁面中的 SYN 攻擊防護是參考 5-8、防火牆功能 的 偵測 SYN 攻擊設定值,時間段內超過連線上限將封鎖來源 IP

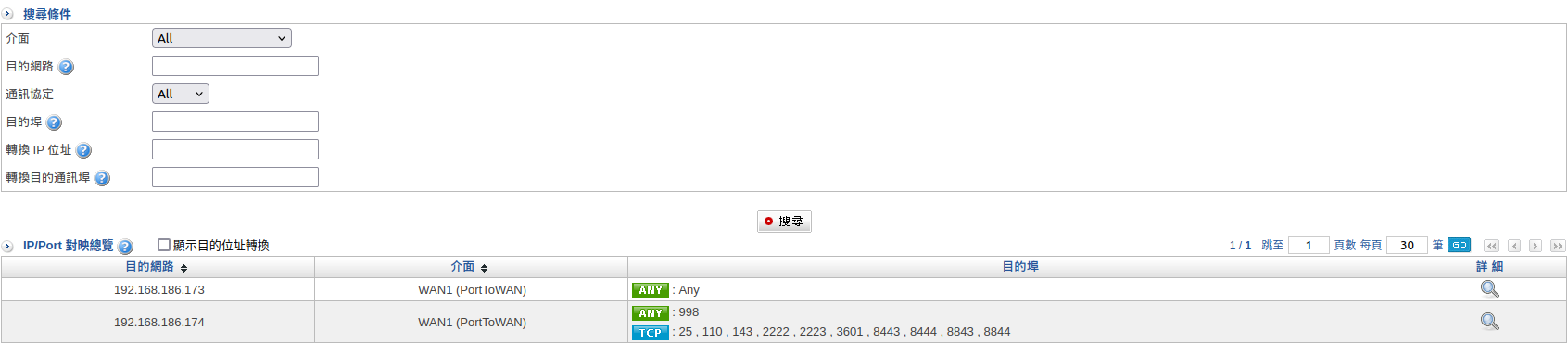

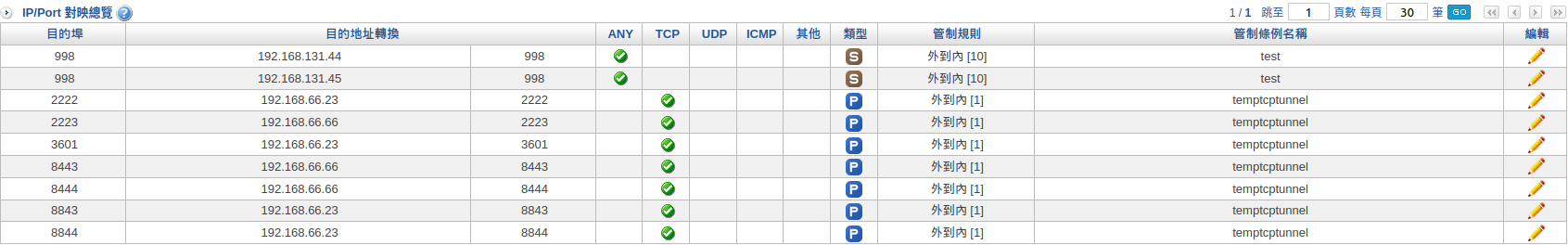

4-1-5、IP / Port 對應總覽

為了避免在對外開放的管制規則(Incoming 和 Advance)中,設定的 IP 對應、Port 對應跟伺服器負載的規則太多,NG-UTM 提供一個總覽頁面,讓管理者可以快速檢視所有的 IP 對應、Port 對應跟伺服器負載的規則。

上方是搜尋條件,下方是搜尋結果,預設顯示的是目的網路 IP 和其開放的埠號,

圖 97. IP / Port 對應總覽

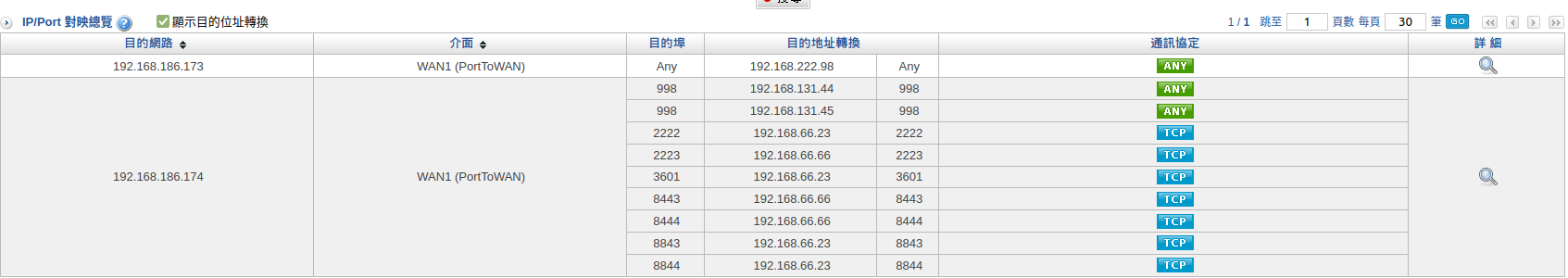

搜尋結果可以勾選「顯示目的位址轉換 」來查看轉換後的目的位址和埠

圖 98. 顯示目的位址轉換

再點選詳細  ,可以查看更多資訊。如:位址轉換類型、管制規則名稱。點選右側的編輯

,可以查看更多資訊。如:位址轉換類型、管制規則名稱。點選右側的編輯  ,會跳轉到該條例的編輯頁面。

,會跳轉到該條例的編輯頁面。

圖 99. IP / Port 對應總覽詳細

4-2、IPSec 管制

IPSec 管制規則跟其他的管制規則設定相同,只是它的選項較少且不需要選擇來源介面。

• IPSec 管制顯示頁面說明

圖 100. 圖4-9 IPSec 管制規則控制

【優先權】:NG-UTM 會從第一條 IPSec 管制規則開始執行,所以比對順序對於網路封包的通過與否有關鍵性的影響,數字越小表示越優先。

【啟用】:管制規則的暫停跟啟用按鈕,點選此處圖示可以將原本啟用的管制規則暫停,原本暫停的改為啟用。

【編輯/刪除】:修改或是刪除此條 IPSec 管制規則。

【統計】:每條管制規則進出的封包數量跟流量,暫停跟重新啟用都會把數值歸零,點選數字後,會出現符合這一個規則的所有網路封包詳細的進出記錄。

圖 101. 圖4-10 IPSec 管制封包記錄

【自動更新】:NG-UTM 每隔 3~30 秒,就會自動更新封包的通聯記錄,方便管理者觀察。

【清除】:把通聯記錄的資料全部清除掉,重新記錄跟顯示。

【時間】:IPSec 網路封包通過的時間。

【來源 IP/Port】:此條 IPSec 管制規則的來源 IP 位址跟 PORT。

【目的 IP/Port】:此條 IPSec 管制規則的目的 IP 位址跟 PORT。

【通訊協定】:此條 IPSec 管制規則的通訊協定,有 TCP/UDP/ICMP。

【封包大小】:這一個連線的封包大小,單位為 Bytes。

【出口線路】:這個封包由內到外走的線路出口,如果顯示為【-】,表示是對方 TCP 回傳的封包。

IPSec 管制規則 > 基本設定

圖 102. 圖4-11 IPSec 管制規則的基本設定

【管制條例名稱】:IPSec 管制規則的名稱,方便管理者辨識,可輸入任何中英文字,例如:禁止上網。

【通訊協定】:通訊協定共有 3 個選項,全部、TCP 跟 UDP。選擇這個 IPSec 管制規則想要管制的通訊協定是屬於哪一個類型,預設為全部。

【方向】:有 2 個方向選項,簡單區分如下:

· To IPSec:從內部透過 IPSec VPN 通道到遠端。

· IPSec To:從 IPSec VPN 通道進來到內部的方向。

· 選項模式 :系統列出在「管理目標 > 位址表」中已建立的位址表或是群組。

· 自訂模式 :直接填入來源的 IP 位址或是 MAC 位址。

· 選項模式 :系統列出在「管理目標 > 位址表」中已建立的位址表或是群組。

· 自訂模式 :直接填入目的 IP 位址。

【來源網路 / 目的網路查詢】:為了避免位址表 IP 或是群組的項目太多,查詢  功能讓管理者可以快速找到要的位址表或是群組。

功能讓管理者可以快速找到要的位址表或是群組。

圖 103. 來源網路 / 目的網路查詢

Note

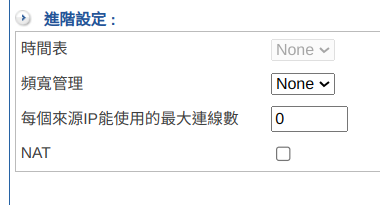

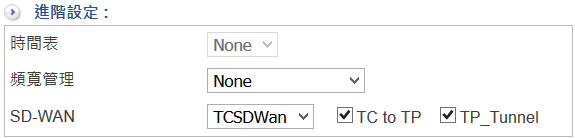

IPSec 管制規則 > 進階設定

對於符合【基本設定】規則的且【動作】設定為允許的網路封包,NG-UTM 可以進行下列進階動作,包含時間表、頻寬管理及 NAT(限方向為 IPSec To 的條例)。

圖 104. 圖4-12 IPSec 管制規則進階設定

【時間表】:在「管理目標 > 時間表」建立要管制的時間表,整個 IPSec 條例只有在時間表內才會有效,時間表外則無效。

【頻寬管理】:在「管理目標 > 頻寬管理」建立要管制的頻寬,整個條例每秒使用的流量就會被限制,若無設定就會使用到線路提供的最大頻寬。

【每個來源 IP 能使用的最大連線數】:預設是 0,代表不管制,當設定最大連線數後,符合這個管制條例的每個來源 IP 位址能使用的最大連線數就會被限制。

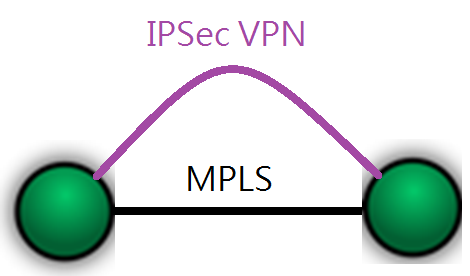

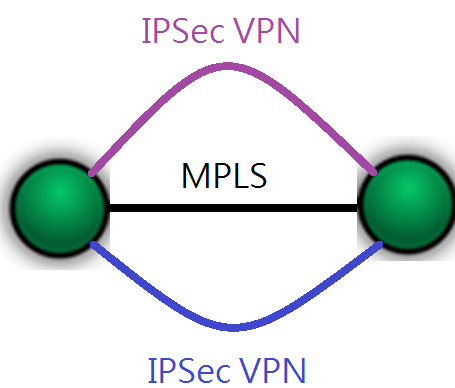

4-3、SD-WAN 管制

圖 105. 圖4-13 SD-WAN 示意圖

除了當 MPLS 線路的備援外,也可以建立多條的 IPSec VPN 或是 IP Tunnel VPN 通道,並把 2 邊通訊需要的負載分配到合適的通道上。

圖 106. 圖4-14 多條 SD-WAN 示意圖

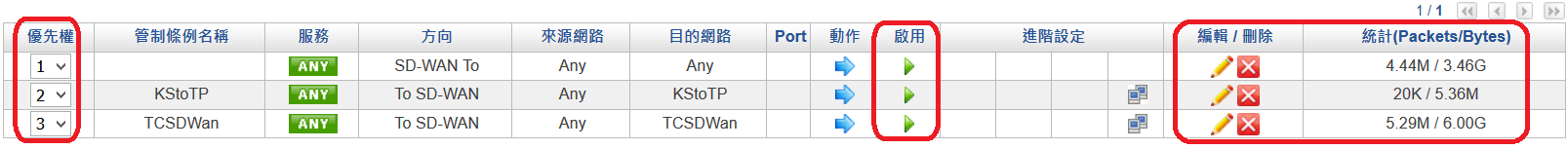

• SD-WAN 管制顯示頁面說明

圖 107. 圖4-15 SD-WAN 管制規則控制

【優先權】:NG-UTM 會從第一條 SD-WAN 管制規則開始執行,所以比對順序對於網路封包的通過與否有關鍵性的影響,數字越小表示越優先。

【啟用】:SD-WAN 管制規則的暫停跟啟用按鈕,點選此處圖示可以將原本啟用的 SD-WAN 管制規則暫停,原本暫停的改為啟用。

【編輯/刪除】:修改或是刪除此條 SD-WAN 管制規則。

【統計】:每條管制規則進出的封包數量跟流量,暫停跟重新啟用都會把數值歸零,點選數字後,會出現符合這一個規則的所有網路封包詳細的進出記錄。

圖 108. 圖4-16 SD-WAN 管制封包記錄

【自動更新】:NG-UTM 每隔 3~30 秒,就會自動更新封包的通聯記錄,方便管理者觀察。

【清除】:把通聯記錄的資料全部清除掉,重新記錄跟顯示。

【時間】:SD-WAN 網路封包通過的時間。

【來源IP/Port】:此條 SD-WAN 管制規則的來源 IP 位址跟 PORT。

【目的IP/Port】:此條 SD-WAN 管制規則的目的 IP 位址跟 PORT。

【通訊協定】:此條 SD-WAN 管制規則的通訊協定,有 TCP/UDP/ICMP。

【封包大小】:這一個連線的封包大小,單位為 Bytes。

【出口線路】:這個封包由內到外走的線路出口,如果是【-】,表示是對方 TCP 回傳的封包或是 UDP 封包。

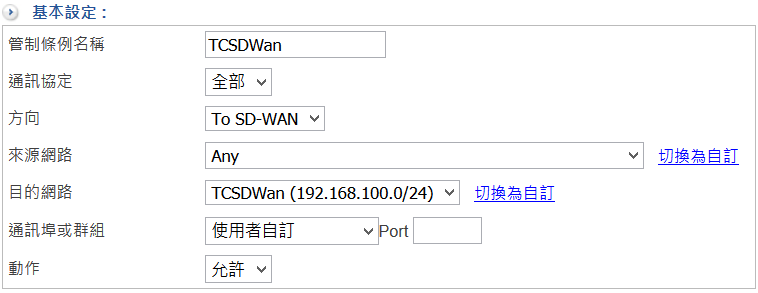

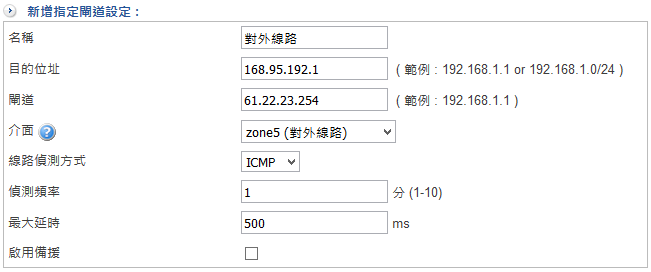

SD-WAN 管制規則 > 基本設定

每個 SD-WAN 管制規則的來源跟目的都在基本設定中定義,因為專屬於 SD-WAN 通道的管制機制,所以來源或是目的的另一端就是 SD-WAN 通道。

圖 109. 圖4-17 IPSec 管制規則的基本設定

【管制條例名稱】:SD-WAN 管制規則的名稱,方便管理者辨識,可輸入任何中英文字,例如:禁止上網。

【方向】:有 2 個方向選項,簡單來區分如下:

· To SD-WAN :從本機要透過 SD-WAN 通道,到達 SD-WAN 另一端的連線。

· SD-WAN To :從 SD-WAN 通道進來到本機的連線。

· 選項模式 :選擇已在「管理目標 > 位址表」中建立的位址表或是群組。

· 自訂模式 :直接填入來源的 IP 位址或是 MAC 位址。

· 選項模式 :選擇已在「管理目標 > 位址表」中建立的位址表或是群組。

· 自訂模式 :管理者直接填入目的 IP 位址。

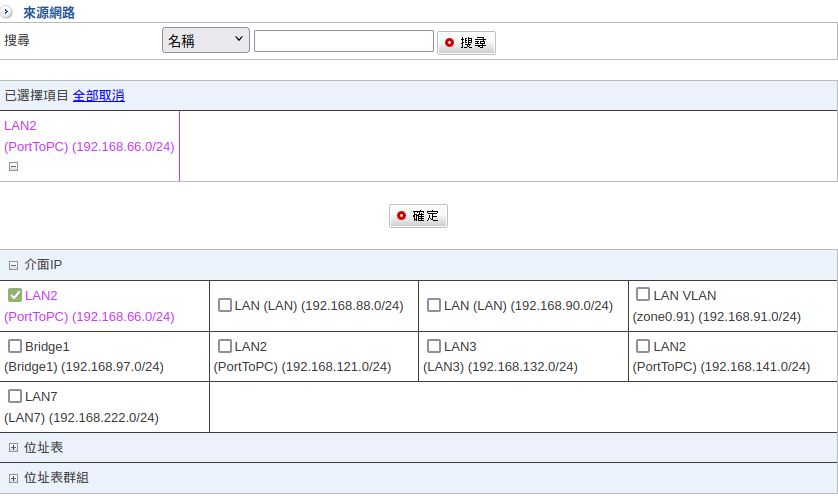

【來源網路 / 目的網路查詢】:為了避免位址表 IP 或是群組的項目太多,查詢  功能讓管理者可以快速找到要的位址表或是群組。

功能讓管理者可以快速找到要的位址表或是群組。

圖 110. 來源網路 / 目的網路查詢

Note

SD-WAN 管制規則 > 進階設定

對於符合【基本設定】規則且【動作】設定為允許的網路封包,NG-UTM 可以進行下列進階動作。

圖 111. 圖4-18 SD-WAN 管制規則進階設定

【時間表】:選擇要管制的時間表(在「管理目標 > 時間表」建立),整個 SD-WAN 條例只有在時間表內才會有效,時間表外則無效。

【頻寬管理】:設定要管制的頻寬(在「管理目標 > 頻寬管理」建立),整個條例每秒使用的流量就會被限制。

【SD-WAN】:當管制方向為 To SD-WAN 時顯示。

【NAT】:當管制方向為 SD-WAN To 時顯示。

4-4、管制規則應用範例

圖 112. 圖4-19 管制範例網路架構圖

管制要求範例:

範例 |

網路介面 |

管理要求 |

|---|---|---|

1 |

有線區(Zone 1) |

不能上黑名單URL 跟記錄瀏覽的網站。 |

2 |

無線區(Zone 2) |

上網時要認證並看電子白板,下班時間禁止上網。 |

3 |

內部伺服器區(Zone 3) |

禁止上網際網路,同時只有內部特定IP位址能進入。 |

4 |

對外服務區(Zone 4) |

只有WEB服務才能進出,並啟用 IPS跟防火牆防護。 |

5 |

對外服務區(Zone 4) |

只有MAIL服務才能進出,並啟用垃圾跟病毒郵件過濾。 |

共同設定

網路介面 |

數量,實體 Port |

IPV4 位址 |

說明 |

|---|---|---|---|

有線區(Zone 1) |

2個,Eth1、Eth2 |

192.168.2.0/24 |

往下串接 L2 交換器 |

無線區(Zone 2) |

1個,Eth3 |

192.168.5.0/24 |

接入無線 AP |

內部伺服器區(Zone 3) |

3個,Eth4~Eth6 |

172.16.1.0/24 |

郵件跟 Web 伺服器,不需要外接交換器 |

對外服務區(Zone 4) |

5個,Eth7~Eth11 |

172.16.5.0/24 |

ERP 跟 Data 伺服器,不需要外接交換器 |

對外線路(Zone 5) |

2個,Eth12、Eth13 |

61.22.23.24/32 |

只接一個外線 |

A、分配實體 Port

在「網路設定 > 區域設定」中按照前面的要求分配實體 Port 跟區域。

圖 113. 圖4-20 定義每一個網路介面跟實體 Port

B、設定每個介面的 IP 位址

在「網路設定 > 網路介面」中設定每個介面的 IP 位址跟區段。

新增加的區域 (ZONE) 自動出現在上方的頁籤中。

新增加的區域 (ZONE) 預設為 OFF,需要先設為 STATIC 並儲存。

由管理者決定是否啟用訪問控制跟防火牆防護設定。

外部線路的 ZONE 有【定義外部網路】的選項,勾選後此介面就會自動成為系統預設閘道的介面。

圖 114. 圖4-21 設定網路介面

C、設定閘道

在「網路設定 > 路由管理 > 出口線路」設定對外線路。

如果有超過 2 個線路時,可以在【出口線路群組】中建立線路負載均衡機制。

圖 115. 圖4-22 設定閘道

➤ 到目前為止,整個 NG-UTM 在網路的配置部分已完成,再來就針對每一個需求進行設置。

4-4-1、範例一:管制上網

有線區 (Zone1) 不能上黑名單 URL 跟記錄瀏覽的網站。

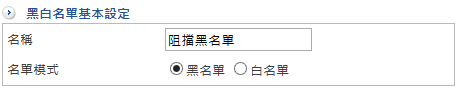

定義黑名單 URL 來源

在「管理目標 > URL 管理 > 黑名單設定」,新增一筆黑名單來源。

圖 116. 圖4-23 建一個 URL 黑名單來源

選擇黑名單資料庫或是自訂黑名單 URL,HTTP 跟 HTTPS 的自訂黑名單是分開設定的。

圖 117. 圖4-24 選 URL 跟自訂黑名單

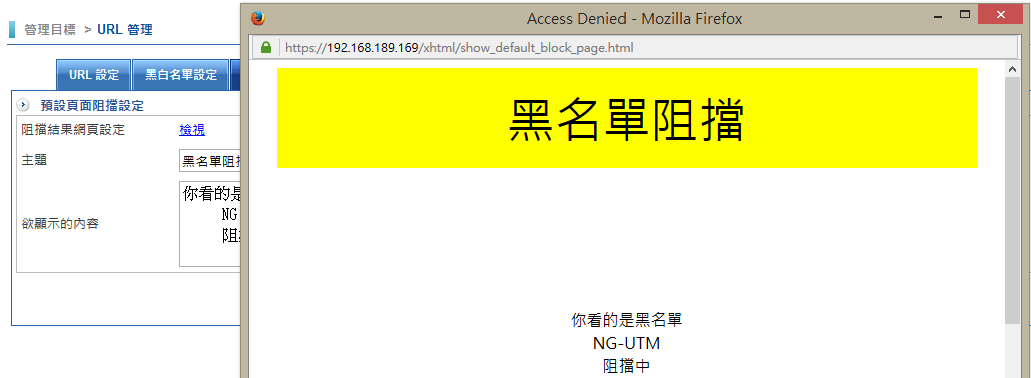

設定阻擋黑名單網站時要讓使用者看到的訊息。

在「管理目標 > URL 管理 > 其他設定」,設定要讓使用者看到的訊息,圖中右側視窗是使用者被阻擋時網頁出現的畫面。

圖 118. 圖4-25 黑名單阻擋頁面

建立黑名單。

在「管理目標 > URL 管理 > URL 設定」,新增一筆黑名單名稱,名單的選擇使用剛剛建立的阻擋黑名單。

圖 119. 圖4-26 建立黑名單名稱

設定 WEB/HTTPS 連線。

在「網路服務 > WEB 服務 > WEB」檢視各項設定,包含防毒引擎、中毒時要顯示頁面、最大連線數跟加密憑證等設定。

管制條例套用。

圖 120. 圖4-27 管制規則的基本設定

圖 121. 圖4-28 要啟用的項目

完成的管制規則。

圖 122. 圖4-29 完成的管制規則

4-4-2、範例二:認證+電子白板

無線區 (Zone2) 上網時要認證並看電子白板,下班時間禁止上網。

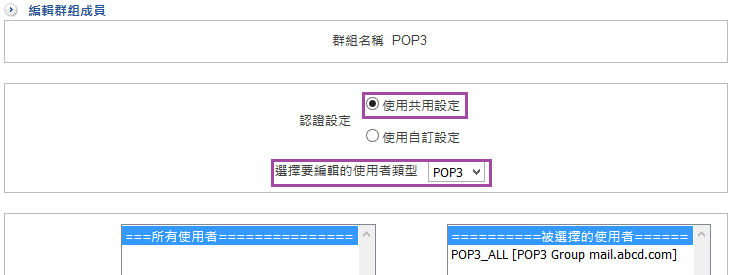

建立認證用途的使用者帳號來源。

認證的使用者來源可以是本機帳號、Radius 伺服器、AD 伺服器帳號跟郵件伺服器帳號等 4 種之一或是混合組合的帳號來源,可根據需求配置。

圖 123. 圖4-30 POP3 伺服器帳號當作認證來源帳號

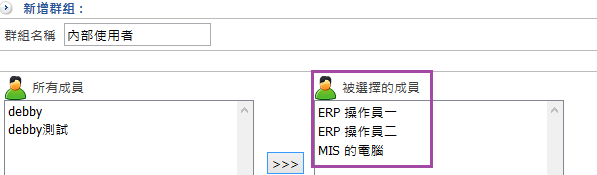

建立使用者群組。

圖 124. 圖4-31 建立新的使用者群組

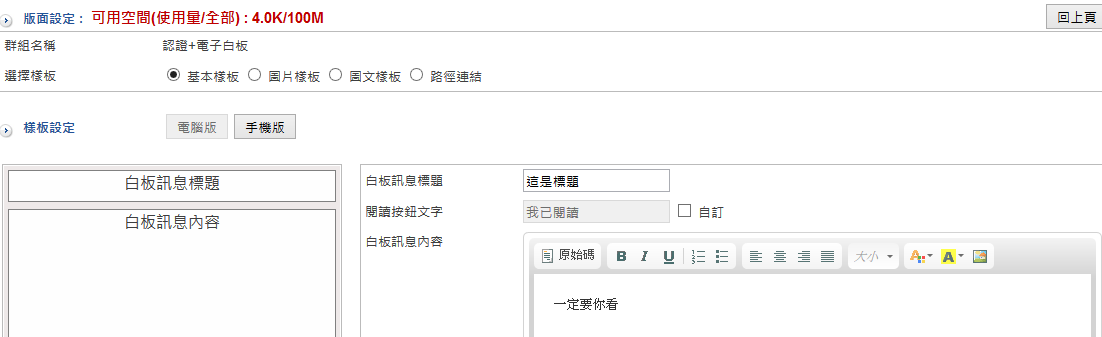

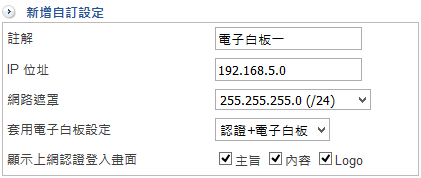

建立一個新的電子白板。

圖 125. 圖4-32 新建電子白板

電子白板版面設計。

在「管理目標 > 電子白板」中選擇已建立的電子白板進行版面設計。

圖 126. 圖4-33 電子白板版面設計

認證頁面設定,套用電子白板。

在「管理目標 > 上網認證 > 頁面設定」,管理者可以決定使用者登入畫面看到的資訊。

圖 127. 圖4-34 套用電子白板

確認認證的機制。

在「管理目標 > 上網認證 > 認證設定」,確認認證的機制。例如:同一個帳號可不可以同時登入、是否允許使用者改密碼。此項功能限定本機帳號。

定義上班時間。

在「管理目標 > 時間表」中建立一個時間表。

圖 128. 圖4-35 設定上班時間

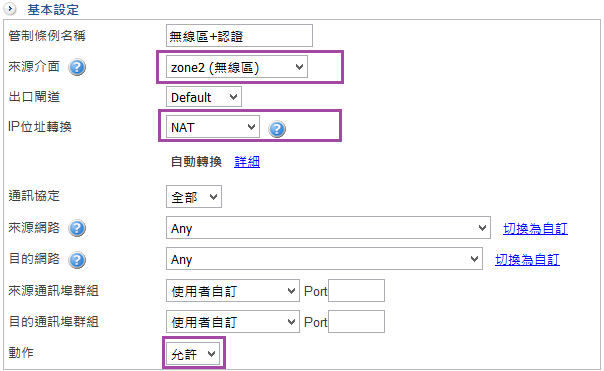

新增管制規則。

新增一條管制規則,【來源介面】為 Zone 2 無線區、【動作】為允許,指定閘道為對外線路;因為是虛擬 IP 區段,要上網際網路時需要做 NAT,所以選擇來源位址轉換。

圖 129. 圖4-36 管制規則基本設定

套用認證及時間表。

圖 130. 圖4-37 套用認證及時間表

非上班時間的連線設為拒絕。

新增第二條條例,拒絕所有連線。

圖 131. 圖4-38 拒絕非上班時間的連線

完成此管制規則,共需要 2 條管制規則完成這一份工作;一個是上班時間,另一個是非上班時間,須注意優先權順序。

圖 132. 圖4-39 完成的管制規則

4-4-3、範例三:管制 IP 進入

內部伺服器區 (Zone3) 禁止上網際網路,同時只有內部特定 IP 位址能進入。

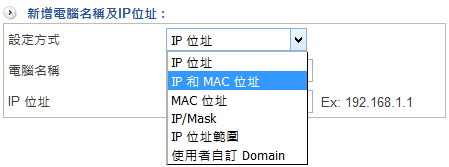

建立來源的位址表跟群組。

圖 133. 圖4-40 建立來源位址表

在「管理目標 > 位址表 > 位址表群組」,把這一些不同的來源 IP 位址或是網段集合成一個群組。

圖 134. 圖4-41 建立來源位址群組

建立 Zone 3 伺服器區的目的 IP 位址表或是區段。

在「管理目標 > 位址表 > 位址表」建立新的伺服器 IP 區段。

圖 135. 圖4-42 建立目的位址

建立管制規則。

圖 136. 圖4-43 完成的管制規則

4-4-4、範例四:Web 服務器

對外服務區 (Zone4) 只有 Web 服務才能進出,並啟用 IPS 跟防火牆防護。

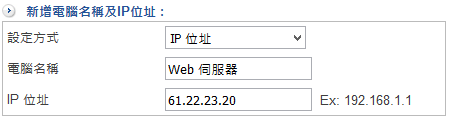

建立哪些 Zone5 的 IP 位址是要被對應到 Zone 4 上。

圖 139. 圖4-46 建立位址表

同時也建立會在 Zone 5 提供對外服務的 2 筆 IP位址。

圖 140. 圖4-47 完成的位址表

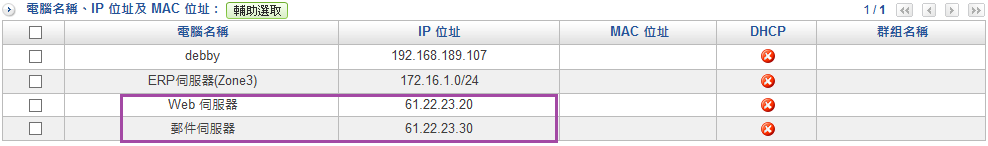

建立要開放給使用者使用的服務表。

圖 141. 圖4-48 自訂服務

建立 IPS 保護。

在「IPS > IPS 設定」中建立一條 IPS 的規則,阻擋高風險,其他的風險等級只要記錄就可以。

圖 142. 圖4-49 選擇 IPS 模式及阻擋

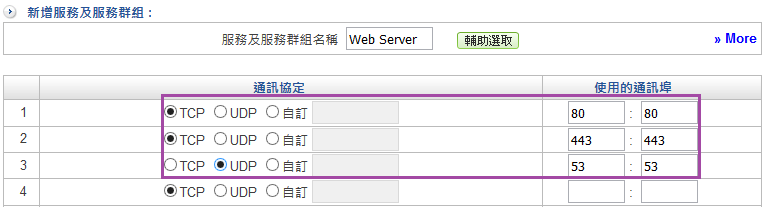

建立 Web 伺服器的管制規則。

在建立外部對內的對應機制時,有幾個地方需要特別注意:

圖 143. 圖4-50 管制規則跟 IP 對應

目的網路:對外的合法 IP 位址,當從網際網路來要到目的地 IP 位址時,NG-UTM 會如何處理這一個封包,範例為 61.22.23.20。

閘道:對外閘道。

IP 對應:有 3 種模式,這裡使用 IP 對應,也就是 1 對 1 NAT,真正對外服務的 Web 伺服器 IP 位址是 172.16.5.200。

4-4-5、範例五:郵件伺服器

對外服務區 (Zone4) 只有 Mail 服務才能進出,並啟用垃圾跟病毒郵件過濾。

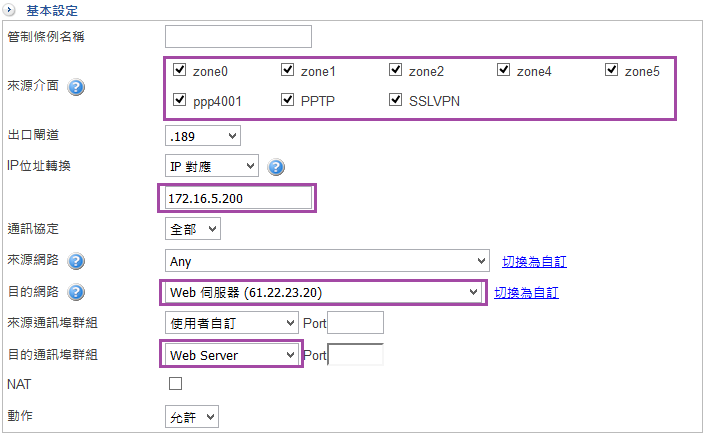

定義郵件服務器的 IP 位址。

在「管理目標 > 位址表 > 位址表」建立對外的郵件伺服器 IP 位址。

圖 146. 圖4-53 建立郵件伺服器的位址表

啟用垃圾郵件跟掃毒功能。

在「郵件管理 > 郵件過濾與記錄 > 郵件過濾與記錄」,設定要啟用的功能,並注意其他相關的配置。

圖 147. 圖4-54 郵件過濾設定

NG-UTM 為垃圾郵件閘道時,需要跟後端的設備驗證有效帳號。

在「郵件管理 > 郵件過濾與記錄 > 有效帳號」中設定有效帳號的來源,並限定非定義的網域不處理垃圾郵件過濾機制。

圖 148. 圖4-55 有效帳號

在【有效清單設定】中,為避免非設定網域的郵件進入,系統預設為關閉;若要允許其他網域通過,此處須改為啟動。

是否啟用 SMTP 郵件防護。

駭客經常使用 SMTP 寄信驗證,郵件伺服器往往承受不住這樣的攻擊,NG-UTM 可以提供後端郵件伺服器這樣的保護機制。

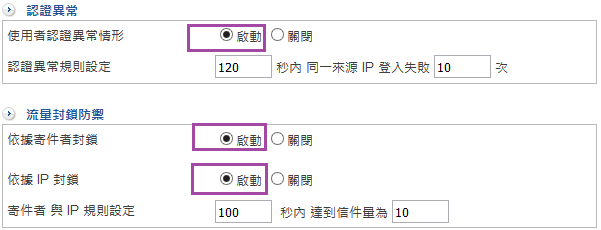

圖 149. 圖4-56 SMTP 防護

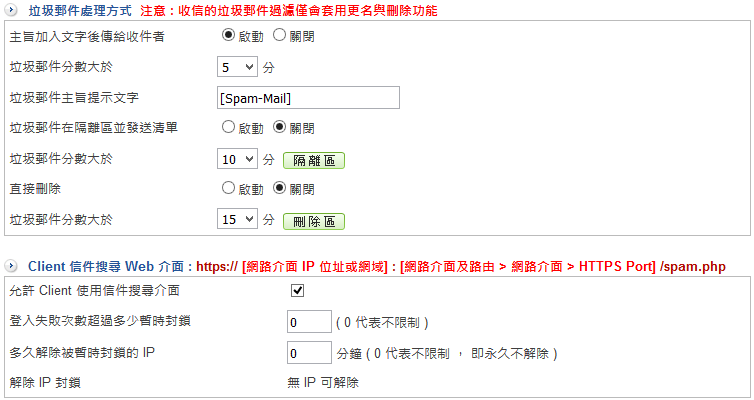

確認垃圾郵件的處理方式。

在「郵件管理 > 郵件過濾與記錄 > 基本設定」,設定垃圾郵件的處理方式及是否要讓使用者可以自行登入垃圾郵件區,取回被誤判的垃圾郵件。

圖 150. 圖4-57 垃圾郵件設定

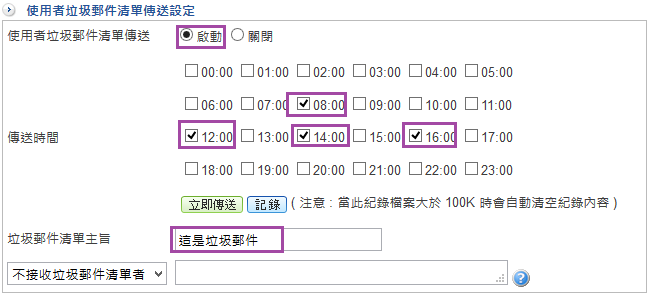

垃圾郵件清單傳送設定。

啟用垃圾郵件清單傳送機制並定下傳送時間。

圖 151. 圖4-58 垃圾郵件傳送清單

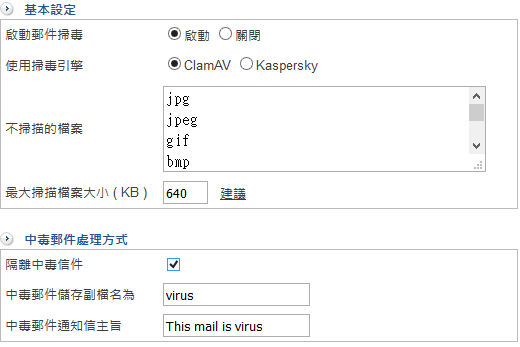

中毒郵件的處理。

在「郵件管理 > 郵件掃毒 > 郵件掃毒」設定掃毒引擎、跟中毒後處理方式。

圖 152. 圖4-59 病毒郵件設定

建立 Mail 伺服器的管制規則。

圖 153. 圖4-60 管制郵件伺服器基本設定

目的網路:對外的合法 IP 位址,範例為 61.22.23.30。

閘道:對外閘道。

圖 154. 圖4-61 Port 對應

使用 Port 對應時發現,來源 Port 跟目的 Port 是分開填寫,也就是說外面的 SMTP25 Port 可以轉入內部的任何 Port,同樣的在這個模式下,IP 位址也是可以任意轉換。

例如,61.22.23.30 的 SMTP 轉入 172.16.5.201 的 SMTP,61.22.23.30 的 POP3 轉入 172.16.5.202 的 POP3。

修改完成後顯示如下:

圖 155. 圖4-62 Port 的對應關係

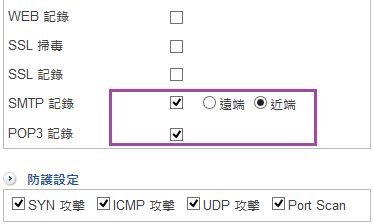

套用 SMTP 紀錄、POP3 紀錄跟防火牆防護。

SMTP 伺服器位於 Zone 4 ,所以是屬於近端。

圖 156. 圖4-63 套用 SMTP 跟 POP3 紀錄

建置完成的管制規則。

圖 157. 圖4-64 完成的管制規則