第9章 WAF

WAF 的啟用有 3 個步驟:

圖 267. 圖9-1 管制條例啟用 WAF

NG-UTM 會在「WAF > 網站管理」列出目前啟用 WAF 機制的伺服器,HTTPS 需要匯入網站伺服器的憑證,HTTP 則不需要任何額外設定。

前往「WAF > WAF 設定」啟用 WAF 並選擇管制項目及規則。

9-1、WAF 設定

9-1-1、WAF 設定

第一次啟用 WAF 功能時,若怕誤擋造成使用者瀏覽網頁伺服器不順,可以先單獨啟用記錄,然後再在 WAF 記錄中查詢有哪一些規則被觸發。

圖 268. 圖9-2 WAF 啟用及規則

【啟動】:啟用 WAF 功能。

【異常連線封鎖】:當同一來源 IP 位址每分鐘觸發超過設定的次數,暫時封鎖這個來源 IP 位址。設定範圍是 0 ~ 9999,0 表示不封鎖。

【多久解除異常連線封鎖】:當來源 IP 位址觸發異常連線後,系統多久解除封鎖。設定範圍是 0 ~ 9999,0 表示不解除封鎖。

【永久封鎖】:異常連線封鎖次數超過幾次,就將這個 IP 位址永久封鎖。設定範圍是 0 ~ 9999,0 表示沒有限制。

【封鎖 IP】:點選後出現目前被封鎖的來源 IP 位址,管理者可以單個或全部解除被封鎖的 IP。

9-1-2、網站管理

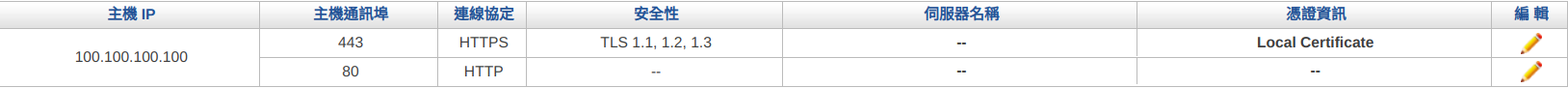

列出每個在管制條例中啟用 WAF 服務的網頁伺服器,按照實際提供服務的內部網頁伺服器 IP 位址列表,而不是根據外面導入的 IP。

例如,在管制條例中有 2 個規則分別啟用 WAF 功能:

www.def.com(合法 IP : 1.1.1.1)內部網頁伺服器(虛擬 IP : 192.168.1.1)

www.def.com(合法 IP : 2.2.2.2)內部網頁伺服器(虛擬 IP : 192.168.1.1)

圖 269. 圖9-3 網站列表

【主機 IP】:內部實際網頁伺服器的 IP 位址。

【主機通訊埠】:網頁伺服器使用的通訊 Port,一般而言 80 是 http,443 是 https,管理者也可以根據網路環境改變 Port,例如:8080、8000、8443 等。

【連線協定】:網頁伺服器使用的通訊協定,一般而言 80 是 http,443 是 https, https 協議就需要匯入【原】網頁伺服器使用的憑證,如果沒匯入憑證使用者的瀏覽器就會出現憑證錯誤的警告。

【安全性】:網站伺服器導入WAF有支援的TLS版本,網站安全性可自行選擇啟用版本TLS 1.0、TLS 1.1、TLS 1.2、TLS 1.3。

【伺服器名稱】:網頁伺服器的名稱,如果是空白,則將外部連線需求直接轉給網頁伺服器,如果後端的網頁伺服器支援多台的 Virtual Host,則需要填入實際使用的 Virtual Host ,讓後端的網頁伺服器有 SNI 可以分辨。

【支援 WebSocket】:勾選此項來支援流量中的 WebSocket 連線,可再設定支援的範圍為根路徑或指定路徑。

【憑證資訊】:https 協定需要把後端伺服器的憑證匯入 WAF 中。

圖 270. 圖9-4 HTTP 網站名稱

就可以進行修改,每一個 Virtual Host,都需要匯入相對應的憑證。

就可以進行修改,每一個 Virtual Host,都需要匯入相對應的憑證。

圖 271. 圖9-5 HTTPS 網站名稱及匯入憑證

9-1-3、阻擋頁面

WAF 在運作時,後端往往有很多伺服器,每一台伺服器的內容不一定相同,在阻擋時呈現給使用者的資料也會不一樣,這些阻擋訊息可以在這裡設定。

• 預設阻擋頁面設定

圖 272. 圖9-6 WAF 阻擋頁面設定

• 自訂阻擋頁面

,即可進入新增阻擋頁面:

,即可進入新增阻擋頁面:

圖 273. 圖9-7 新增阻擋頁面設定

儲存後就完成設定並可於自訂阻擋頁面列表查看。

9-1-4、WAF 白名單

:

:

圖 274. 圖9-8 WAF 白名單設定

【名稱】:此白名單的名稱。

【白名單 URL】:想把哪個 URL 設為白名單。

【白名單項目】:不會對此 URL 檢查這些項目。

Note

管理者可以在 WAF 阻擋紀錄中找尋誤擋的項目,直接在紀錄中加入白名單。

9-2、WAF 記錄

9-2-1、WAF 紀錄

圖 275. 圖9-9 WAF 記錄

【動作】:有記錄跟阻擋 2 種,系統用顏色區分,粉紅色為阻擋,白色為記錄。

【來源 IP】:攻擊者的來源 IP 位址。

【URI】:被攻擊的 URI,若為自家的網頁程式寫不標準引起的假攻擊事件,可以藉此發現並調整。

【目的主機】:有啟用 WAF 服務的實際網頁伺服器 IP 位址。

【分類】:此為哪一種 WAF 攻擊分類項目。

【事件】:分類中的哪一個子項目事件。

【連線次數】:同一個來源 IP 位址的攻擊次數。

【白名單】:若管理者確認這是 WAF 誤擋,點選白名單圖示即可將此規則設為白名單。

9-2-2、WAF 封鎖記錄

每一個被 NG-UTM WAF 封鎖的來源 IP 位址都可於此依條件查詢。